Canon i-sensys mf416dw: Безопасность

Безопасность: Canon i-sensys mf416dw

Безопасность

Безопасность

Безопасность .................................................................................................................................................. 535

Защита аппарата от несанкционированного доступа .............................................................................. 536

Предотвращение несанкционированного доступа .................................................................................. 537

Настройка прав доступа ............................................................................................................................. 539

Настройка имени администратора системы ...................................................................................... 540

Настройка управления именем подразделения ................................................................................ 543

Установка PIN-кода Remote UI ............................................................................................................ 551

Аутентификация сервера LDAP .................................................................................................................. 553

Ограничение связи посредством брандмауэра ........................................................................................ 558

Указание IP-адресов по правилам брандмауэра ............................................................................... 559

Указание MAC-адресов по правилам брандмауэра ........................................................................... 563

Изменение номеров портов ...................................................................................................................... 567

Настройки прокси ....................................................................................................................................... 569

Ограничение функций аппарата .................................................................................................................. 572

Ограничение доступа к адресной книге и функциям передачи .............................................................. 573

Настройка PIN-кода для адресной книги ............................................................................................ 574

Ограничение круга адресатов ............................................................................................................ 576

Запрещение отправки факсов с ПК (MF419x / MF416dw) ................................................................... 577

Отключение функции выбора ранее использованных адресатов ................................................... 578

Проверка адресата перед отправкой документов ............................................................................. 579

Отключение последовательной передачи (MF419x / MF416dw) ....................................................... 581

Ограничение функций USB ........................................................................................................................ 582

Отключение соединения HTTP .................................................................................................................. 585

Отключение Удаленного ИП ...................................................................................................................... 586

Включение функций надежной защиты .................................................................................................... 587

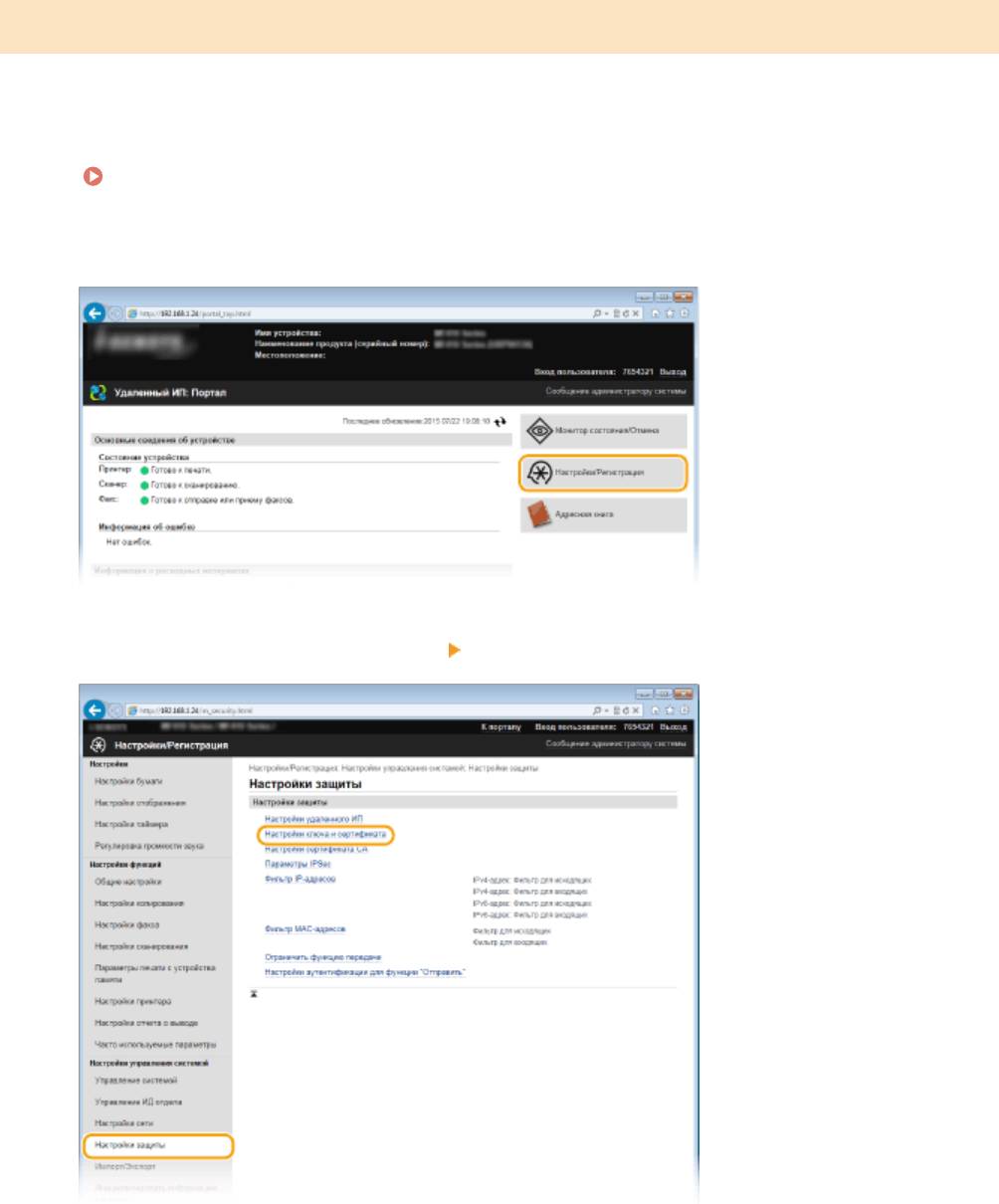

Включение функции шифрованной связи TLS для Удаленного ИП ......................................................... 589

Настройка параметров IPSec ..................................................................................................................... 593

Настройка аутентификации IEEE 802.1X .................................................................................................... 602

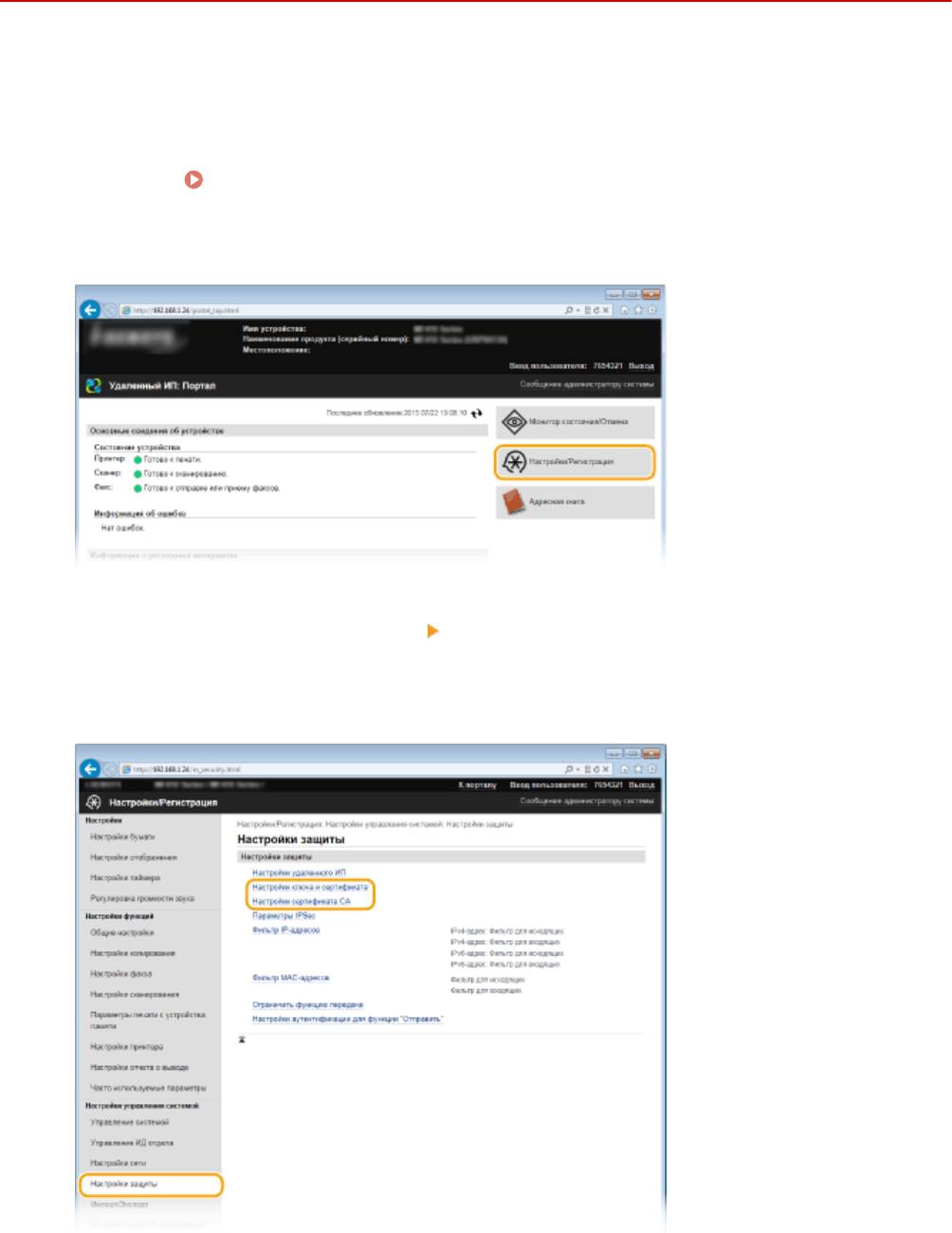

Настройка параметров для пар ключей и цифровых сертификатов ....................................................... 607

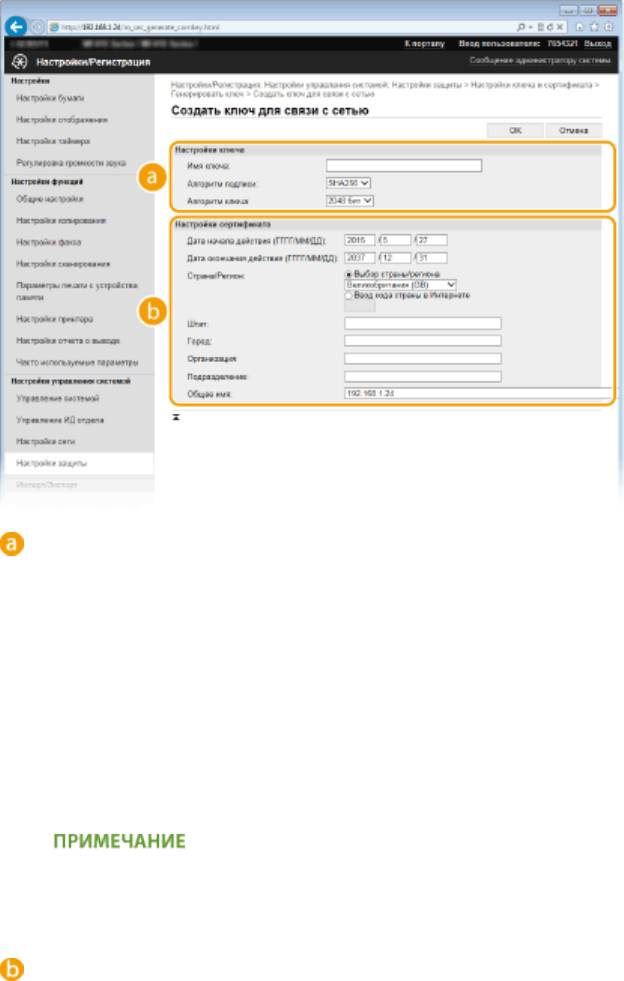

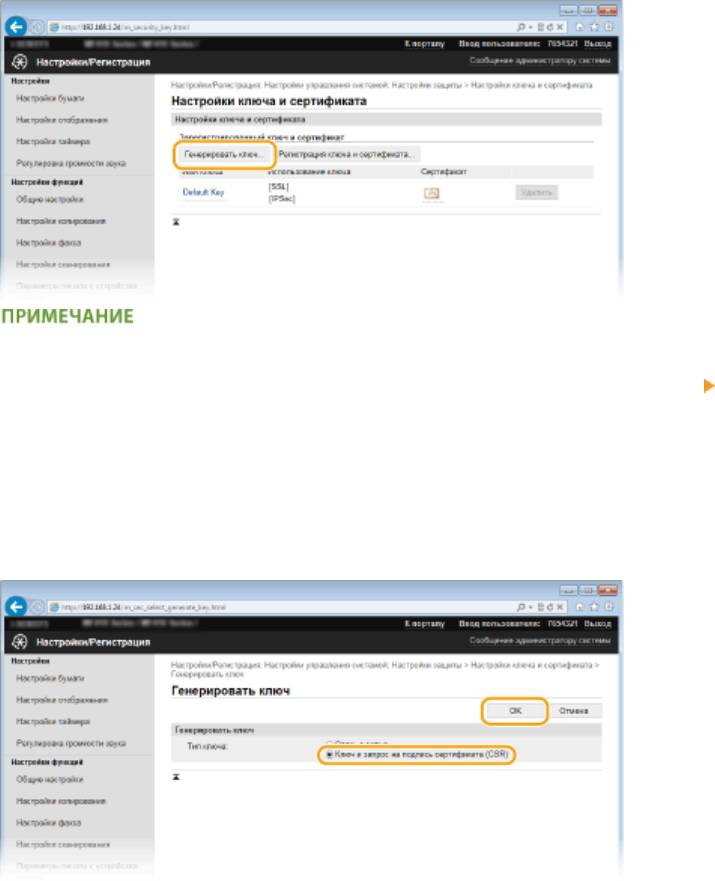

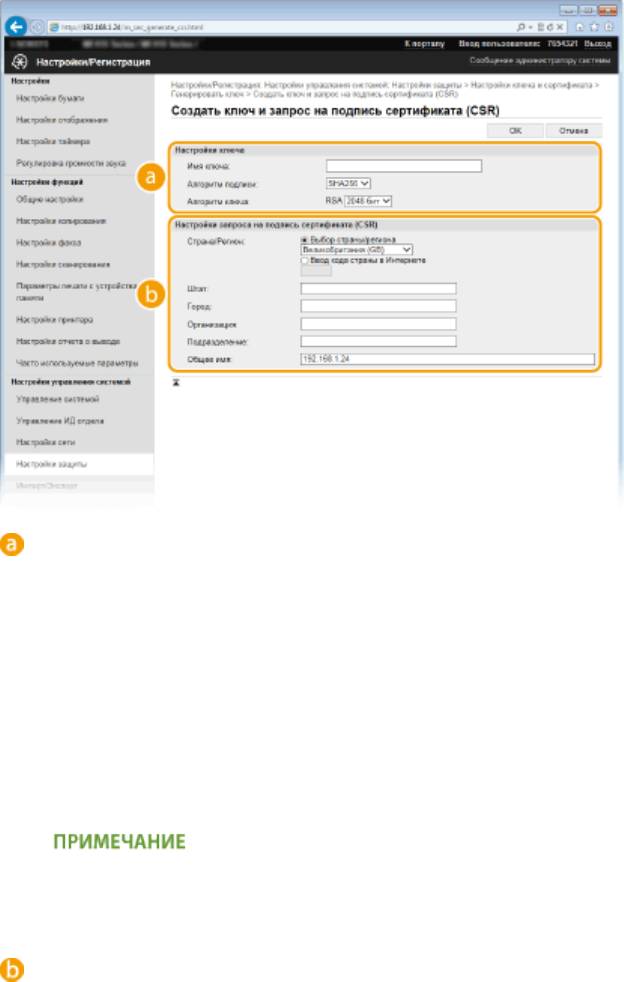

Создание пары ключей ....................................................................................................................... 609

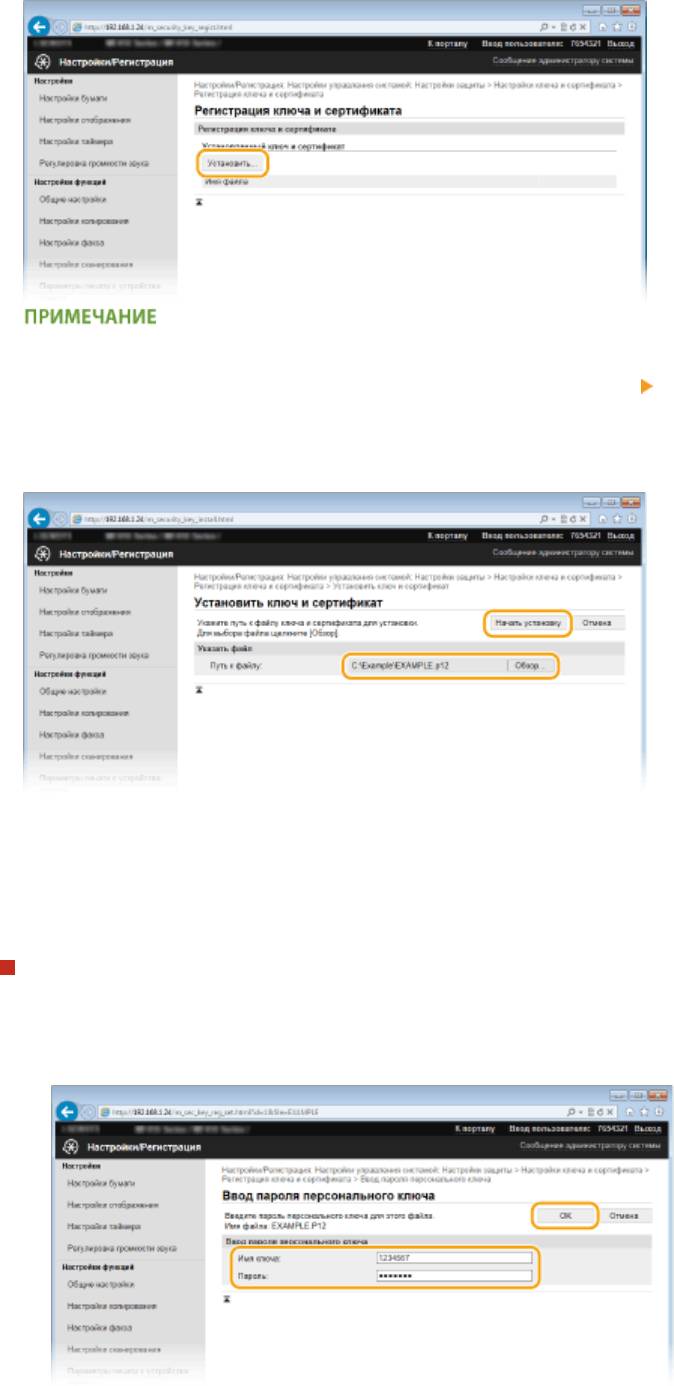

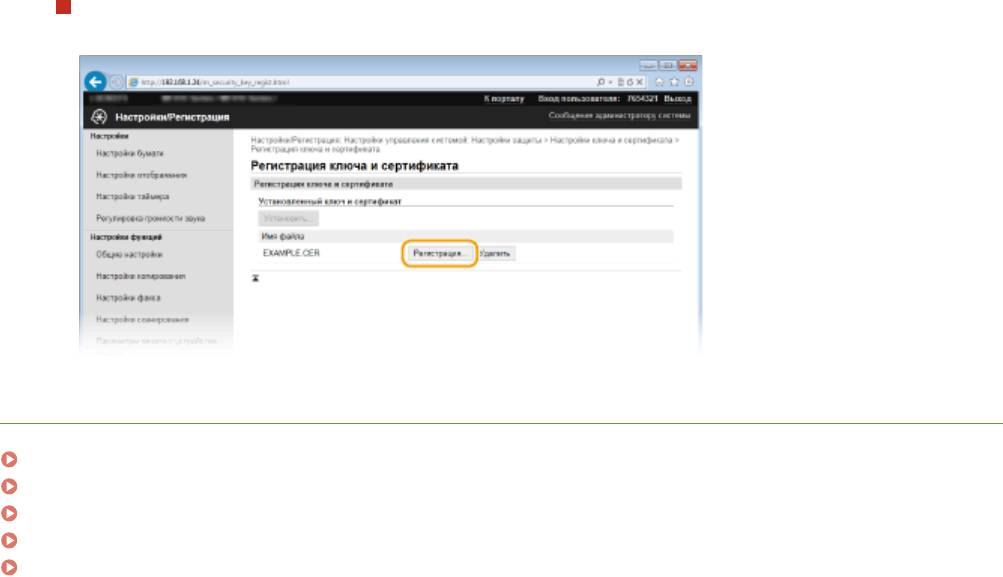

Использование пар ключей и цифровых сертификатов, выданных центром сертификации (СА) ....

618

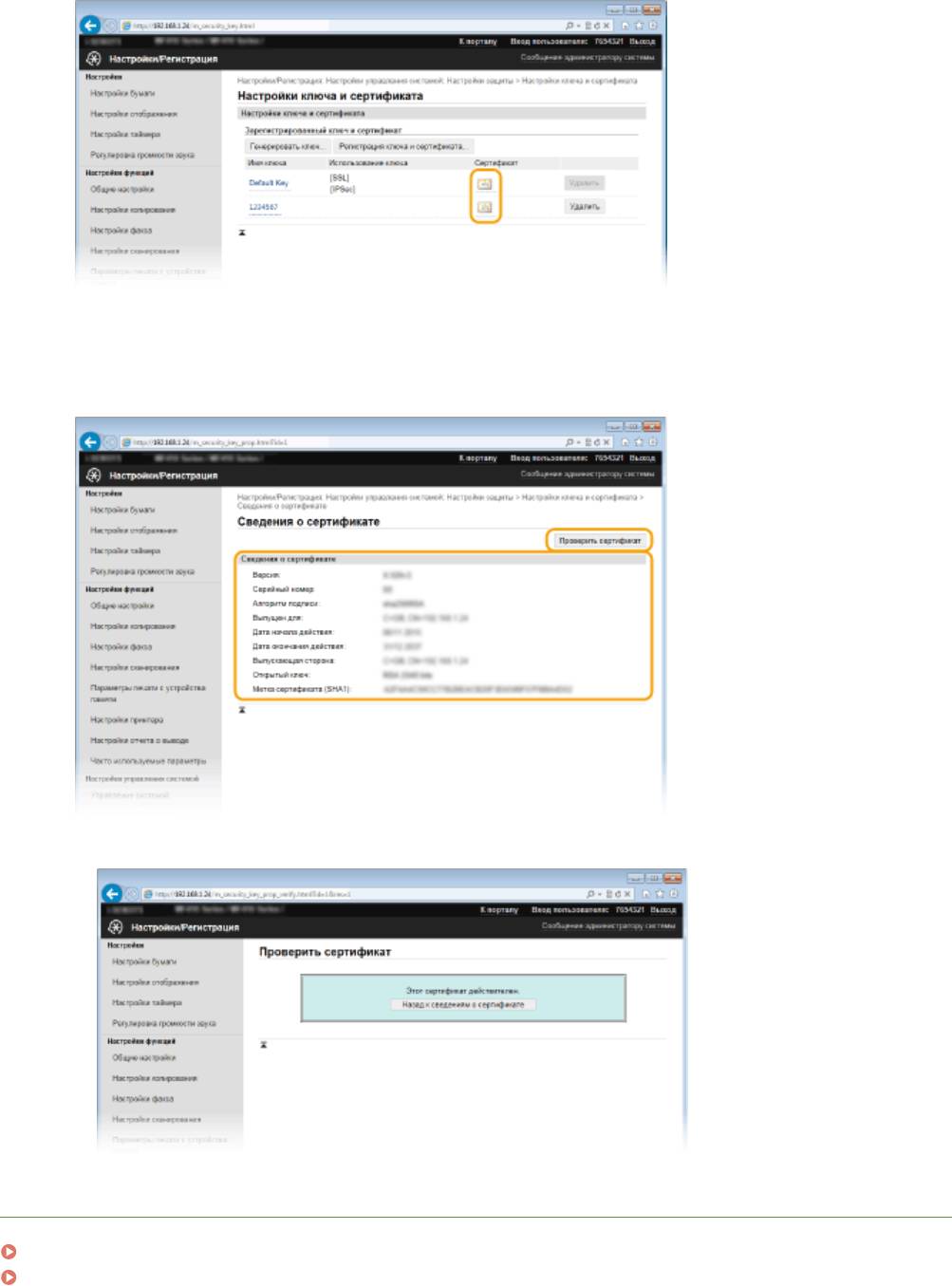

Проверка пары ключей и цифровых сертификатов .......................................................................... 622

534

Безопасность

Безопасность

0YU2-08K

Конфиденциальная информация передается от устройства к устройству по всему миру, а любое из этих

устройств, включая компьютеры и принтеры, может стать доступно злоумышленникам. Злоумышленники

могут получить несанкционированный доступ к устройству, воспользовавшись неосторожностью его

владельца или ситуацией неправильного использования этого устройства. В любом случае утечка

конфиденциальной информации может обернуться для ее владельца неожиданными и непредвиденными

потерями. Для снижения рисков возникновения таких ситуаций, аппарат оснащен рядом функций защиты.

Настройте необходимые параметры в зависимости от сетевой среды.

● Можно обеспечить лучшую защиту, создав среду, которая препятствует доступу к принтерам в вашей

домашней сети через Интернет, и используя такую среду вместе с функциями защиты аппарата.

Предотвращение несанкционированного доступа(P. 537)

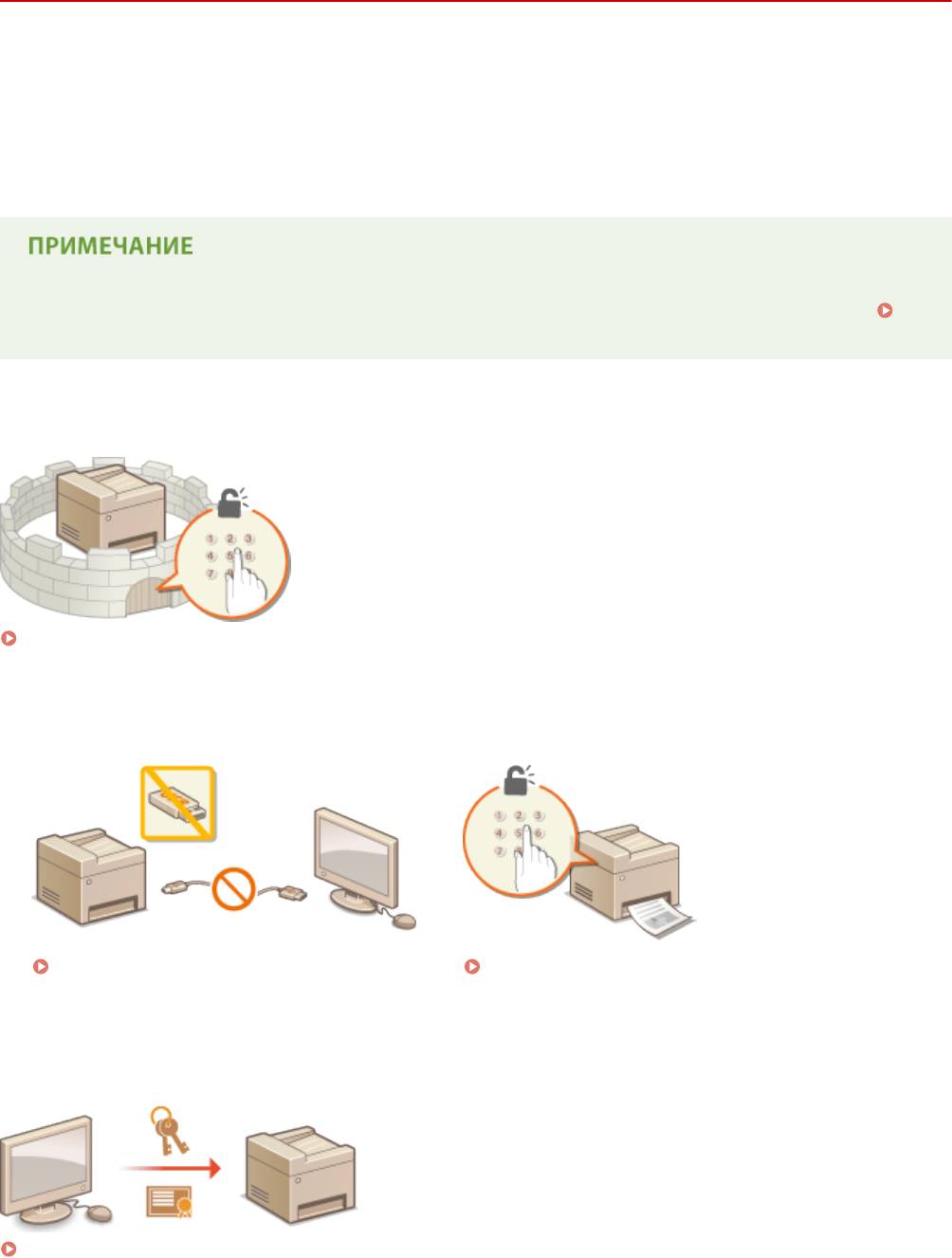

◼

Установка основных параметров защиты информации

Защита аппарата от несанкционированного доступа(P. 536)

◼

Защита от рисков неправильного или небрежного использования аппарата

Ограничение функций аппарата(P. 572) Печать документа с вводом PIN-кода (Защищенная

печать)(P. 283)

◼ Включение функций надежной защиты

Включение функций надежной защиты(P. 587)

535

Безопасность

Защита аппарата от несанкционированного

доступа

0YU2-08L

Не позволяйте третьим сторонам получать доступ и незаконно использовать аппарат. Это можно сделать,

включив на аппарате различные функции защиты, например, управление доступом пользователей,

использование брандмауэра, изменение номеров портов.

536

Безопасность

Предотвращение несанкционированного доступа

0YU2-08R

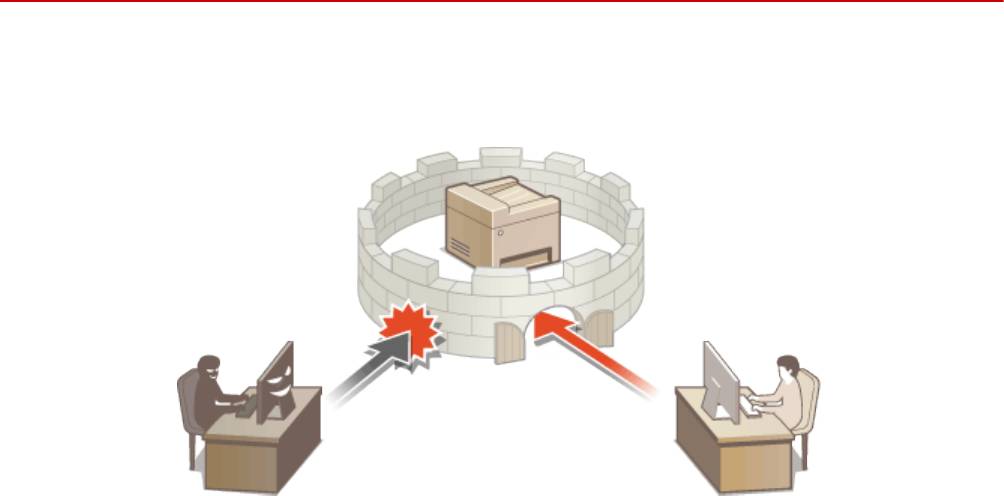

В этом разделе описываются функции защиты по предотвращению несанкционированного доступа из

внешней сети. Эта информация обязательна к прочтению для всех пользователей и администраторов перед

использованием этого аппарата, других принтеров и многофункциональных устройств, подключенных к сети.

В последние годы принтер или многофункциональное устройство, подключенные к сети, могут предложить ряд

полезных функций, например печать с компьютера, управление с компьютера при помощи функции

удаленного управления и отправку сканированных документов через Интернет. С другой стороны, очень

важно принимать меры по обеспечению безопасности, чтобы снизить риск утечки информации, так как

принтер или многофункциональное устройство стали более подвержены угрозам, таким как

несанкционированный доступ или кража, когда они подключены к сети. В том разделе описаны необходимые

настройки, которые нужно задать для предотвращения несанкционированного доступа, прежде чем

использовать принтер или многофункциональное устройство, подключенные к сети.

Функции защиты для предотвращения несанкционированного доступа из

внешней сети

Назначение частного IP-адреса(P. 537)

Использование брандмауэра для ограничения передачи(P. 538)

Настройка шифрованной связи TLS (P. 538)

Установка PIN-кода для управления информацией, которая хранится в многофункциональном

устройстве(P. 538)

Назначение частного IP-адреса

IP-адрес — это числовая отметка, назначенная каждому устройству, задействованному в компьютерной сети.

«Глобальный IP-адрес» используется для подключения к Интернету, а «частный IP-адрес» — для обмена

данными в локальной сети, например в локальной сети компании. Если назначен глобальный IP-адрес, ваш

принтер или многофункциональное устройство открыты для всех и к ним можно получить доступ через

Интернет. Поэтому риск утечки информации в результате неавторизованного доступа из внешней сети

становится выше. И напротив, если назначен частный IP-адрес, ваш принтер или многофункциональное

устройство закрыты для локальной сети и доступны только для пользователей вашей локальной сети,

например локальной сети компании.

Глобальный IP-адрес

Частный IP-адрес

Доступно для пользователей локальной сети

Доступно для пользователей локальной сети

В общем, назначьте принтеру или многофункциональному устройству частный IP-адрес. Обязательно

подтвердите, что IP-адрес, назначенный используемому принтеру или многофункциональному устройству,

является частным или нет. Частный IP-адрес входит в следующие диапазоны.

Диапазоны частных IP-адресов

● От 10.0.0.0 до 10.255.255.255

● От 172.16.0.0 до 172.31.255.255

● От 192.168.0.0 до 192.168.255.255

Сведения о подтверждении IP-адреса см. в разделе

Настройка адреса IPv4(P. 451) .

537

Безопасность

● Если принтеру или многофункциональному устройству назначен глобальный IP-адрес, можно создать

сетевую среду для снижения риска неавторизованного доступа, установив программу обеспечения

безопасности, например брандмауэр, который предотвращает доступ из внешних сетей. Чтобы

назначить глобальный IP-адрес и использовать принтер или многофункциональное устройство,

обратитесь к администратору сети.

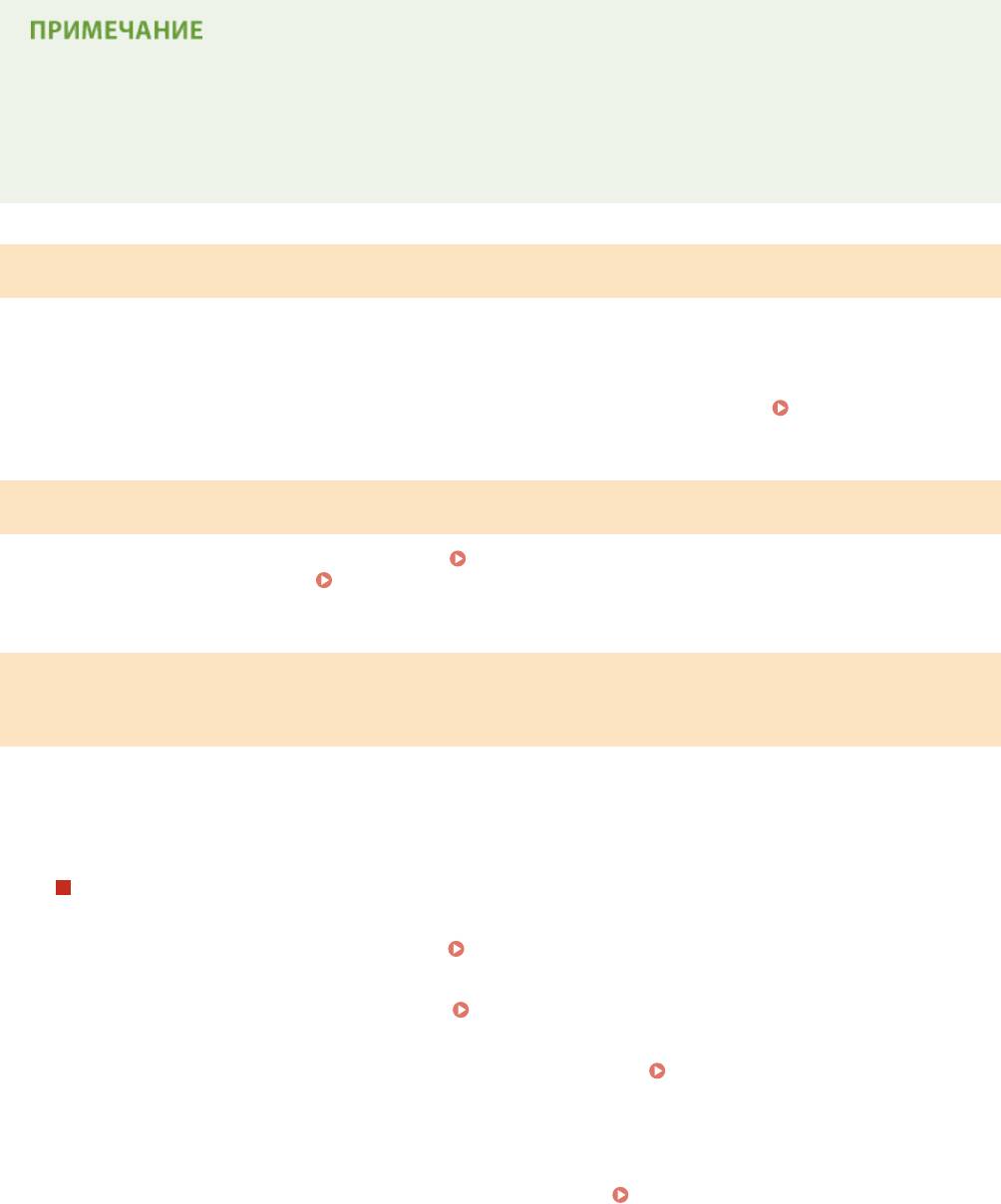

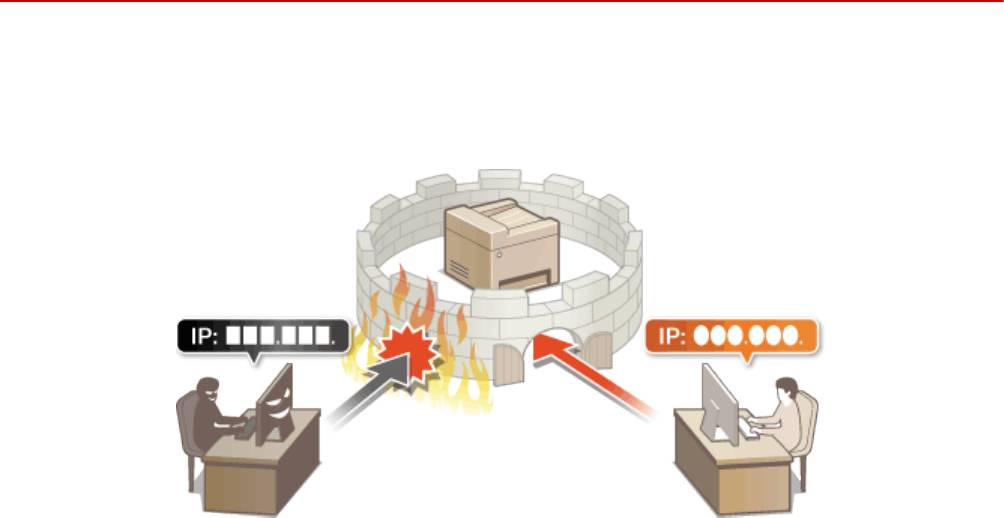

Использование брандмауэра для ограничения передачи

Брандмауэр — это система, которая предотвращает неавторизованный доступ из внешних сетей и защищает

от атак и внедрений в локальную сеть. Можно использовать брандмауэр в сетевой среде для блокировки

доступа из внешней сети, которая оказывается опасной, ограничив обмен данными с указанными IP-адресами

внешней сети. Функция, установленная в принтере или многофункциональной устройстве Canon, позволяет

настроить фильтр IP-адресов. Сведения о настройке фильтра IP-адресов см. в разделе

Указание IP-адресов

по правилам брандмауэра(P. 559) .

Настройка шифрованной связи TLS

Сведения о шифрованной связи TLS см. в разделе

Включение функций надежной защиты(P. 587) , а

процедуры настройки — в разделе Включение функции шифрованной связи TLS для Удаленного

ИП(P. 589) .

Установка PIN-кода для управления информацией, которая хранится в

многофункциональном устройстве

Если злоумышленник попытается получить неавторизованный доступ к принтеру или многофункциональному

устройству, установка PIN-кода для информации, которая хранится в аппарате, снизит риск утечки

информации. Принтер или многофункциональное устройство Canon позволяют защитить разные типы

информации за счет установки PIN-кода.

Установка PIN-кода для каждой функции

● Установка PIN-кода для использования Remote UI

Дополнительные сведения см. в разделе

Установка PIN-кода Remote UI(P. 551) .

● Установка PIN-кода для настроек администратора системы

Дополнительные сведения см. в разделе Настройка имени администратора системы(P. 540) .

● PIN-код адресной книги

Дополнительные сведения об установке PIN-кода см. в разделе Настройка PIN-кода для адресной

книги(P. 574) .

Выше приведены некоторые примеры функций защиты для предотвращения несанкционированного доступа.

Дополнительные сведения о других функциях защиты см. в разделе

Безопасность(P. 535) и примите

необходимые меры по обеспечению безопасности для предотвращения несанкционированного доступа,

которые подойдут для вашей среды.

538

Безопасность

Настройка прав доступа

0YU2-08S

Защитите аппарат от несанкционированного доступа, разрешив его использование только пользователям с

правами доступа. Права доступа устанавливаются отдельно для системных администраторов, обычных

пользователей и Remote UI. Когда права установлены, пользователь должен ввести идентификатор и PIN-код

для печати или изменения настроек.

Учетные записи имен подразделений разделяются на два типа. ИД администратора системы присваивается

только администраторам, а имя подразделения — обычным пользователям. ИД администратора системы —

это учетная запись с правом полного доступа. Использование функций можно ограничить для имен

подразделений пользователей (например, для одного имени подразделения может быть ограничена печать, а

для другого — передача факсов), делая возможным наличие нескольких разных имен подразделений

пользователей, что позволяет управлять аппаратом более эффективно и безопасно. А установив PIN-код для

доступа к Remote UI, можно ограничить использование Remote UI.

ИД администратора системы

Имя администратора системы — это учетная запись с правом полного доступа. Указывая имя

администратора системы, необходимо войти в систему, используя данные имени администратора

системы, чтобы получить доступ к функции <Настройки сети> или <Настройки управления системой>.

Установите имя администратора системы при необходимости задать разные уровни прав доступа для

администраторов и обычных пользователей. Можно зарегистрировать только одно имя администратора

системы. Настройка имени администратора системы(P. 540)

ИД отдела (Управление ИД отдела)

Указать права доступа для пользователя (группы пользователей) можно, зарегистрировав имя

подразделения. Можно зарегистрировать несколько имен подразделений. При попытке использования

аппарата с включенной функцией определения имени подразделения на экране появляется окно входа

в систему и пользователь должен ввести правильное имя подразделения или PIN-код. Можно

просматривать данные о каждом имени подразделения, например количество скопированных,

напечатанных или отсканированных страниц. Настройка управления именем

подразделения(P. 543)

PIN-код к Remote UI (PIN-код доступа через удаленный ИП)

Это PIN-код для использования Remote UI. Доступ к Remote UI могут иметь только пользователи, которые

знают PIN-код. Установка PIN-кода Remote UI(P. 551)

539

Безопасность

Настройка имени администратора системы

0YU2-08U

Это PIN-код для использования Remote UI. Доступ к Remote UI могут иметь только пользователи, которые знают

PIN-код. Для ИД администратора системы можно также назначить PIN-код. При включении такого ИД доступ к

функциям <Настройки сети> и <Настройки управления системой> можно получить, только если ИД

администратора системы и PIN-код введены верно. Информация о параметрах ИД администратора системы

чрезвычайно важна для безопасности аппарата, поэтому убедитесь, что ИД администратора системы и PIN-код

известны только администраторам.

● В моделях MF419x / MF418x ИД администратора системы и PIN-код по умолчанию — «7654321».

Рекомендуется изменить эту настройку для обеспечения лучшей защиты.

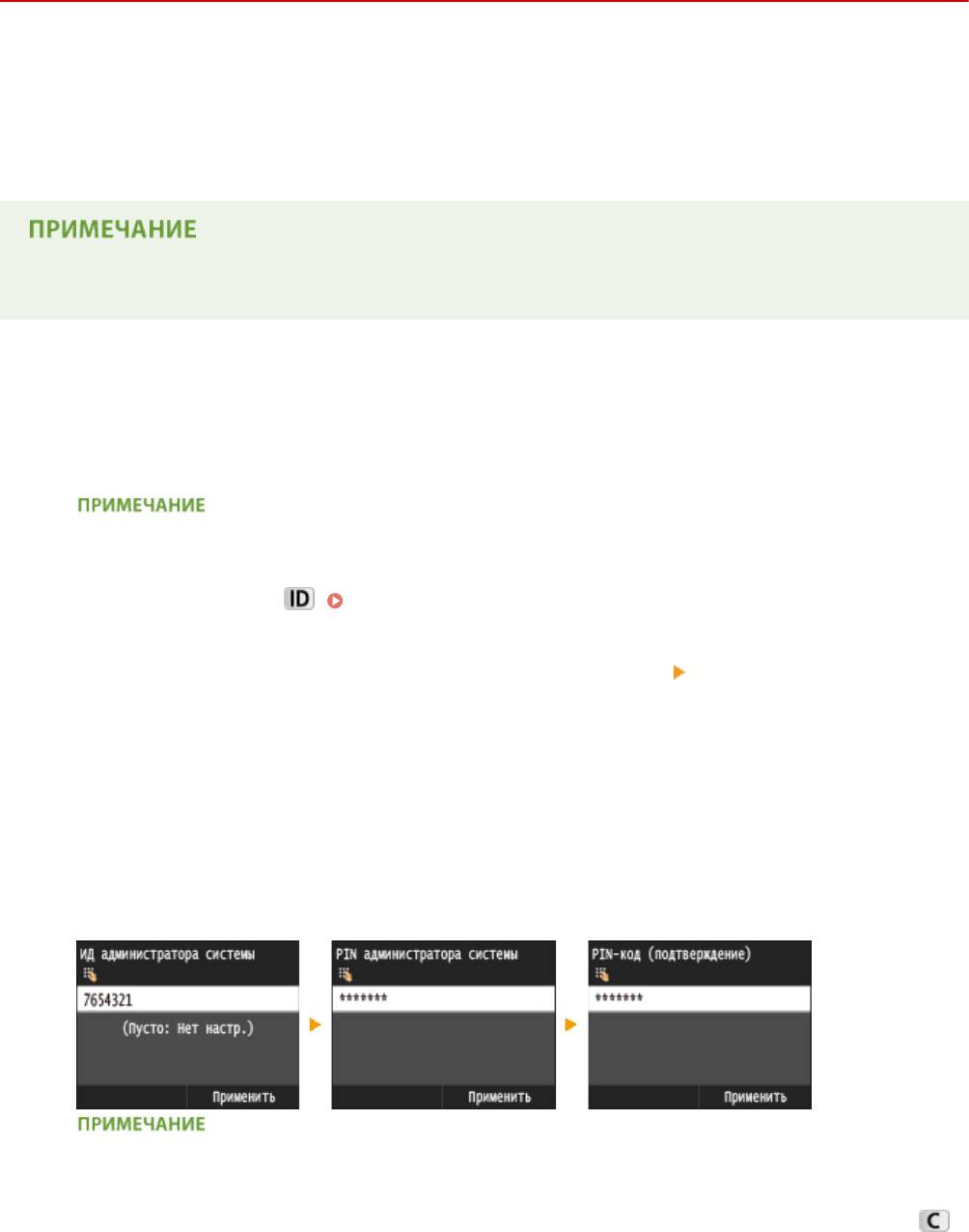

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки управления системой>.

2

Если ИД администратора системы уже настроен

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые

клавиши, и нажмите

. Вход в систему аппарата(P. 46)

Выберите <Настройки сведений об админ. системы> <ИД и PIN

3

администратора системы>.

Укажите имя и PIN-код администратора системы.

4

● Укажите <ИД администратора системы>, а затем — <PIN администратора системы>.

● Введите семизначный номер (только цифры), используя цифровые клавиши, а затем нажмите

<Применить>.

● При появлении <PIN-код (подтверждение)> снова введите PIN-код для подтверждения.

● Нельзя зарегистрировать идентификатор или PIN-код, который состоит только из нулей, например,

«00» или «0000000».

● Для отмены ИД администратора системы и PIN-кода сотрите информацию, введенную в поле

и

коснитесь элемента <Применить>.

540

Безопасность

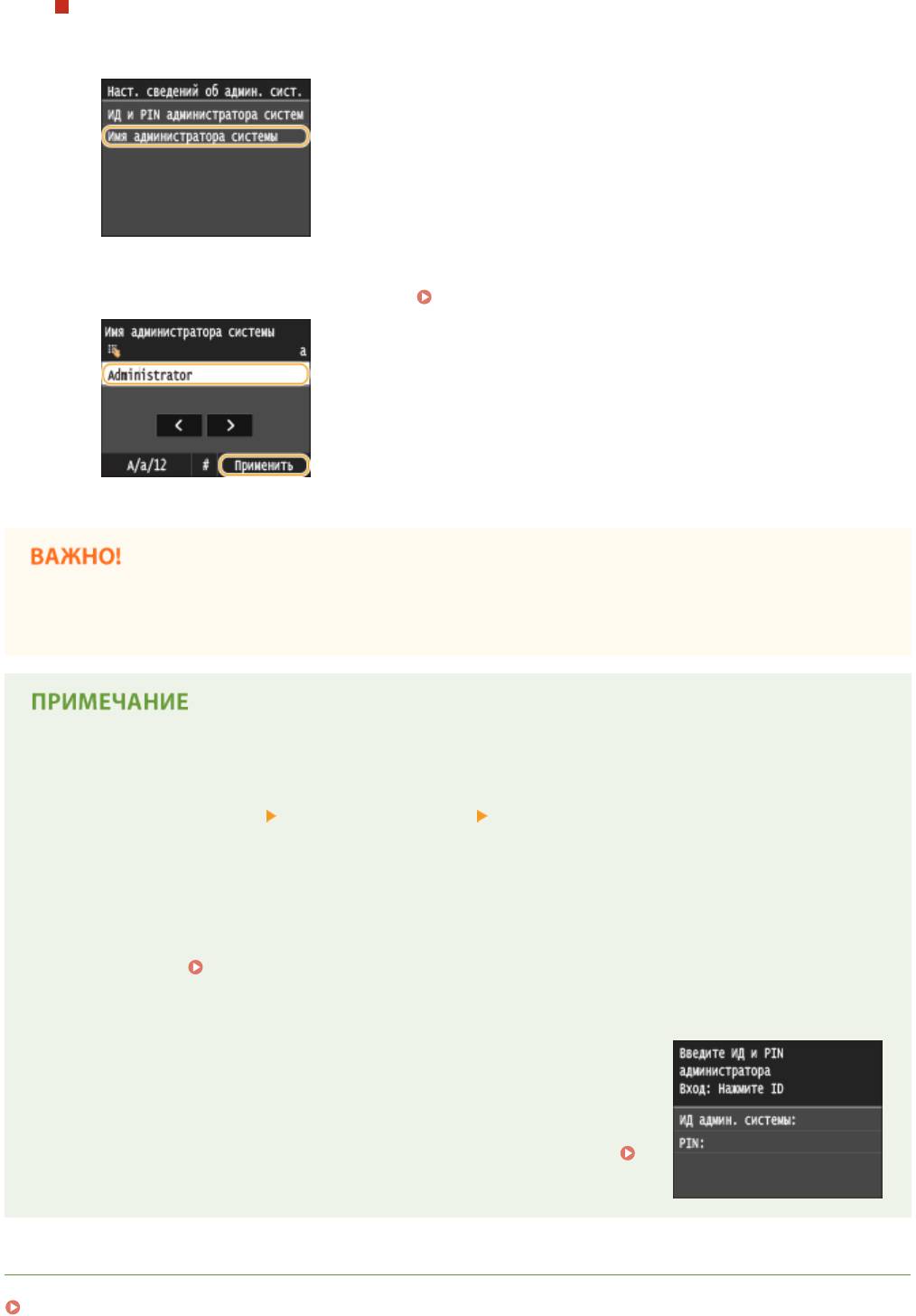

Настройка имени администратора системы

1

Коснитесь элемента <Имя администратора системы>.

2

Введите имя администратора системы длиной до 32 символов, а затем нажмите <Применить>.

● Порядок ввода текста см. в разделе Ввод текста(P. 43) .

● Не забывайте свой PIN-код. В случае утери PIN-кода обратитесь к местному авторизованному дилеру

Canon или в справочную службу Canon.

Настройка параметров через Удаленный ИП

● Запустите Удаленный ИП и войдите в систему в режиме администратора системы. Щелкните

[Настройки/Регистрация]

[Управление системой] [Изменить] и укажите необходимые параметры

на отобразившемся экране.

● Используя Удаленный ИП можно зарегистрировать различную информацию, в том числе контактную

информацию, комментарии администратора, информацию о месте установки аппарата и ссылки по

поддержке, а также параметры, зарегистрированные с помощью панели управления.

Зарегистрированную информацию можно просмотреть на странице [Сведения об устройстве]

Удаленного ИП.

Проверка сведений об администраторе системы(P. 636)

Вход в систему аппарата

● При попытке доступа к <Настройки сети> или <Настройки управления

системой> при включении имени администратора системы

отображается следующий экран входа в систему:

● Кроме того, необходимо ввести ИД администратора системы и PIN-код

для входа с помощью Remote UI в режиме администратора системы.

Запуск Удаленного ИП(P. 626)

ССЫЛКИ

Настройка прав доступа(P. 539)

541

Безопасность

Настройка управления именем подразделения(P. 543)

542

Безопасность

Настройка управления именем подразделения

0YU2-08W

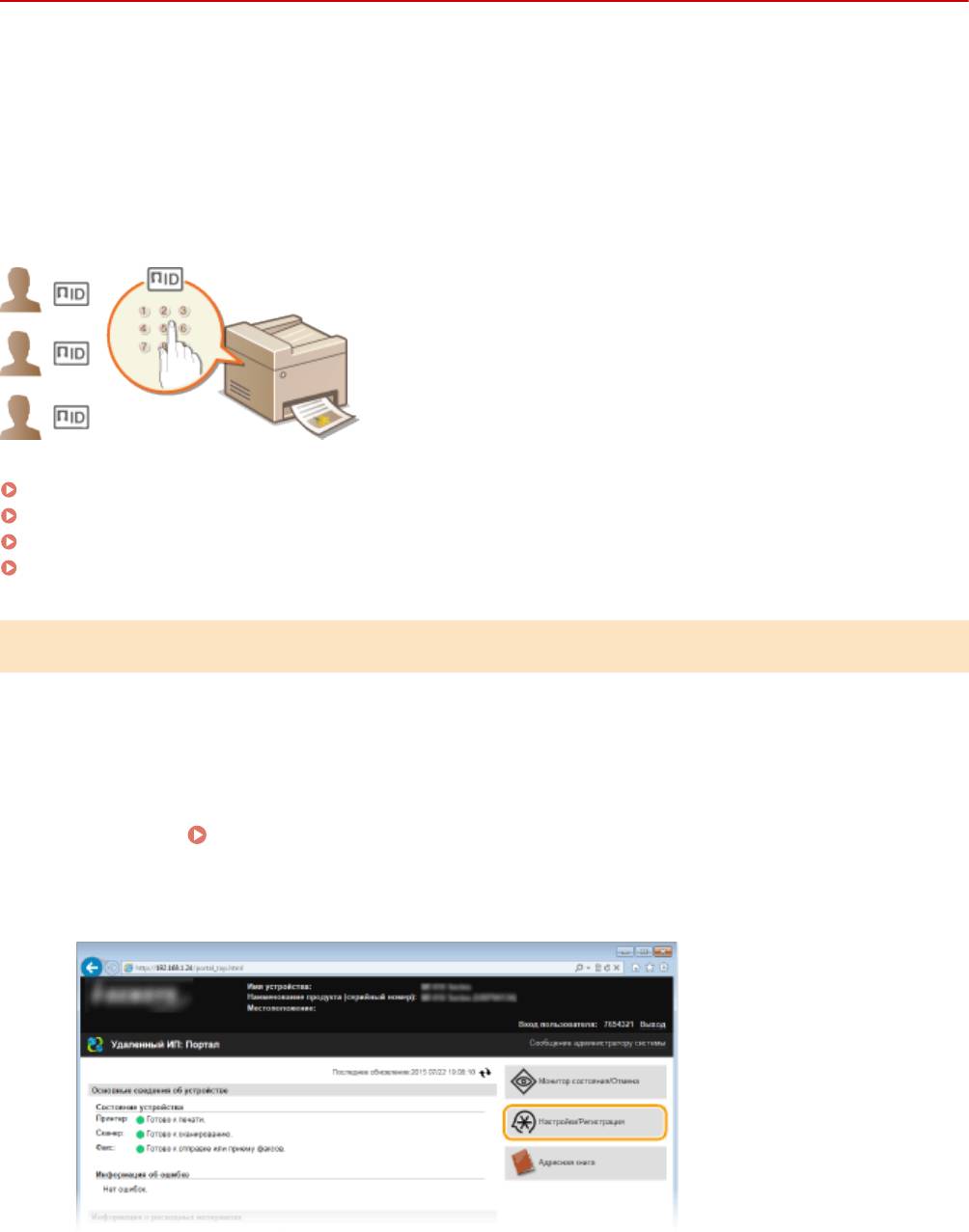

Управлять доступом к аппарату можно с помощью разных идентификаторов пользователей и групп. При

попытке использования аппарата с включенной функцией определения имени подразделения на экране

появляется окно входа в систему и пользователь должен ввести правильное имя подразделения и PIN-код.

Если включено управление именами подразделений, использование таких функций, как копирование и

сканирование, записывается для каждого имени подразделения. Чтобы настроить управление именами

подразделений, нужно при необходимости зарегистрировать имя подразделения и включить функцию

управления именами подразделений. Для использования функции управления именем подразделения для

операций на компьютере, например печати или отправки факсов с ПК, необходимо настроить

дополнительные параметры.

Регистрация/редактирование имени и PIN-кода подразделения(P. 543)

Включение функции управления именем подразделения(P. 545)

Настройка управления именем подразделения для печати и отправки факсов с компьютера(P. 547)

Блокировка заданий при неизвестном имени подразделения(P. 549)

Регистрация/редактирование имени и PIN-кода подразделения

Зарегистрируйте имя подразделения и назначьте для него PIN-код. Для каждого имени подразделения можно

выключить различные функции, например копирование и печать. Можно зарегистрировать до 300 имен

подразделений.

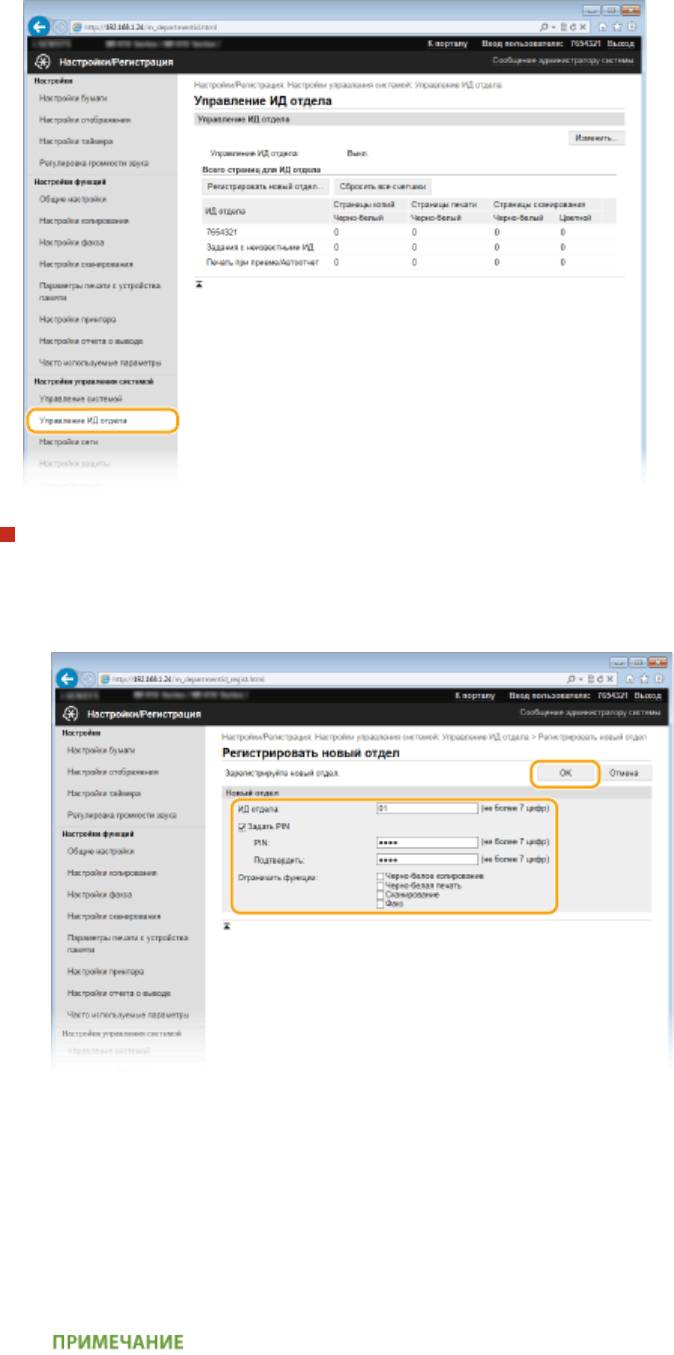

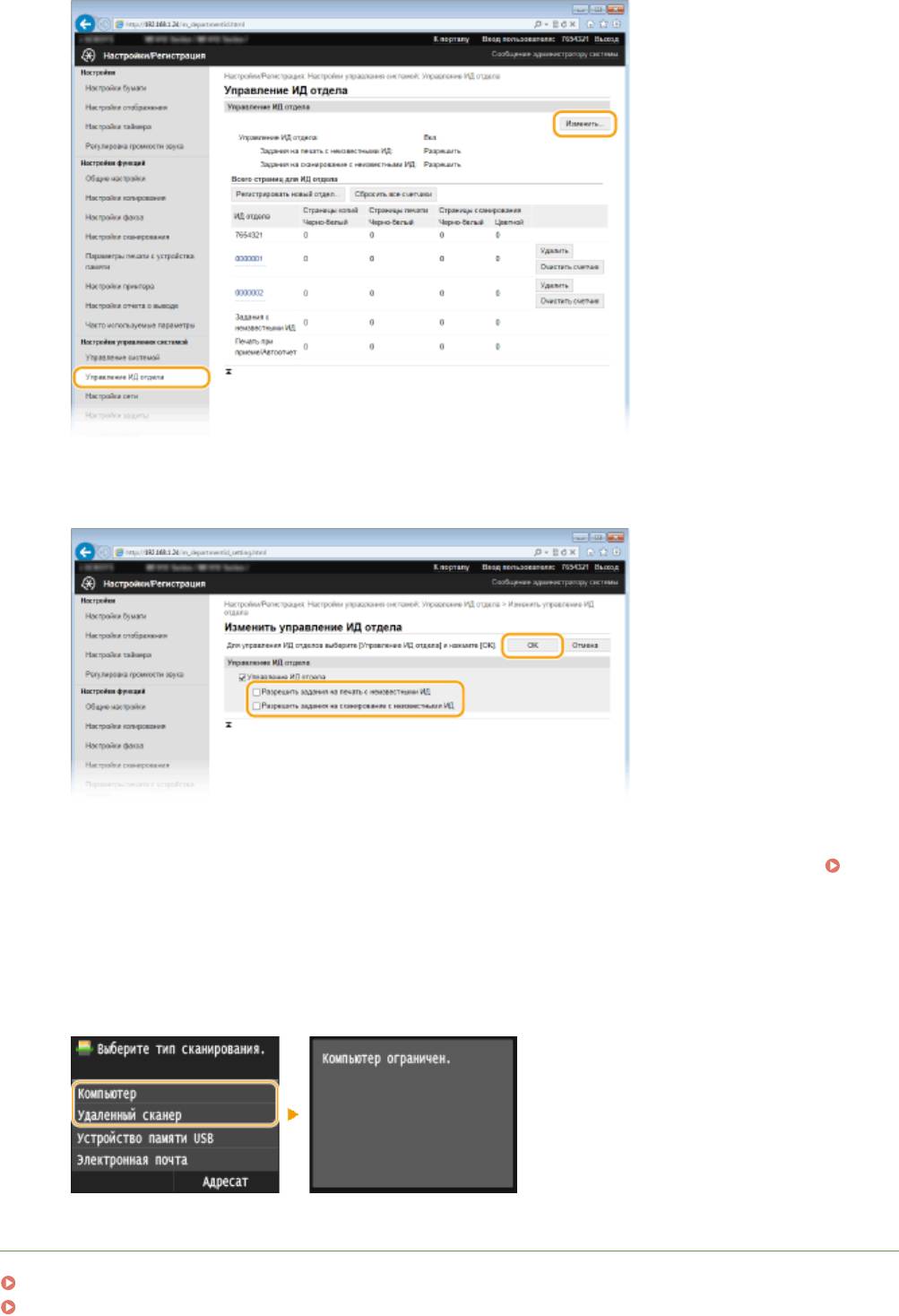

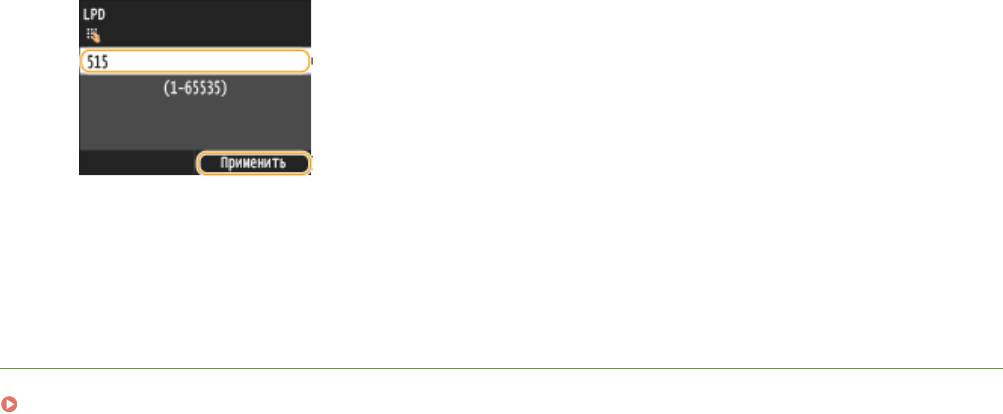

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

Щелкните [Управление ИД отдела] и зарегистрируйте или отредактируйте

3

имена подразделений.

543

Безопасность

Регистрация имени подразделения

1

Щелкните [Регистрировать новый отдел].

2

Укажите необходимые параметры и нажмите [OK].

[ИД отдела]

Введите число для имени подразделения длиной до семи цифр.

[Задать PIN]

Чтобы задать PIN-код, установите флажок и введите число до семи цифр в поля [PIN] и

[Подтвердить].

[Ограничить функции]

Установите флажок для функции, которую необходимо отключить для имени подразделения.

● При установленном флажке [Сканирование] будет ограничен доступ к таким функциям, как

сохранение на запоминающее устройство USB, отправка электронной почты и сохранение в

общую папку или на FTP-сервер. Кроме того, можно запретить использование других методов,

предполагающих сканирование документов и импорта их на компьютер, но в этом случае вы не

544

Безопасность

сможете заблокировать доступ к каждому имени подразделения ( Блокировка заданий при

неизвестном имени подразделения(P. 549) ).

Редактирование параметров зарегистрированного имени подразделения

1

Для редактирования щелкните по соответствующей текстовой ссылке в разделе [ИД отдела].

2

Если необходимо, измените параметры и щелкните [OK].

Удаление ИД отдела

● Щелкните [Удалить] справа от имени подразделения, которое необходимо удалить, щелкните

[OK].

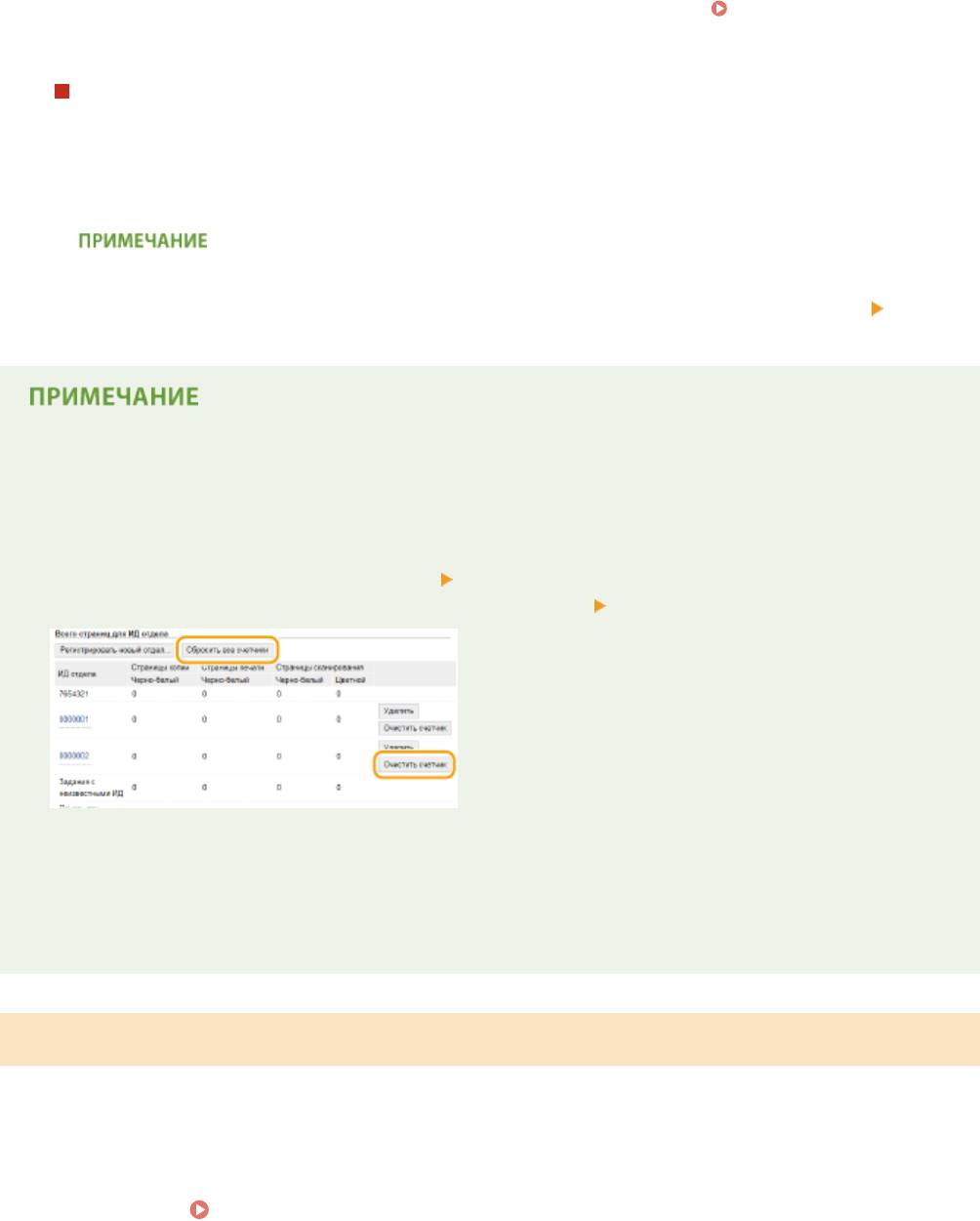

[Всего страниц для ИД отдела]

● Можно проверить общее число скопированных, напечатанных, отсканированных или отправленных

по факсу страниц для каждого имени подразделения.

● При необходимости обнулить счетчик страниц щелкните ссылку имени подразделения и затем

щелкните [ИД отдела] и [Очистить счетчик]

[OK]. При необходимости сбросить счетчик страниц для

всех имен подразделения щелкните [Сбросить все счетчики] [OK].

Использование управляющих карт

● Если к аппарату присоединено дополнительное устройство Copy Card Reader-F1, 300

последовательных номеров регистрируются автоматически.

● Не редактируйте и не удаляйте имена подразделений. Управляющие карты, которые соответствуют

отредактированным или удаленным именам подразделений, будут недоступны.

Включение функции управления именем подразделения

После регистрации необходимого количества имен подразделения, включите функцию управления именем

подразделения.

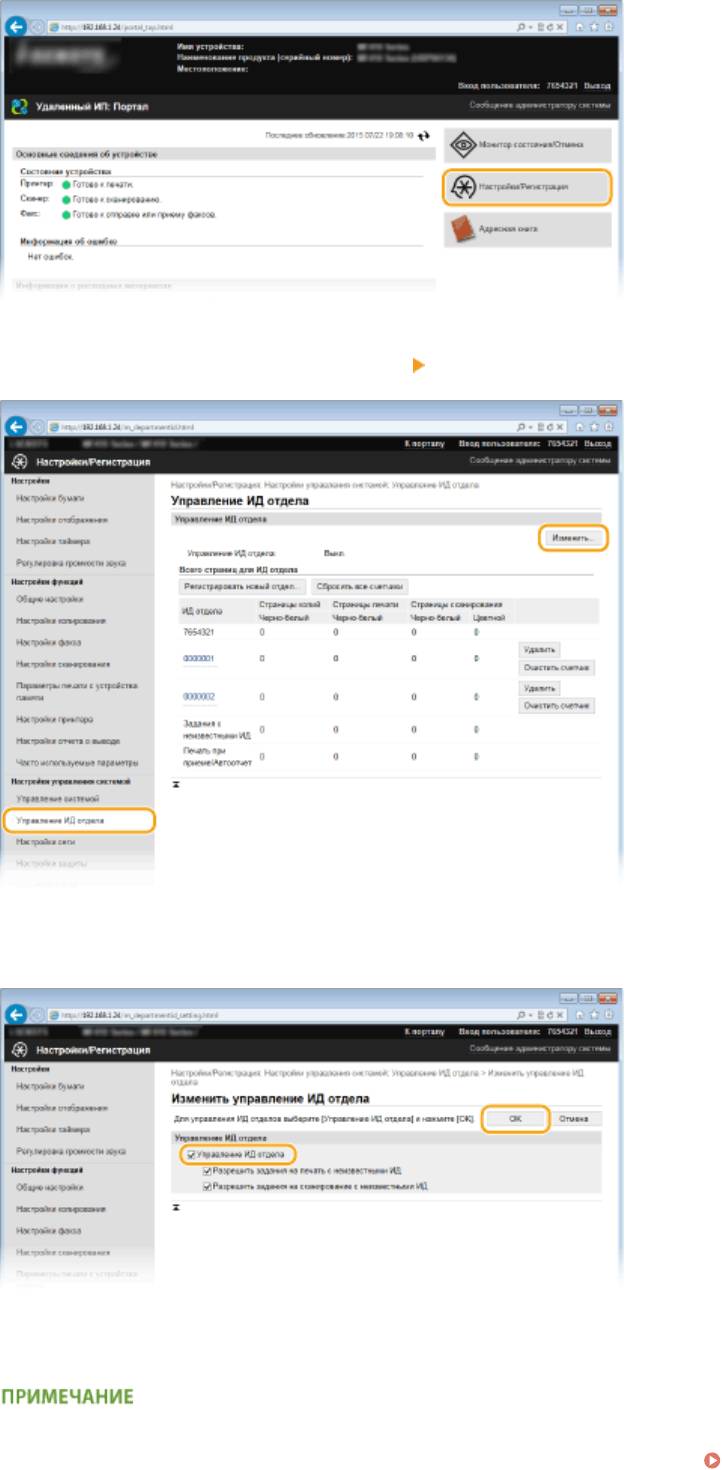

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

545

Безопасность

Щелкните [Управление ИД отдела] [Изменить].

3

Установите флажок [Управление ИД отдела] и щелкните [OK].

4

[Управление ИД отдела]

Установите флажок, чтобы включить управление именем подразделения. Если в использовании

функции управления именем подразделения нет необходимости, снимите флажок.

● Более подробные сведения о флажках [Разрешить задания на печать с неизвестными ИД]/

[Разрешить задания на сканирование с неизвестными ИД] см. в разделе Блокировка заданий

при неизвестном имени подразделения(P. 549) .

546

Безопасность

Использование панели управления

● Функцию управления именем подразделения можно включать и выключать в <Меню> на экране

Главный.

Вкл./Выкл. управление ИД отдела(P. 735)

Вход в систему аппарата

● При попытке использования аппарата с включенной функцией

управления именем подразделения на экране появляется следующее

окно входа в систему:

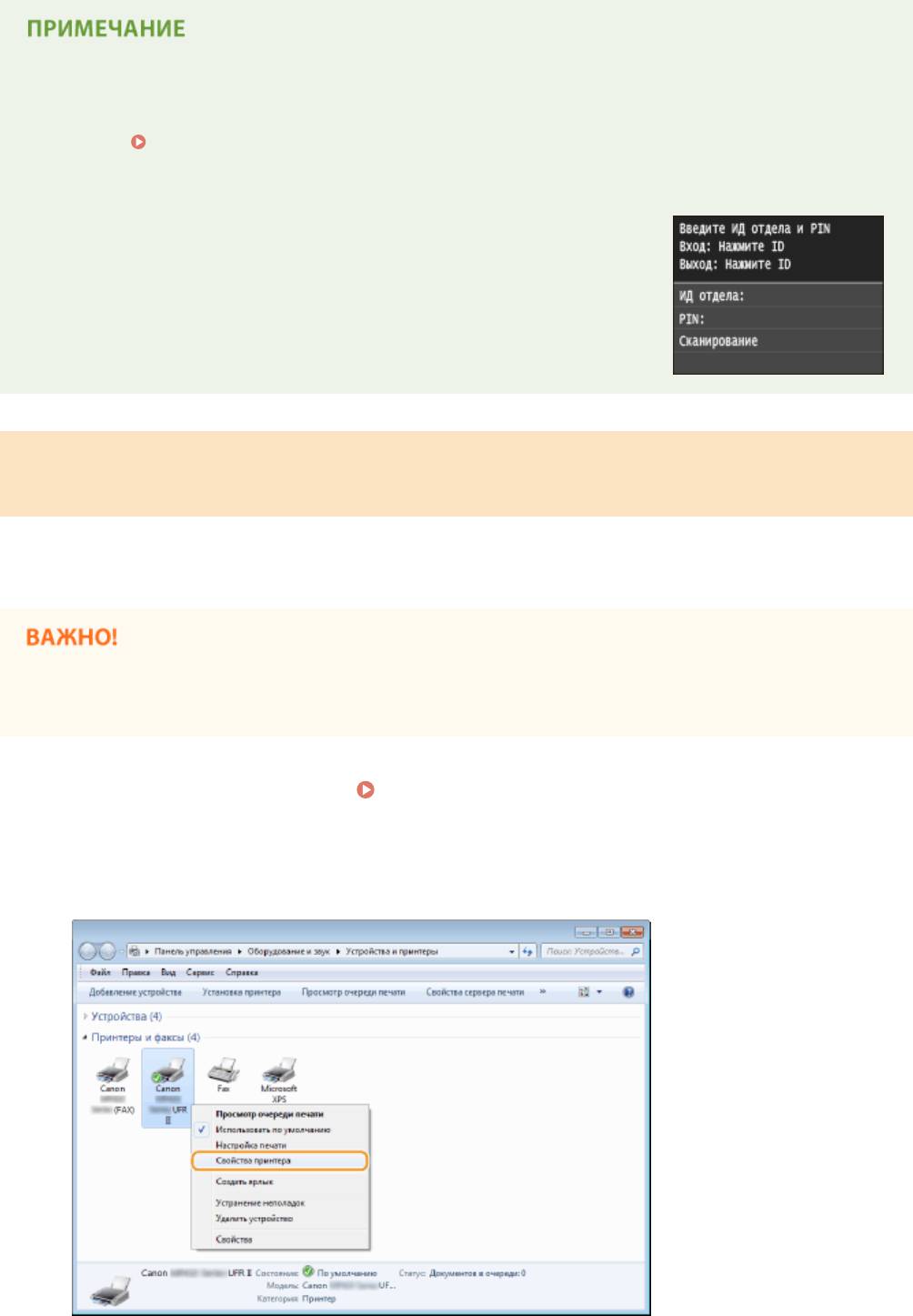

Настройка управления именем подразделения для печати и отправки

факсов с компьютера

Для включения функции управления именем подразделения для печати и отправки факсов с компьютера

необходимо указать параметры, используя драйверы, установленные на компьютере. Если необходимо,

укажите имя подразделения и PIN-код.

● Для выполнения следующей процедуры необходимо войти в систему компьютера с правами

администратора.

Откройте папку принтера. Отображение папки принтера(P. 922)

1

Щелкните правой кнопкой мыши значок драйвера принтера или факса для

2

этого аппарата и нажмите [Свойства принтера] или [Свойства].

547

Безопасность

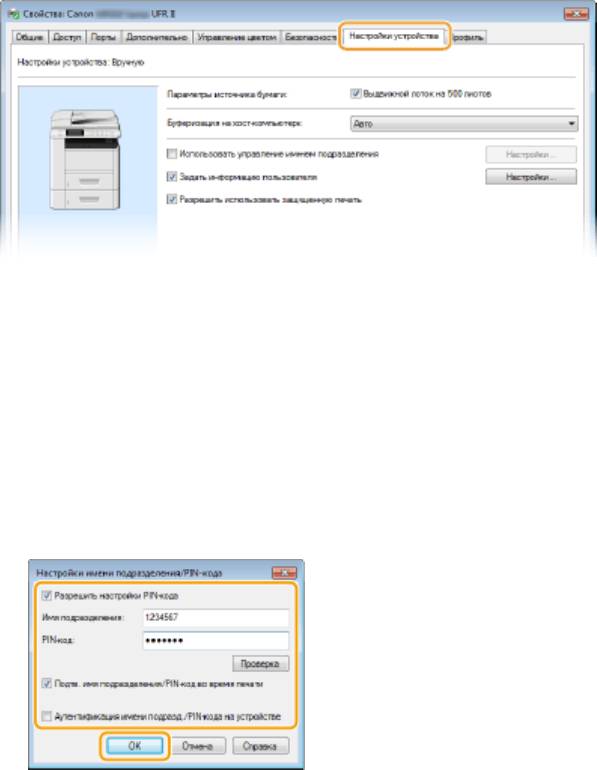

Щелкните вкладку [Настройки устройства] и настройте необходимые

3

параметры.

1

Включение функции управления идентификаторами отделов

Драйвер принтера

Установите флажок [Использовать управление именем подразделения].

Драйвер факса

Выберите [Управление именем подразделения] в разделе [Управление пользователями].

2

Нажмите [Настройки] справа.

3

Если необходимо, укажите параметры и нажмите [ОК].

[Разрешить настройки PIN-кода]

Установите флажок, чтобы использовать PIN-код.

[Имя подразделения]

Введите число для имени подразделения длиной до семи цифр.

[PIN-код]

Если для имени подразделения задан PIN-код, введите число длиной до семи цифр, чтобы

установить его.

[Проверка]

Щелкните для проверки правильности имени и PIN-кода. Эта функция недоступна, если аппарат

подключен к компьютеру через порт USB или WSD (Web Services on Devices).

[Подтв. имя подразделения/PIN-код во время печати]/[Подтв. имени подраздел./PIN-кода

при отправке факсов]

Установите флажок для отображения всплывающего экрана [Подтвердить имя подразделения/PIN-

код] при каждой печати или отправке факса с компьютера.

[Аутентификация имени подразд./PIN-кода на устройстве]

Установите этот флажок, если аппарат и компьютер подключены через порт USB или WSD.

4

Щелкните [ОК].

548

Безопасность

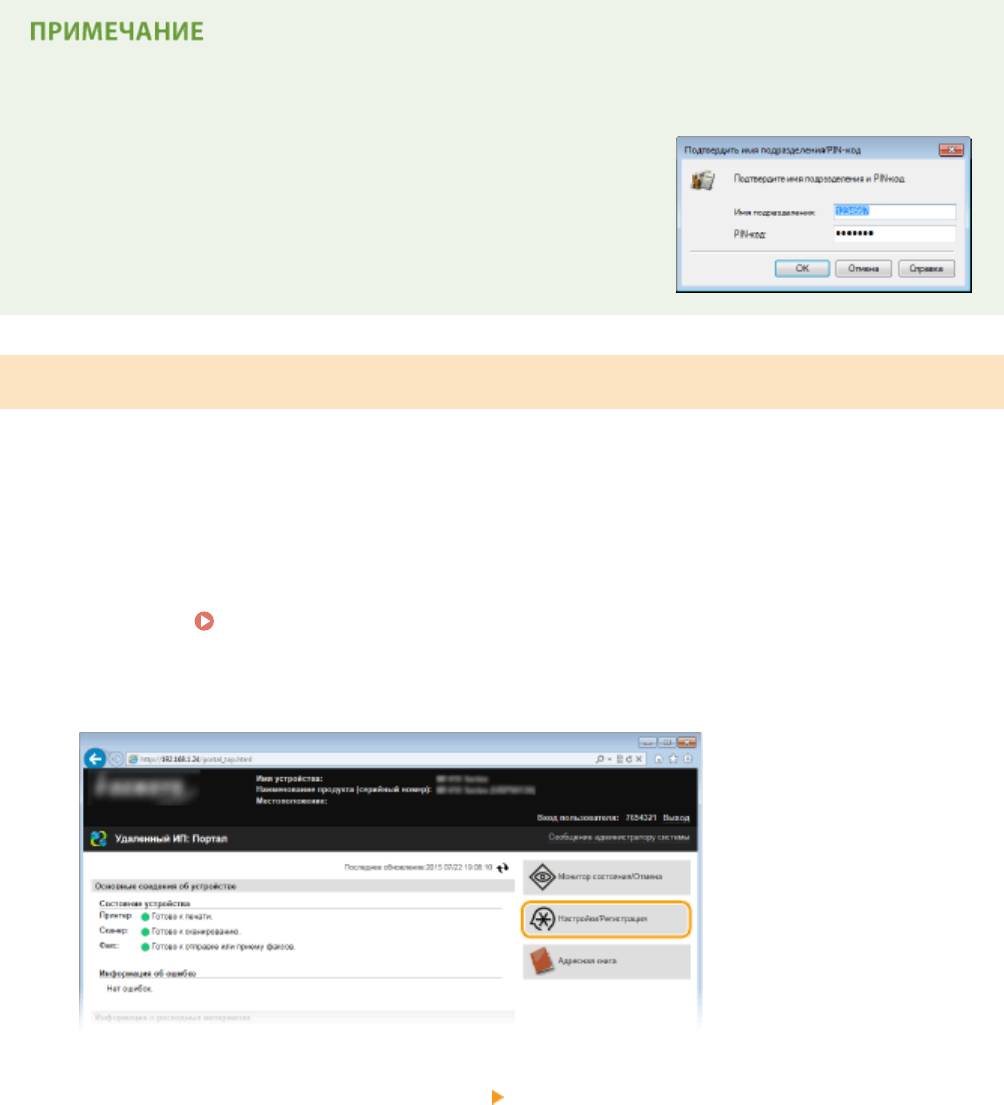

Вход в систему аппарата

● При попытке печати или отправки факса с компьютера с

включенной функцией управления именем подразделения

отображается следующий всплывающий экран (если не снят

флажок [Подтв. имя подразделения/PIN-код во время печати]/

[Подтв. имени подраздел./PIN-кода при отправке факсов]):

Блокировка заданий при неизвестном имени подразделения

Если не изменить параметры по умолчанию, любой пользователь сможет выполнять печать с компьютера,

отправку факса с компьютера (ПК-факс) и сканировать (используя <Компьютер> и <Удаленный сканер>) без

ввода идентификатора отдела и PIN-кода, даже если на аппарате включена функция управления

идентификаторами отделов. Параметры по умолчанию можно изменить, тогда эти функции аппарата будут

доступны только при вводе правильного идентификатора и PIN-кода.

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

Щелкните [Управление ИД отдела] [Изменить].

3

549

Безопасность

Если необходимо, снимите флажки и щелкните [OK].

4

[Разрешить задания на печать с неизвестными ИД]

Чтобы выполнить печать или отправку факса с компьютера при включенном управлении

идентификаторами отделов, необходимо ввести соответствующее идентификатор и PIN-код (

Настройка управления именем подразделения для печати и отправки факсов с

компьютера(P. 547) ). Однако если флажок для этой настройки установлен, печать и отправку факсов с

компьютера можно выполнять, не вводя идентификатор и PIN-код. Для появления запроса на ввод

идентификатора и PIN-кода снимите этот флажок.

[Разрешить задания на сканирование с неизвестными ИД]

Если флажок установлен, можно выбрать <Компьютер> или <Удаленный сканер> на главном экране и

отсканировать документы на компьютер когда угодно.

ССЫЛКИ

Настройка прав доступа(P. 539)

Настройка имени администратора системы(P. 540)

550

Безопасность

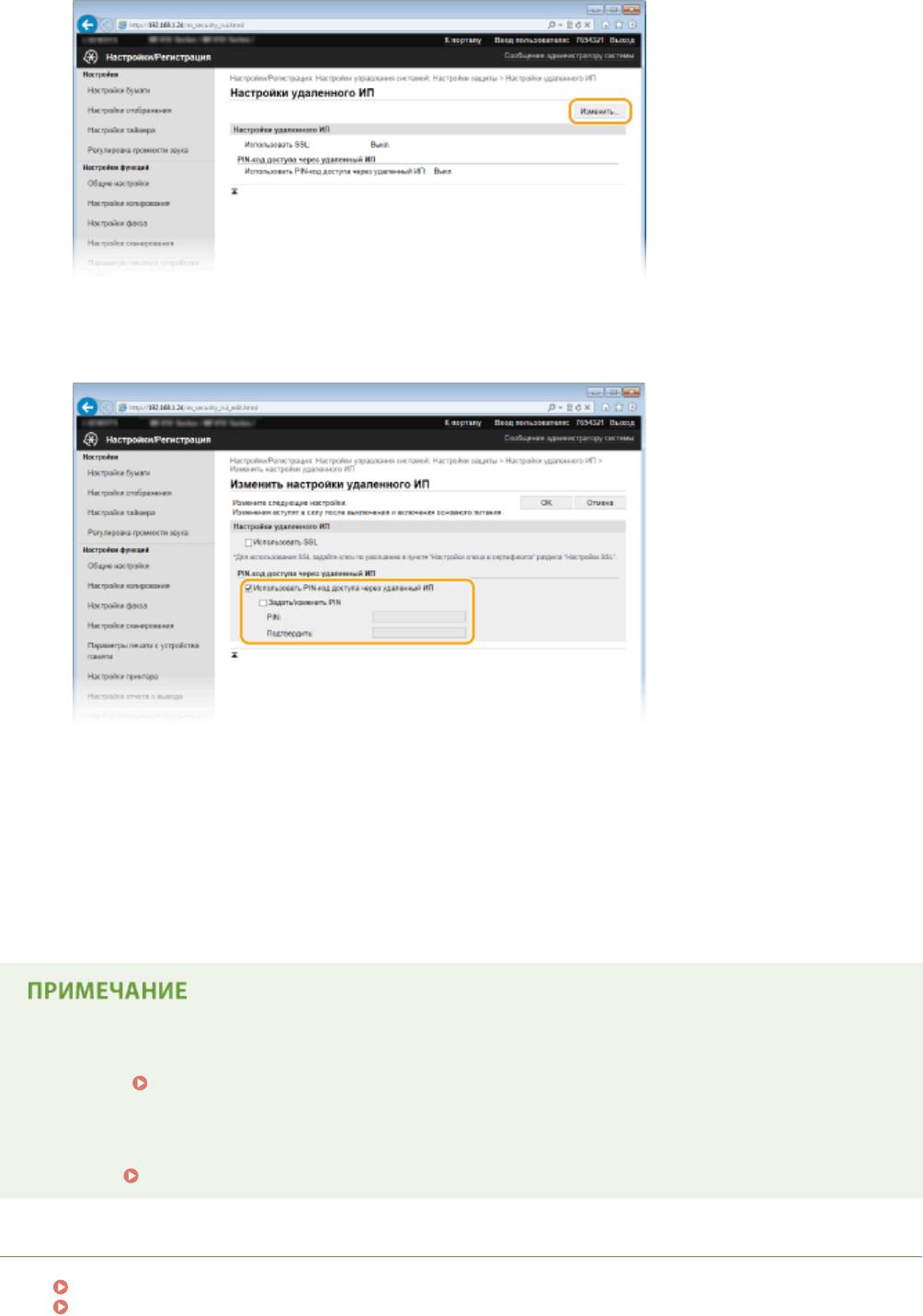

Установка PIN-кода Remote UI

0YU2-08X

Можно задать PIN-код для доступа к Remote UI. Все пользователи используют общий PIN-код.

● Если управление именем подразделения включено, установка не требуется. Настройка

управления именем подразделения(P. 543)

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

Коснитесь элемента [Настройки защиты] [Настройки удаленного ИП].

3

Щелкните [Изменить].

4

551

Безопасность

Установите флажок [Использовать PIN-код доступа через удаленный ИП] и

5

установите PIN-код.

[Использовать PIN-код доступа через удаленный ИП]

Если этот флажок установлен, то для получения доступа к Remote UI необходимо будет вводить PIN-

код.

[Задать/изменить PIN]

Чтобы задать PIN-код, установите флажок и введите число до семи цифр в поля [PIN] и [Подтвердить].

Щелкните [OK].

6

Использование панели управления

● Настройки PIN-кода для доступа к Remote UI можно также открыть с помощью <Меню> на экране

Главный. Настройки удаленного ИП(P. 737)

Если настройки Remote UI инициализированы

● PIN-код для доступа к программе Remote UI также инициализируется. После инициализации сбросьте

PIN-код.

Инициализация меню(P. 859)

ССЫЛКИ

Настройка прав доступа(P. 539)

Настройка имени администратора системы(P. 540)

552

Безопасность

Аутентификация сервера LDAP

0YU2-08Y

Если в вашей системе установлен сервер LDAP можно предусмотреть, чтобы при использовании функции

отправки выполнялась аутентификация этого сервера. Это предотвращает несанкционированный доступ

посторонних лиц и утечку информации. После настройки авторизации при использовании функции факса или

сканирования открывается окно «Авторизованная отправка», и операцию можно продолжить только в том

случае, если она будет надлежащим образом авторизована сервером LDAP. Применяйте описанные здесь

настройки аутентификации сервера LDAP. Дополнительную информацию о регистрации сервера, который

будет использоваться для аутентификации, см. в разделе

Регистрация серверов LDAP(P. 513) .

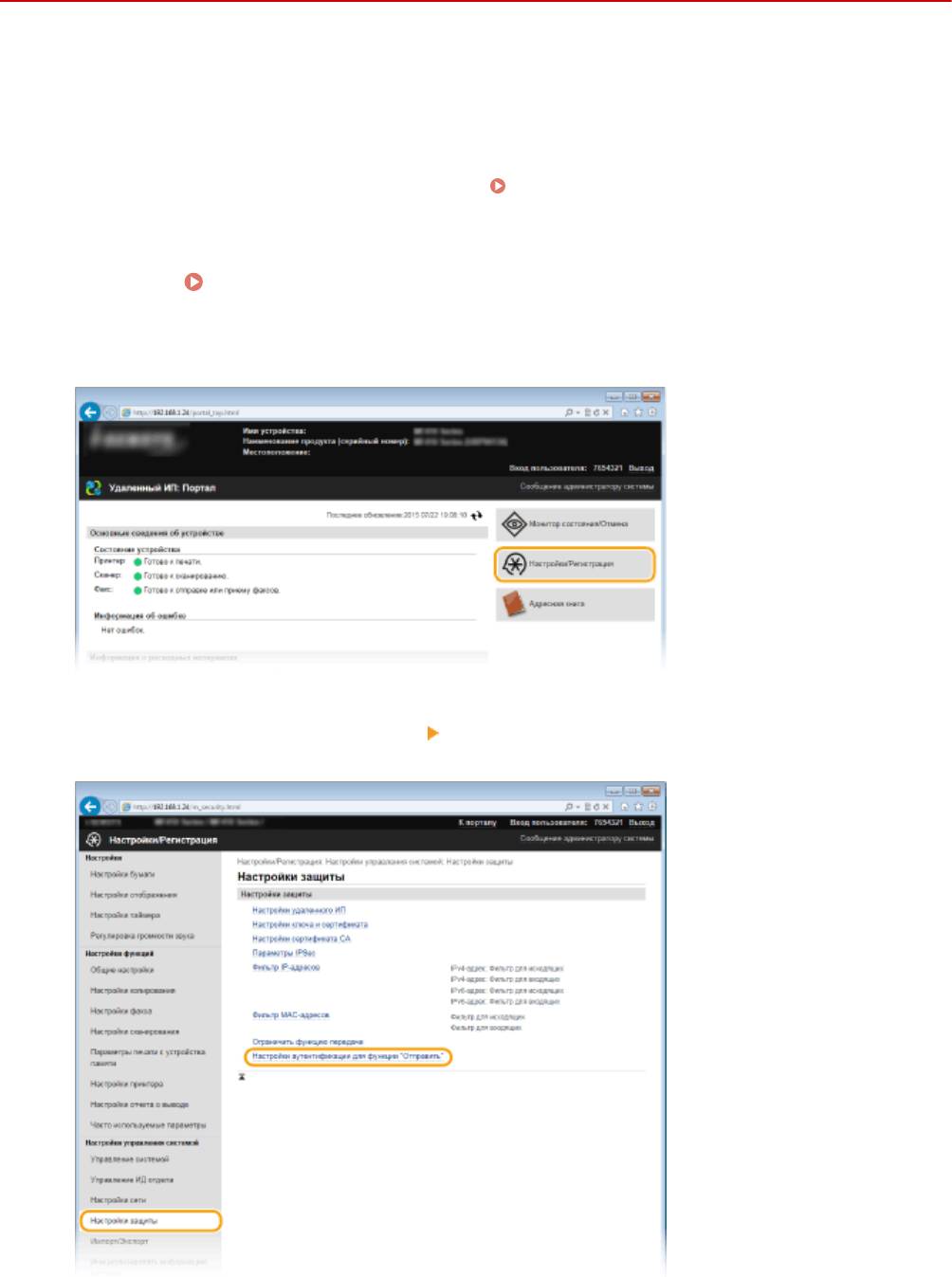

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

Щелкните [Настройки защиты] [Настройки аутентификации для функции

3

"Отправить"].

553

Безопасность

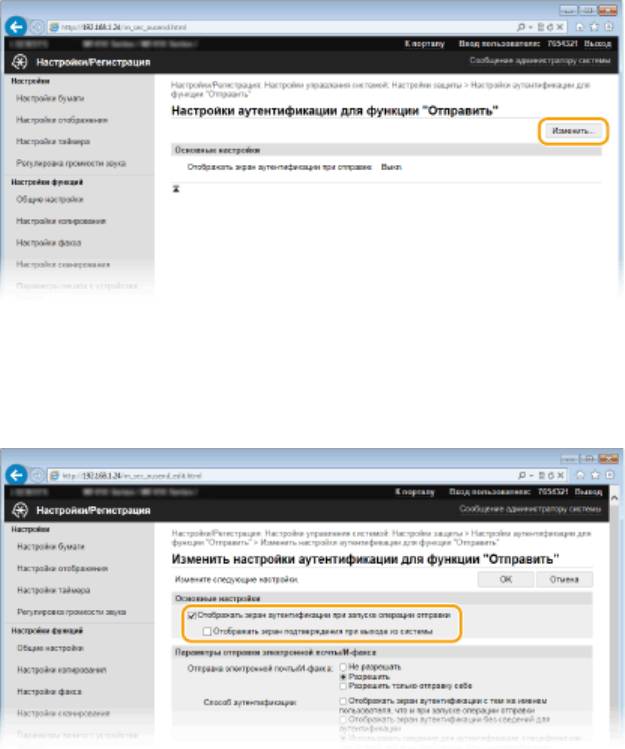

Щелкните [Изменить].

4

Установите флажок [Отображать экран аутентификации при запуске операции

5

отправки] и укажите, будет ли при выходе из системы отображаться окно

подтверждения.

[Отображать экран аутентификации при запуске операции отправки]

Установите этот флажок, чтобы при использовании функции факса или сканирования отображалось

окно входа в систему авторизованной отправки (аутентификация сервера LDAP).

[Отображать экран подтверждения при выходе из системы]

Установите этот флажок, чтобы отображалось окно, позволяющее пользователю, находящемуся

одновременно в системе авторизованной отправки и в системе управления именем подразделения,

выбирать, из какой системы выйти. Если флажок снят, то при выходе из системы не отображается

экран выбора системы, и пользователь выходит из обеих систем.

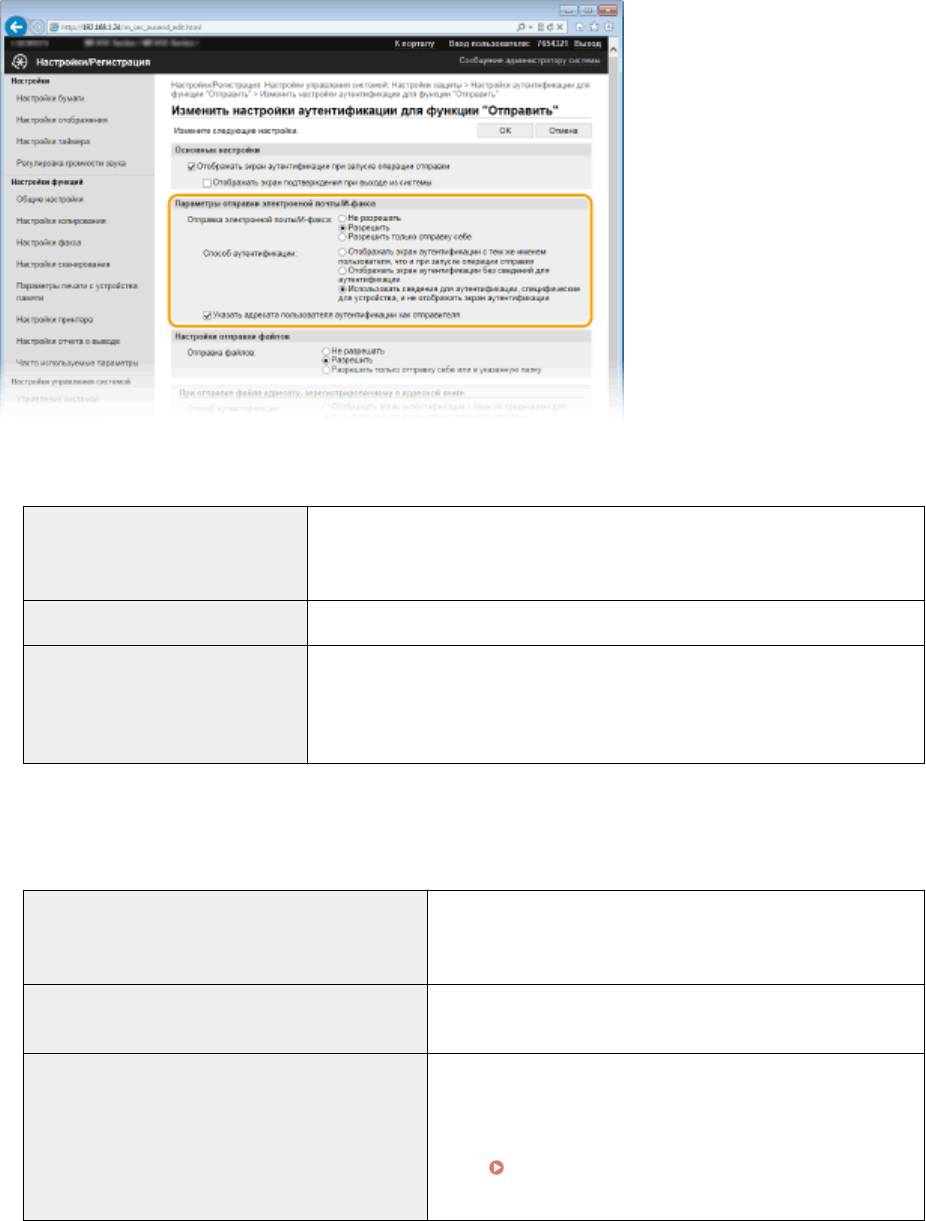

Задайте настройки отправки электронной почты/интернет-факсов.

6

554

Безопасность

[Отправка электронной почты/И-факса]

Выберите, требуется ли разрешить отправку электронной почты и интернет-факсов.

[Не разрешать]

Отправка сообщений электронной почты и интернет-факсов блокируется.

При сканировании невозможно использовать пункты <Электронная

почта> и <И-факс>.

[Разрешить] Отправка электронной почты и интернет-факсов не блокируется.

[Разрешить только отправку себе] Проходят только те исходящие сообщения электронной почты и интернет-

факсы, которые адресованы пользователям с авторизованными адресами

электронной почты. Адреса электронной почты авторизованных

пользователей должны быть зарегистрированы на сервере LDAP.

[Способ аутентификации]

Если для параметра [Отправка электронной почты/И-факса] выбрано значение [Разрешить] или

[Разрешить только отправку себе], вы можете задать, будет ли отображаться экран аутентификации на

SMTP-сервере при отправке электронной почты.

[Отображать экран аутентификации с тем же

Отображается экран аутентификации, где указаны имя

именем пользователя, что и при запуске

пользователя и пароль, введенные в окне входа в систему

операции отправки]

авторизованной отправки.

[Отображать экран аутентификации без

Отображается экран аутентификации с пустыми полями для

сведений для аутентификации]

имени пользователя и пароля.

[Использовать сведения для аутентификации,

При отправке электронной почты и интернет-факсов не

специфические для устройства, и не отображать

отображается экран аутентификации. Для авторизации на

экран аутентификации]

SMTP-сервере используются имя пользователя и пароль,

заданные в разделе [Настройки электронной почты / И-

факса]

Настройка параметров связи электронной

почты/интернет-факса(P. 483) .

[Указать адресата пользователя аутентификации как отправителя]

Установите этот флажок, если необходимо, чтобы адрес электронной почты авторизованного

пользователя был указан в качестве адреса отправителя. Адреса электронной почты авторизованных

пользователей должны быть зарегистрированы на сервере LDAP. Если снять флажок, в качестве

адреса отправителя будет указан адрес электронной почты, заданный в разделе [Настройки

электронной почты / И-факса].

Задайте настройки передачи файлов (для сохранения в общие папки и на FTP-

7

серверы).

555

Безопасность

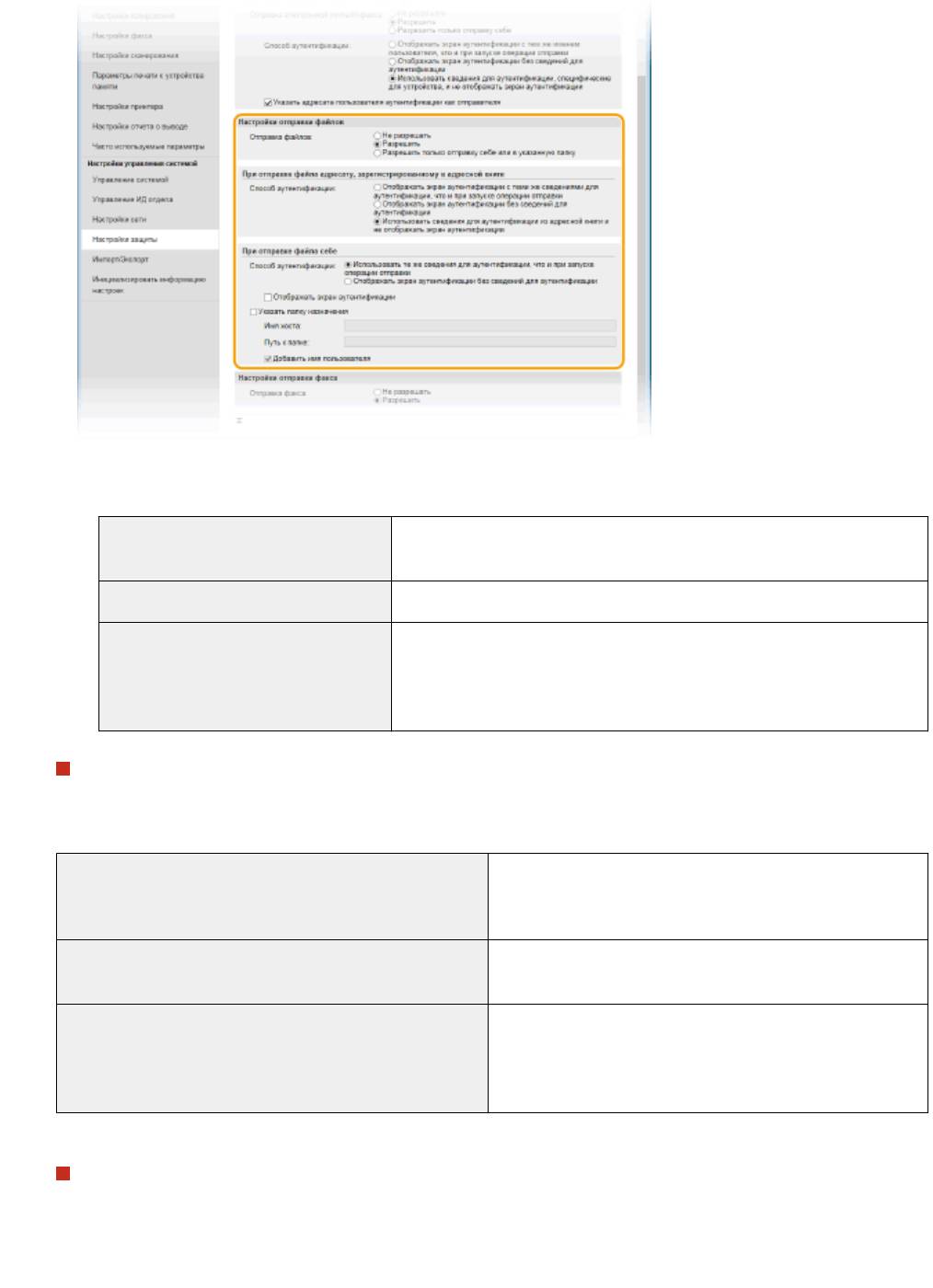

[Отправка файлов]

Выберите, следует ли разрешать сохранение в общие папки и на FTP-серверы.

[Не разрешать]

Сохранение в общие папки и на FTP-серверы блокируется. При

сканировании невозможно использовать <Файл>.

[Разрешить] Сохранение в общие папки и на FTP-серверы доступно.

[Разрешить только отправку себе или

Блокируется сохранение во все общие папки и на FTP-серверы, кроме

в указанную папку]

заданных папок. Данные сохраняются в папки, зарегистрированные

на сервере LDAP, или в папку, заданную в разделе [Указать папку

назначения].

Если для параметра [Отправка файлов] задано значение [Разрешить]

[Способ аутентификации]

Позволяет указывать, будет ли отображаться на сервере экран аутентификации при отправке.

[Отображать экран аутентификации с теми же

Отображается экран аутентификации, где указаны имя

сведениями для аутентификации, что и при запуске

пользователя и пароль, введенные в окне входа в

операции отправки]

систему авторизованной отправки.

[Отображать экран аутентификации без сведений для

Отображается экран аутентификации с пустыми полями

аутентификации]

для имени пользователя и пароля.

При отправке не отображается экран аутентификации.

[Использовать сведения для аутентификации из

Аутентификация осуществляется на сервере на

адресной книги и не отображать экран аутентификации]

основании имени пользователя и пароля, заданных в

адресной книге.

Если для параметра [Отправка файлов] задано значение [Разрешить только

отправку себе или в указанную папку]

[Способ аутентификации]

Позволяет указывать, будет ли отображаться на сервере экран аутентификации при отправке.

556

Безопасность

Для авторизации на сервере используются имя пользователя и

[Использовать те же сведения для

пароль, введенные на экране входа в систему авторизованной

аутентификации, что и при запуске операции

отправки. Если установлен флажок [Отображать экран

отправки]

аутентификации], отображается экран аутентификации с именем

пользователя и паролем, введенными при отправке данных.

[Отображать экран аутентификации без

Отображается экран аутентификации с пустыми полями для

сведений для аутентификации]

имени пользователя и пароля.

[Указать папку назначения]

Если этот флажок установлен, пользователь может задавать папку для сохранения данных. Если флажок

снят, место назначения сохранения выбирается на основании информации авторизованного

пользователя, зарегистрированной на сервере LDAP.

Введите имя хост-компьютера для общей папки или FTP-сервера длиной не более 120

[Имя хоста]

символов.

Введите имя пути сохранения папки назначения длиной не более 120 символов (без

[Путь к папке]

учета имени хост-компьютера). Если установлен флажок [Добавить имя пользователя],

добавляются имя пользователя и путь, применяемые для аутентификации LDAP.

Задайте настройки отправки факсов.

8

[Отправка факса]

Выберите, требуется ли разрешить отправку факсов.

[Не разрешать]

Отправка факсов блокируется. Использование функции факса больше

невозможно.

[Разрешить] Отправка факсов не блокируется.

Щелкните [OK].

9

ССЫЛКИ

Регистрация серверов LDAP(P. 513)

557

Безопасность

Ограничение связи посредством брандмауэра

0YU2-090

Отсутствие надлежащих средств безопасности позволяет сторонним лицам получить доступ к компьютеру и

другим устройствам связи, подключенным к сети. Для предотвращения таких несанкционированных

проникновений необходимо настроить параметры пакетного фильтра — функции, которая ограничивает

возможности соединения с устройствами с указанными IP- или MAC-адресами.

558

Безопасность

Указание IP-адресов по правилам брандмауэра

0YU2-091

Можно ограничить соединения с устройствами с указанными IP-адресами или заблокировать устройства с

указанными IP-адресами, разрешив другие способы связи. Можно указать один IP-адрес или целый диапазон

IP-адресов.

● Для протоколов IPv4 и IPv6 можно указать до 16 IP-адресов (или диапазонов IP-адресов).

● Пакетные фильтры аппарата, описанные в этом разделе, контролируют подключения к портам TCP,

UDP и ICMP.

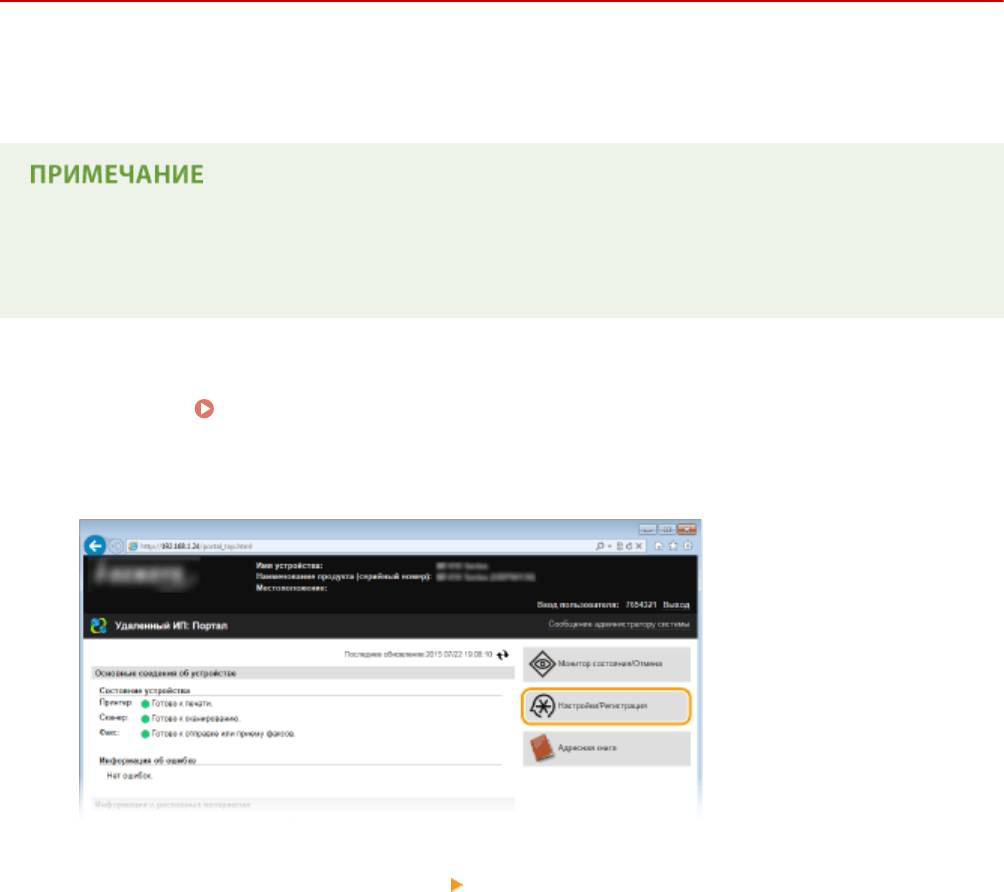

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

Щелкните [Настройки защиты] [Фильтр IP-адресов].

3

559

Безопасность

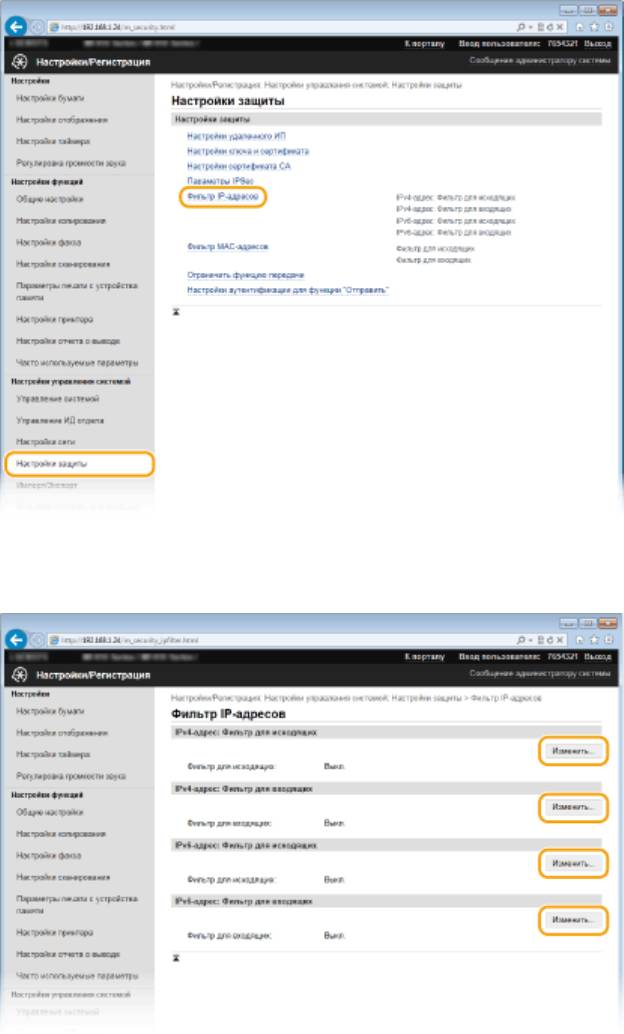

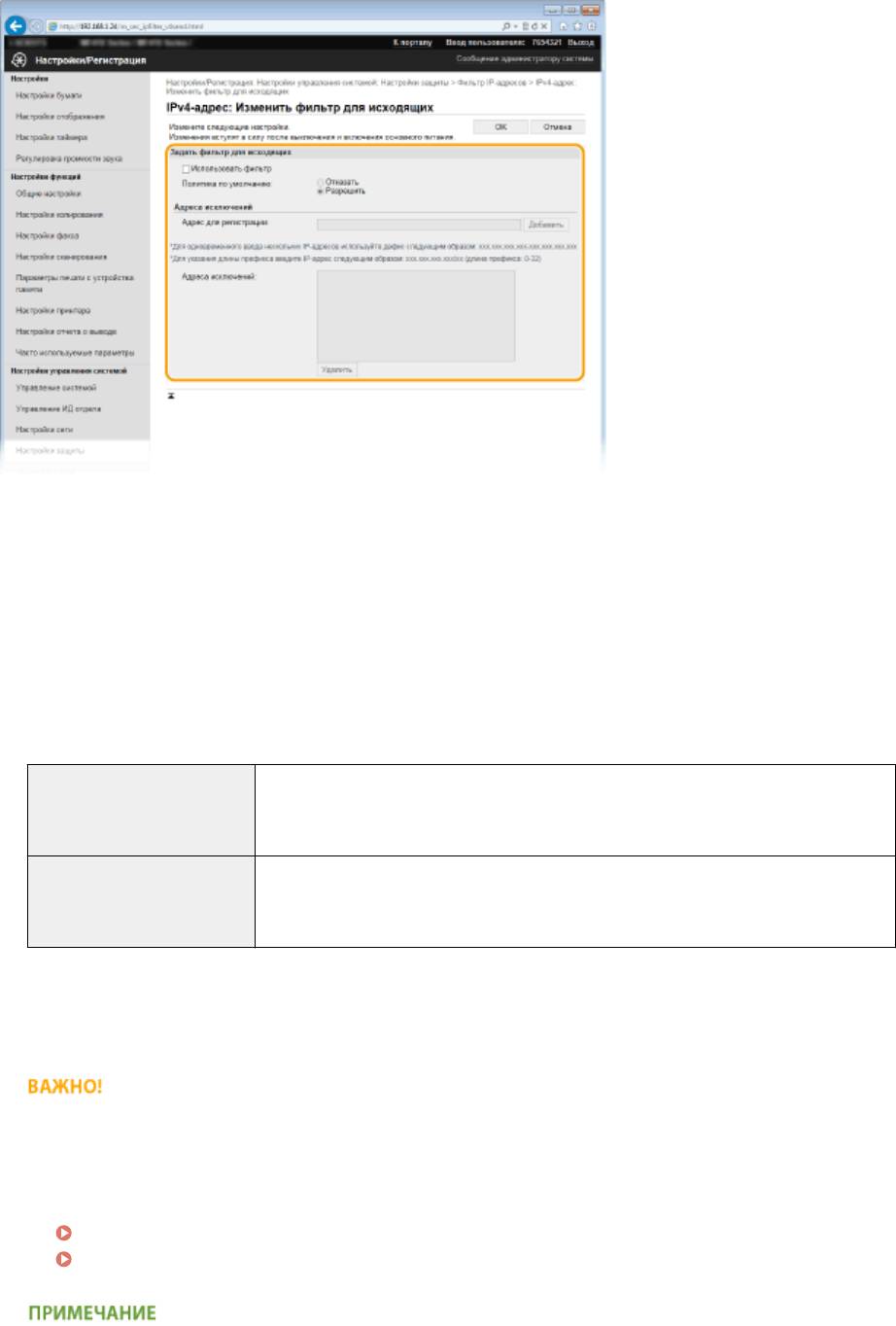

Щелкните [Изменить] для типа фильтра, который необходимо использовать.

4

[IPv4-адрес: Фильтр для исходящих]

Используется для ограничения отправки данных с аппарата на компьютер с помощью указания

адреса IPv4.

[IPv4-адрес: Фильтр для входящих]

Используется для ограничения приема данных аппарата компьютером с помощью указания адреса

IPv4.

[IPv6-адрес: Фильтр для исходящих]

Используется для ограничения отправки данных с аппарата на компьютер с помощью указания

адреса IPv6.

[IPv6-адрес: Фильтр для входящих]

Используется для ограничения приема данных аппарата компьютером с помощью указания адреса

IPv6.

Настройка параметров фильтрования пакетов.

5

560

Безопасность

● Выберите политику по умолчанию, чтобы разрешить или запретить взаимодействие аппарата с

другими устройствами, а затем укажите IP-адреса, чтобы добавить исключения.

1

Установите флажок [Использовать фильтр] и щелкните командную кнопку [Отказать] или

[Разрешить], чтобы выбрать [Политика по умолчанию].

[Использовать фильтр]

Установите этот флажок, чтобы ограничить взаимодействие. Снимите флажок, чтобы отменить

запрет.

[Политика по умолчанию]

Выберите предварительное условие, чтобы разрешить или запретить взаимодействие аппарата с

другими устройствами.

Выберите для передачи и приема пакетов только для устройств, IP-адреса

[Отказать]

которых указаны в [Адреса исключений]. Связь с другими устройствами не

разрешается.

Выберите для блокировки передачи и приема пакетов для устройств, IP-адреса

[Разрешить]

которых указаны в [Адреса исключений]. Связь с другими устройствами

разрешается.

2

Укажите адреса-исключения.

● Введите IP-адрес (или диапазон IP-адресов) в поле [Адрес для регистрации] и щелкните

[Добавить].

Проверка на наличие ошибок ввода

● При неправильном вводе IP-адресов доступ к аппарату из Удаленного ИП может быть

невозможен. В этом случае необходимо установить для <Фильтр IPv4-адресов> или <Фильтр

IPv6-адресов> значение <Выкл.>.

Фильтр IPv4-адресов(P. 736)

Фильтр IPv6-адресов(P. 736)

Форма ввода IP-адресов

561

Безопасность

Описание Пример

IPv4:

192.168.0.10

цифры разделяются точками.

Ввод одного адреса

IPv6:

буквенно-цифровые символы разделяются

fe80::10

двоеточием.

Ввод диапазона адресов Адреса разделяются знаком тире. 192.168.0.10-192.168.0.20

Введите адрес, затем косую черту и число,

192.168.0.32/27

Ввод диапазона адресов с префиксом

указывающее на длину префикса.

fe80::1234/64

Если для фильтра исходящих выбрано значение [Отказать]

● Фильтрация исходящих многоадресных и широковещательных пакетов невозможна.

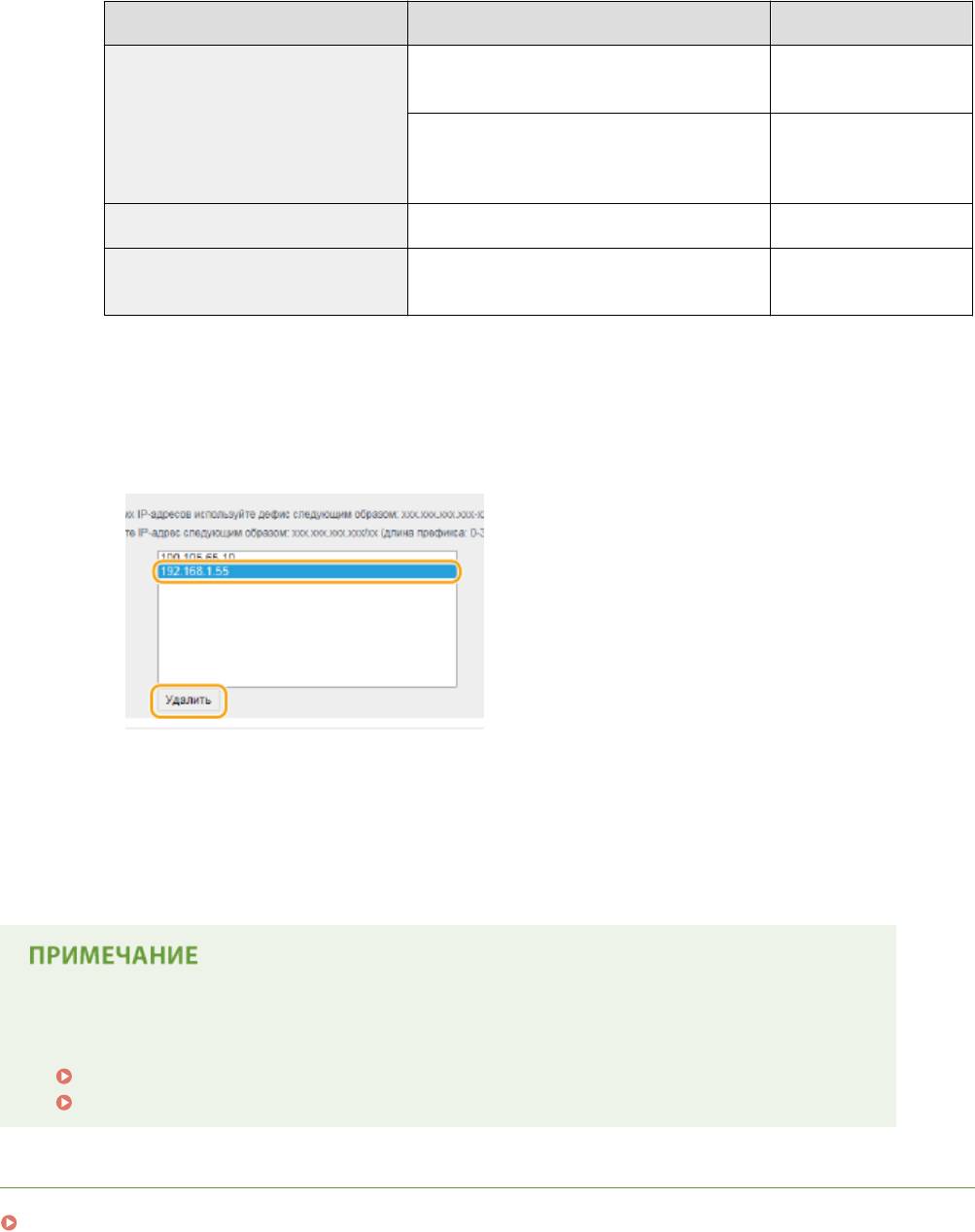

Удаление IP-адреса из списка исключений

● Выберите IP-адрес и нажмите [Удалить].

3

Щелкните [OK].

Перезапустите аппарат.

6

● Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

Использование панели управления

● Фильтрацию IP-адресов можно также включить или отключить в <Меню> на экране Главный.

Фильтр IPv4-адресов(P. 736)

Фильтр IPv6-адресов(P. 736)

ССЫЛКИ

Указание MAC-адресов по правилам брандмауэра(P. 563)

562

Безопасность

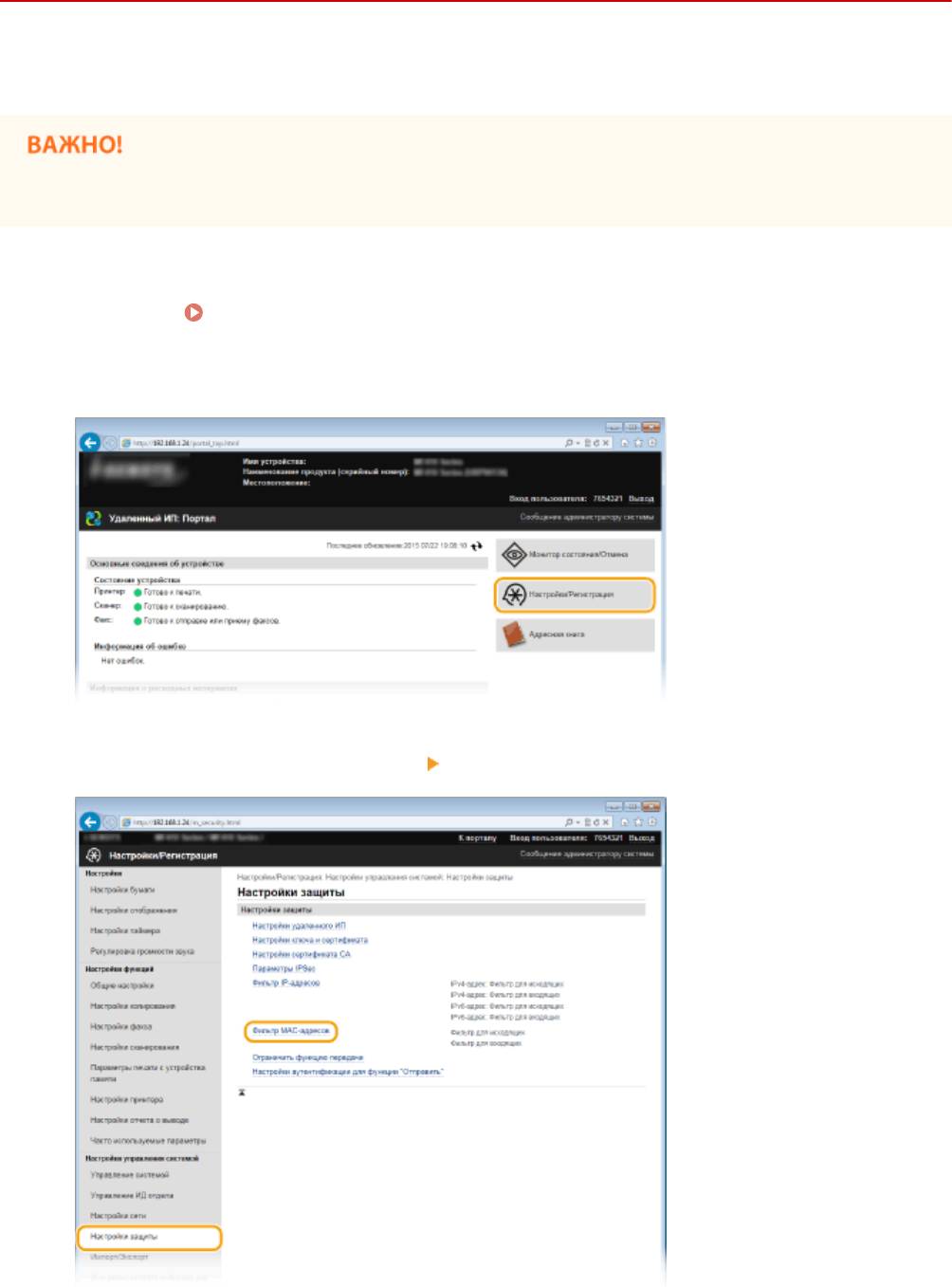

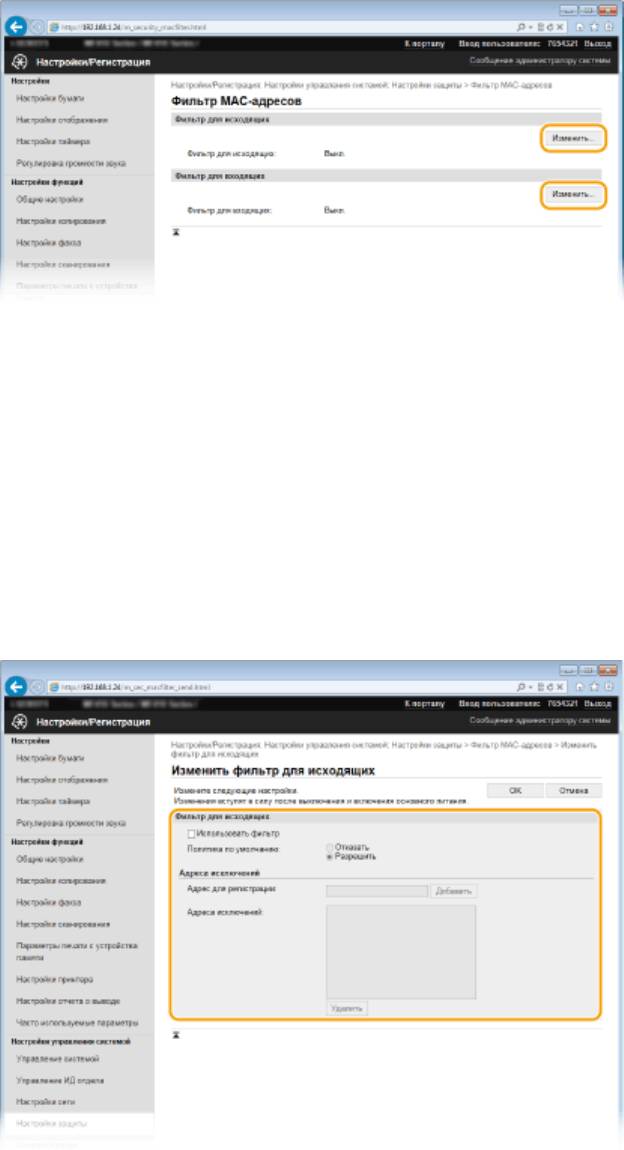

Указание MAC-адресов по правилам брандмауэра

0YU2-092

Можно ограничить соединения с устройствами с указанными MAC-адресами или заблокировать устройства с

указанными MAC-адресами, разрешив другие способы связи. Можно указать до 32 MAC-адресов.

Функция недоступна, если аппарат подключен к беспроводной локальной сети.

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

Щелкните [Настройки защиты] [Фильтр MAC-адресов].

3

563

Безопасность

Щелкните [Изменить] для типа фильтрации.

4

[Фильтр для исходящих]

Используется для ограничения отправки данных с аппарата на компьютер с помощью указания MAC-

адреса.

[Фильтр для входящих]

Используется для ограничения приема данных аппарата компьютером с помощью указания MAC-

адресов.

Настройка параметров фильтрования пакетов.

5

● Выберите предварительное условие (политику по умолчанию), чтобы разрешить или запретить

взаимодействие аппарата с другими устройствами, а затем укажите MAC-адреса, чтобы добавить

исключения.

1

Установите флажок [Использовать фильтр] и щелкните командную кнопку [Отказать] или

[Разрешить], чтобы выбрать [Политика по умолчанию].

[Использовать фильтр]

Выберите этот параметр, чтобы ограничить взаимодействие. Снимите флажок, чтобы отменить

запрет.

[Политика по умолчанию]

564

Безопасность

Выберите это предварительное условие, чтобы разрешить или запретить взаимодействие

аппарата с другими устройствами.

Выберите для передачи и приема пакетов только для устройств, MAC-адреса

[Отказать]

которых указаны в [Адреса исключений]. Связь с другими устройствами не

разрешается.

Выберите для блокировки передачи и приема пакетов для устройств, MAC-

[Разрешить]

адреса которых указаны в [Адреса исключений]. Связь с другими устройствами

разрешается.

2

Укажите адреса-исключения.

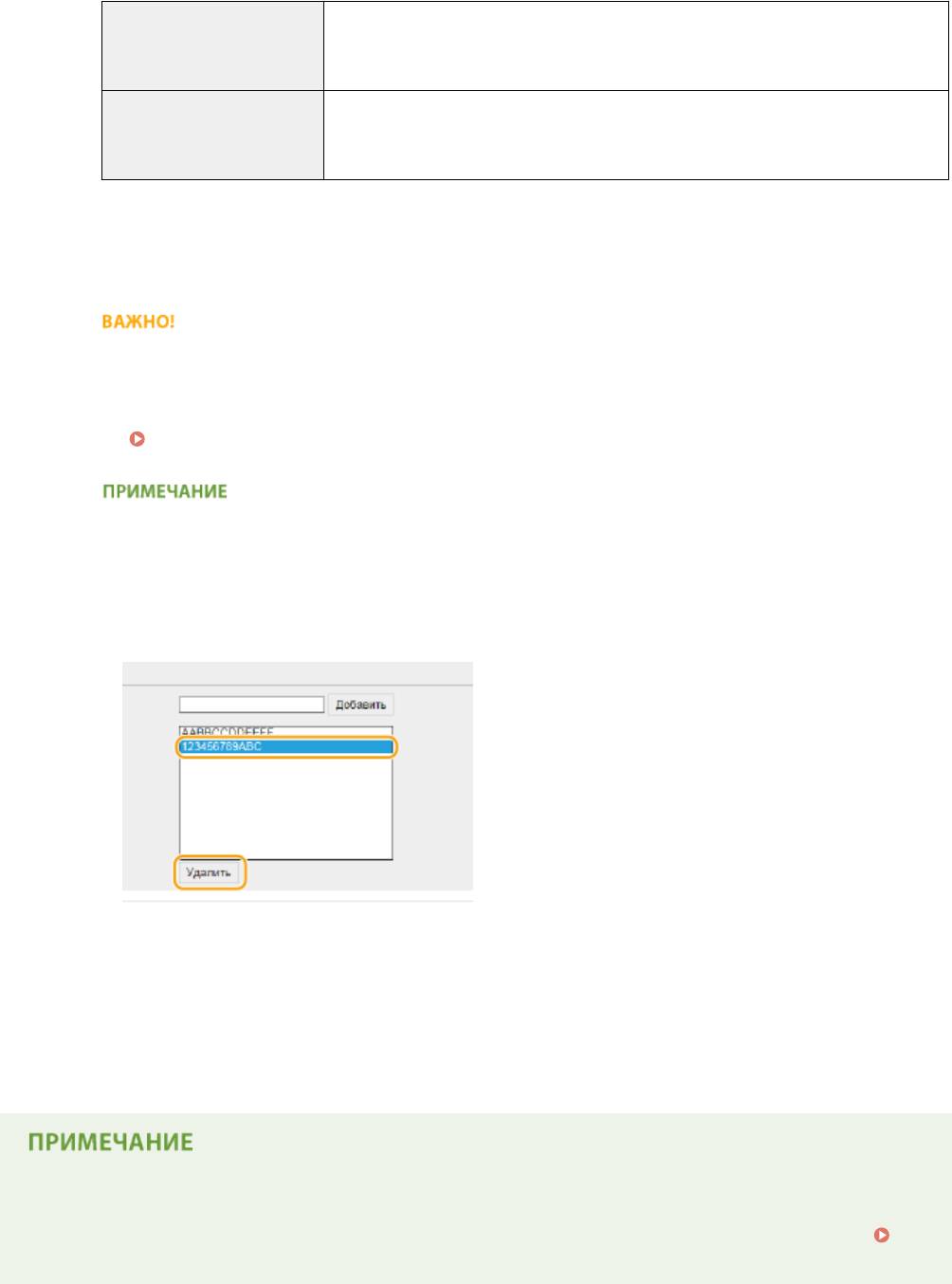

● Введите MAC-адрес в поле [Адрес для регистрации] и щелкните [Добавить].

● Разделять адреса знаками тире или двоеточиями не требуется.

Проверка на наличие ошибок ввода

● При неправильном вводе MAC-адресов доступ к аппарату из Удаленного ИП может быть

невозможен. В этом случае необходимо указать для <Фильтр MAC-адресов> значение <Выкл.>.

Фильтр MAC-адресов(P. 736)

Если для фильтра исходящих выбрано значение [Отказать]

● Фильтрация исходящих многоадресных и широковещательных пакетов невозможна.

Удаление MAC-адреса из списка исключений

● Выберите MAC-адрес и нажмите [Удалить].

3

Щелкните [OK].

Перезапустите аппарат.

6

● Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

Использование панели управления

● Фильтрацию MAC-адресов можно также включить или отключить в <Меню> на экране Главный.

Фильтр MAC-адресов(P. 736)

565

Безопасность

ССЫЛКИ

Указание IP-адресов по правилам брандмауэра(P. 559)

566

Безопасность

Изменение номеров портов

0YU2-093

Порты служат конечными точками при коммуникации с другими устройствами. Как правило, для большинства

протоколов используются стандартные номера портов, однако устройства, использующие эти номера, могут

подвергнуться нежелательным атакам, поскольку эти номера широко известны. Чтобы усилить безопасность

информации, администратор сети может изменить номера портов. При изменении номера порта необходимо

сообщить новый номер всем устройствам связи, например компьютерам или серверам. Настройте параметры

номера порта в зависимости от сетевого окружения.

● Чтобы изменить номер порта сервера прокси, см. Настройки прокси(P. 569) .

● Чтобы изменить номер порта сервера LDAP, см. Регистрация серверов LDAP(P. 513) .

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки сети>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

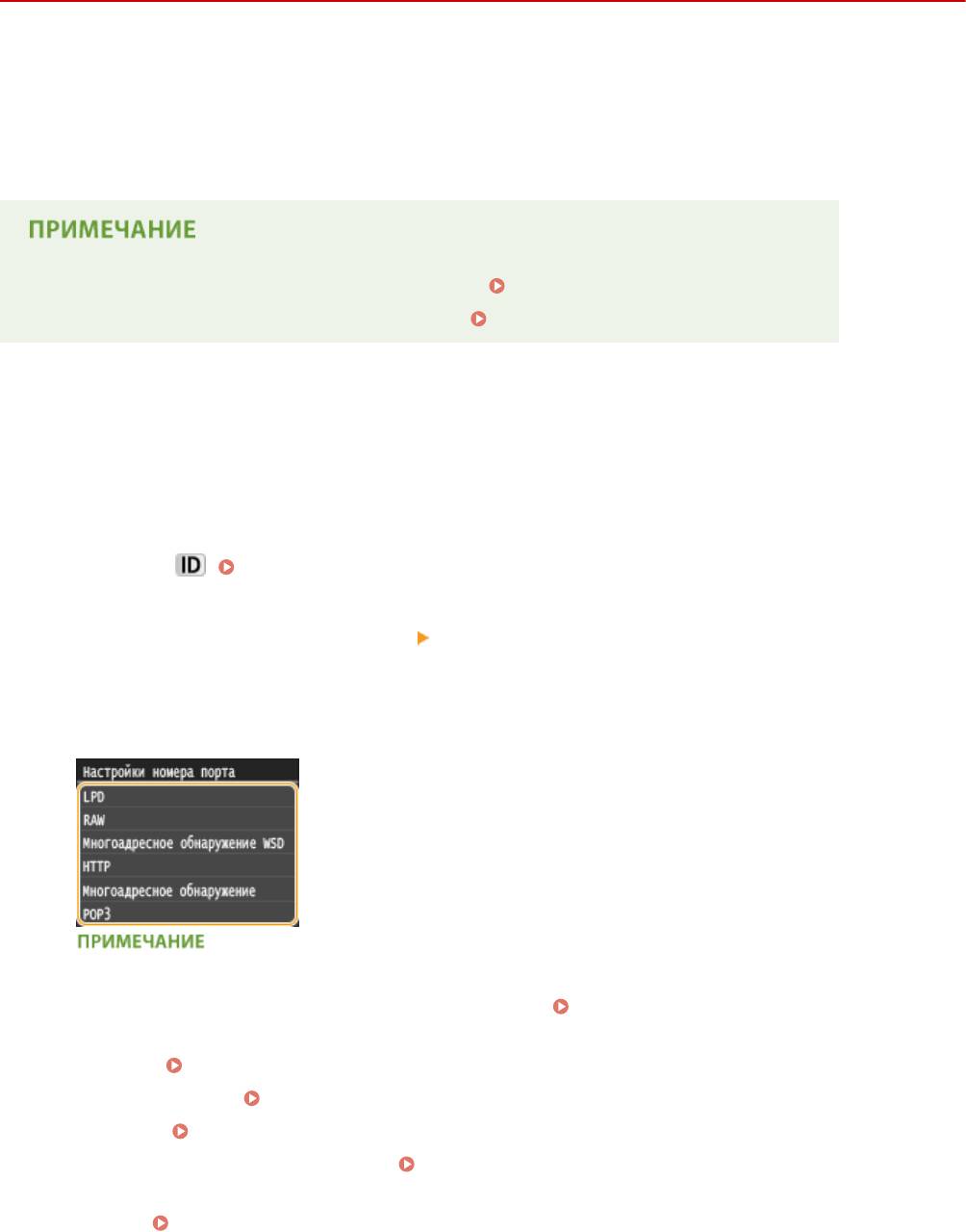

Выберите <Настройки TCP/IP> <Настройки номера порта>.

3

Выберите порт.

4

Дополнительные сведения о портах

● <LPD>/<RAW>/<Многоадресное обнаружение WSD> Настройка протоколов печати и функций

WSD(P. 463)

● <HTTP> Отключение соединения HTTP(P. 585)

● <POP3>/<SMTP> Настройка параметров связи электронной почты/интернет-факса(P. 483)

● <SNMP> Мониторинг и контроль аппарата с помощью SNMP(P. 523)

● <Многоадресное обнаружение>

Настройка параметров для программного обеспечения

управления(P. 528)

● <FTP> Настройка аппарата для сканирования на FTP-сервер(P. 494)

Введите номер порта с помощью цифровых клавиш и нажмите<Применить>.

5

567

Безопасность

Перезапустите аппарат.

6

● Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

ССЫЛКИ

Настройка портов принтера(P. 467)

568

Безопасность

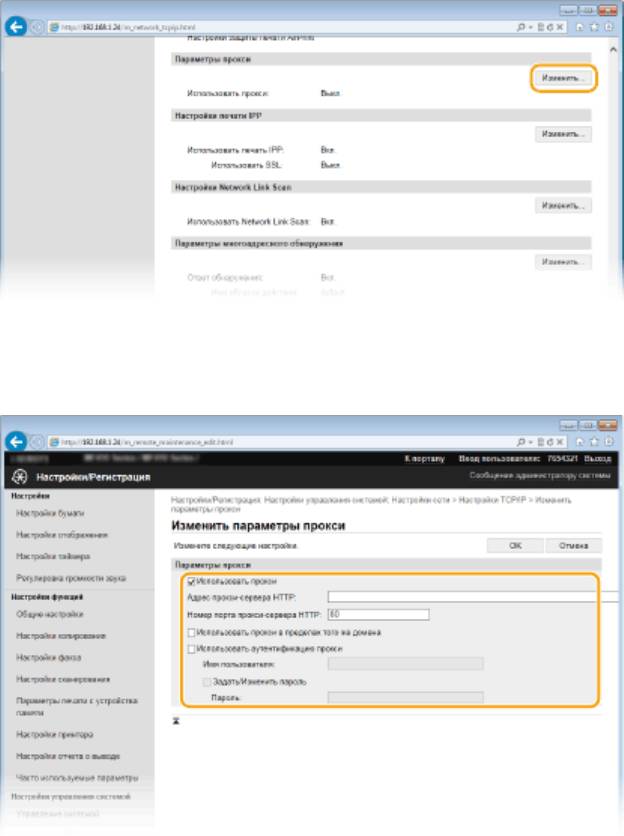

Настройки прокси

0YU2-094

Прокси (или сервер-посредник HTTP) относится к компьютеру или программе, которая осуществляет HTTP-

соединение для других устройств, особенно в случаях, когда соединение устанавливается с внешними

сетевыми устройствами, например при просмотре веб-сайтов. Клиентские устройства подключаются к

внешней сети через сервер-посредник и не сообщаются с внешними ресурсами напрямую. Настройка прокси

не только облегчает управление трафиком между домашней и внешней сетями, но и блокирует

несанкционированный доступ и укрепляет антивирусные средства для большей защиты информации. При

использовании Виртуального принтера Google для печати через Интернет можно увеличить безопасность,

настроив параметры прокси. При настройке прокси убедитесь, что располагаете необходимыми данными,

включая IP-адрес, номер порта, а также имя пользователя и пароль для аутентификации.

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

Щелкните [Настройки сети] [Настройки TCP/IP].

3

569

Безопасность

Щелкните [Изменить] в [Параметры прокси].

4

Установите флажок [Использовать прокси] и настройте необходимые

5

параметры.

[Использовать прокси]

Установите флажок и используйте указанный сервер-посредник для подключения к HTTP-серверу.

[Адрес прокси-сервера HTTP]

Введите адрес прокси-сервера. Укажите IP-адрес или имя узла в зависимости от среды.

[Номер порта прокси-сервера HTTP]

Измените номер порта, если необходимо. Введите номер порта от 1 до 65 535.

[Использовать прокси в пределах того же домена]

Установите флажок и используйте заданный прокси-сервер для установления соединения с

устройствами в том же домене.

[Использовать аутентификацию прокси]

Чтобы включить аутентификацию для прокси-сервера, установите флажок и введите имя

пользователя длиной до 24 буквенно-числовых символов в поле [Имя пользователя].

[Задать/Изменить пароль]

Чтобы настроить или изменить пароль для аутентификации прокси, если эта функция включена,

установите флажок и введите новый пароль длиной до 24 буквенно-числовых символов в поле

[Пароль].

Щелкните [OK].

6

570

Безопасность

ССЫЛКИ

Использование Google Cloud Print(P. 419)

571

Безопасность

Ограничение функций аппарата

0YU2-095

Некоторые функции аппарата могут использоваться редко или использоваться неправильно. В целях

безопасности можно ограничить функциональность аппарата, частично или полностью выключив такие

функции.

Ограничение доступа к адресной книге и функциям передачи

Ограничение доступа к адресной книге и функциям передачи(P. 573)

Ограничение функций USB

Ограничение функций USB(P. 582)

Отключение средств связи и функции удаленного администрирования

протокола HTTP

Отключение соединения HTTP(P. 585)

Отключение Удаленного ИП(P. 586)

572

Безопасность

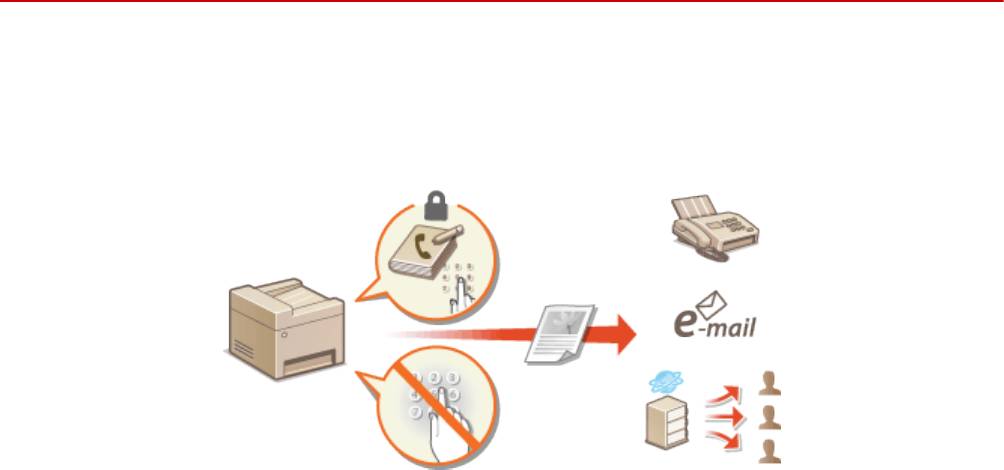

Ограничение доступа к адресной книге и функциям

передачи

0YU2-096

В некоторых случаях утечку информации можно предотвратить, ограничив возможные варианты адресов для

отправки электронных сообщений и факсов до набора адресов, указанных в адресной книге или на сервере

LDAP, или защитив адресную книгу PIN-кодом, чтобы неавторизованные пользователи не могли добавлять или

изменять записи адресной книги. Можно также исключить возможность передачи документов получателю, для

которого они не предназначены, настроив на аппарате функцию подтверждения номера факса.

573

Безопасность

Настройка PIN-кода для адресной книги

0YU2-097

Можно установить для адресной книги PIN-код, который необходимо вводить

для добавления новых или изменения существующих записей в адресной

книге. Настройка PIN-кода для адресной книги может снизить риск передачи

документов получателю, для которого они не предназначены, поскольку

изменять записи адресной книги смогут только те пользователи, которым

известен PIN-код.

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки управления системой>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Выберите <Ограничить функцию передачи> <PIN-код адресной книги>.

3

Задайте PIN-код для адресной книги.

4

● Введите семизначный номер (только цифры), используя цифровые клавиши, а затем нажмите

<Применить>.

● При появлении <PIN-код (подтверждение)> снова введите PIN-код для подтверждения.

● Нельзя указать PIN-код, который состоит только из нулей, например, «00» или «0000000».

● Для отмены PIN-кода сотрите информацию, введенную в поле

и коснитесь элемента

<Применить>.

В дополнение к настройке PIN-кода для адресной книги можно выполнить следующие операции для

усиления безопасности информации:

● Ограничение на введение новых мест назначения, см. раздел

Ограничение круга

адресатов(P. 576) .

● Отключение функции факсимильной связи через ПК, см. раздел

Запрещение отправки факсов с

ПК (MF419x / MF416dw)(P. 577) .

574

Безопасность

ССЫЛКИ

Регистрация в адресной книге(P. 82)

Регистрация адресатов в адресной книге с помощью Удаленного ИП(P. 645)

Настройка основных параметров электронной почты(P. 478)

Установка общей папки в качестве пути для сохранения(P. 489)

575

Безопасность

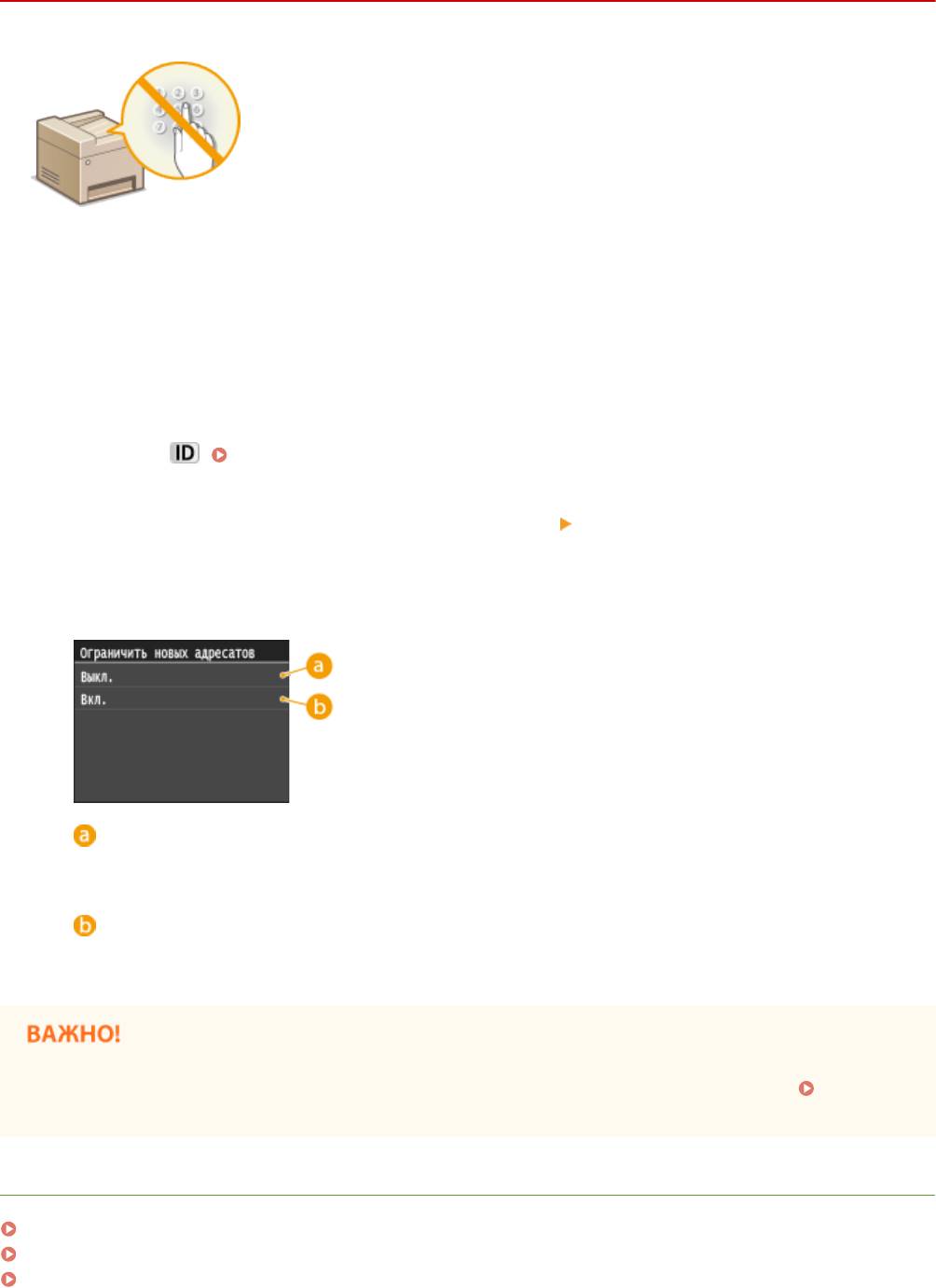

Ограничение круга адресатов

0YU2-098

Ограничение номеров факсов при отправке документов адресатам из адресной

книги, а также использованным или находящимся в базе серверов LDAP

обеспечивает надежность при выборе адресата и предотвращает утечку

информации пользователей. При включении этой функции пользователи не

могут вводить номер или адрес адресата, используя цифровые клавиши

аппарата, добавлять новые записи в адресную книгу или изменять

существующие записи.

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки управления системой>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Выберите <Ограничить функцию передачи> <Ограничить новых адресатов>.

3

Коснитесь элемента <Вкл.>.

4

<Выкл.>

Отмена ограничения на новых адресатов. Номера факса и адреса электронной почты можно

указывать любым способом.

<Вкл.>

Ограничение ввода: можно задавать только те адреса, которые зарегистрированы в адресной

книге, ранее использованные адреса и адреса, которые можно найти на сервере LDAP.

● Эта функция не ограничивает количество адресатов для передачи факсов с компьютера.

Запрещение отправки факсов с ПК (MF419x / MF416dw)(P. 577)

ССЫЛКИ

Настройка PIN-кода для адресной книги(P. 574)

Отключение функции выбора ранее использованных адресатов(P. 578)

Отключение последовательной передачи (MF419x / MF416dw)(P. 581)

576

Безопасность

Запрещение отправки факсов с ПК

0YU2-099

Можно запретить отправку факсов с ПК (передача факсов с компьютера).

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки факса>.

2

Выберите <Настройки функции передачи> <Разрешить передачу с помощью

3

драйвера факса>.

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Коснитесь элемента <Выкл.>.

4

<Выкл.>

Отключение отправки факсов с ПК.

<Вкл.>

Включение отправки факсов с ПК.

ССЫЛКИ

Отправка факсов с компьютера (факсимильная связь с помощью компьютера) (MF419x / MF416dw)

(P. 208)

Настройка управления именем подразделения для печати и отправки факсов с компьютера(P. 547)

Настройка PIN-кода для адресной книги(P. 574)

Ограничение круга адресатов(P. 576)

577

Безопасность

Отключение функции выбора ранее

использованных адресатов

0YU2-09A

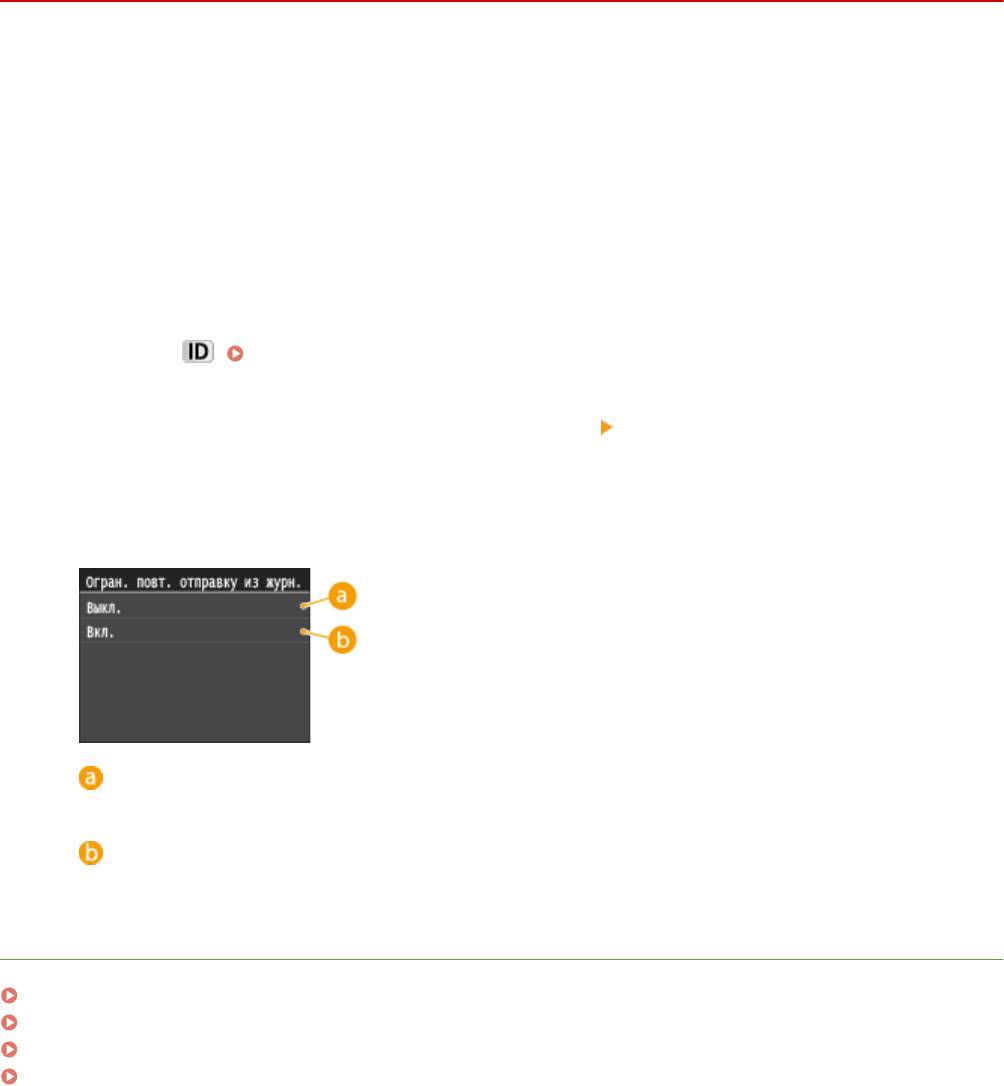

Запрет на указание мест назначений из истории передачи. Данное ограничение не позволяет выбирать места

назначения из истории передачи по командам «Отправить факс», «Сканировать и отправить по электронной

почте» и «Сканировать и сохранить в общую папку или на FTP-сервер».

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки управления системой>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Выберите <Ограничить функцию передачи> <Ограничить повторную

3

отправку из журнала>.

Коснитесь элемента <Вкл.>.

4

<Выкл.>

Включение функции выбора ранее использованных адресатов.

<Вкл.>

Выключение функции выбора ранее использованных адресатов.

ССЫЛКИ

Ограничение круга адресатов(P. 576)

Отключение последовательной передачи (MF419x / MF416dw)(P. 581)

Указание ранее использованных адресатов(P. 164)

Указание ранее использованных адресатов(P. 381)

578

Безопасность

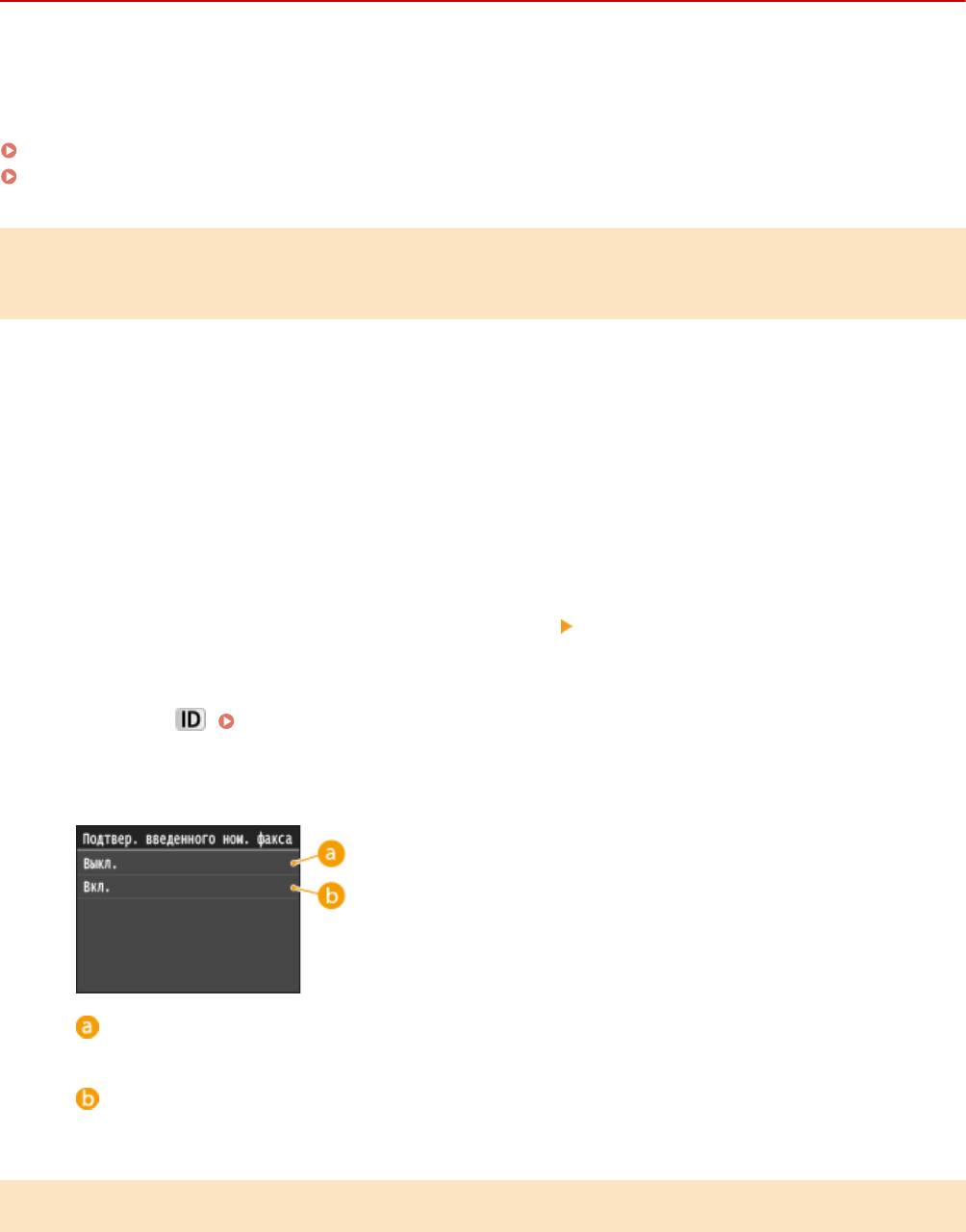

Проверка адресата перед отправкой документов

0YU2-09C

Повторный ввод номера факса поможет избежать ошибок ввода и снизить риск отправки факса на

неправильный номер. При пересылке важных документов воспользуйтесь возможностями, описанными в

данном разделе.

Отображение экрана для подтверждения номера факса (MF419x / MF416dw)(P. 579)

Отображение адресатов в адресной книге(P. 579)

Отображение экрана для подтверждения номера факса (MF419x /

MF416dw)

Аппарат можно настроить так, чтобы при использовании цифровых клавиш пользователям приходилось

вводить номер факса дважды. Это поможет избежать ошибок ввода и снизить риск отправки факса на

неправильный номер.

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки факса>.

2

Выберите <Настройки функции передачи> <Подтвердить введенный номер

3

факса>.

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Коснитесь элемента <Вкл.>.

4

<Выкл.>

Экран подтверждения номера факса не отображается.

<Вкл.>

Экран для подтверждения номера факса отображается.

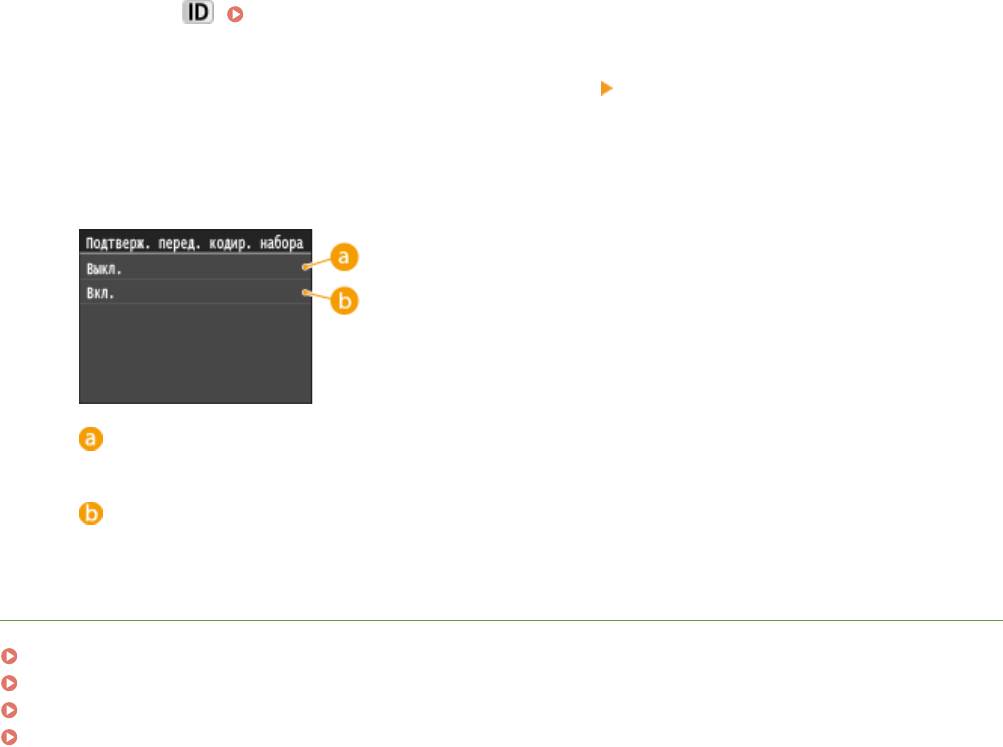

Отображение адресатов в адресной книге

При указании адресата методом ввода номеров кодированного набора необходимо запомнить под каким

номером кодированного набора зарегистрирован тот или иной адресат (группа адресатов). В противном

случае документы могут попасть не в те руки. Избежать отправки данных неправильному адресату можно,

настроив на аппарате функцию подробного отображения номера кодированного набора при выборе/вводе

адресата до отправки документов.

579

Безопасность

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки управления системой>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Выберите <Ограничить функцию передачи> <Подтверждение передачи

3

кодированного набора>.

Коснитесь элемента <Вкл.>.

4

<Выкл.>

Детали введенного номера кодированного набора не отображаются.

<Вкл.>

Детали введенного номера кодированного набора отображаются.

ССЫЛКИ

Регистрация адресатов(P. 219)

Выбор из адресной книги (P. 159)

Выбор из адресной книги (P. 375)

Регистрация адресатов в адресной книге с помощью Удаленного ИП(P. 645)

580

Безопасность

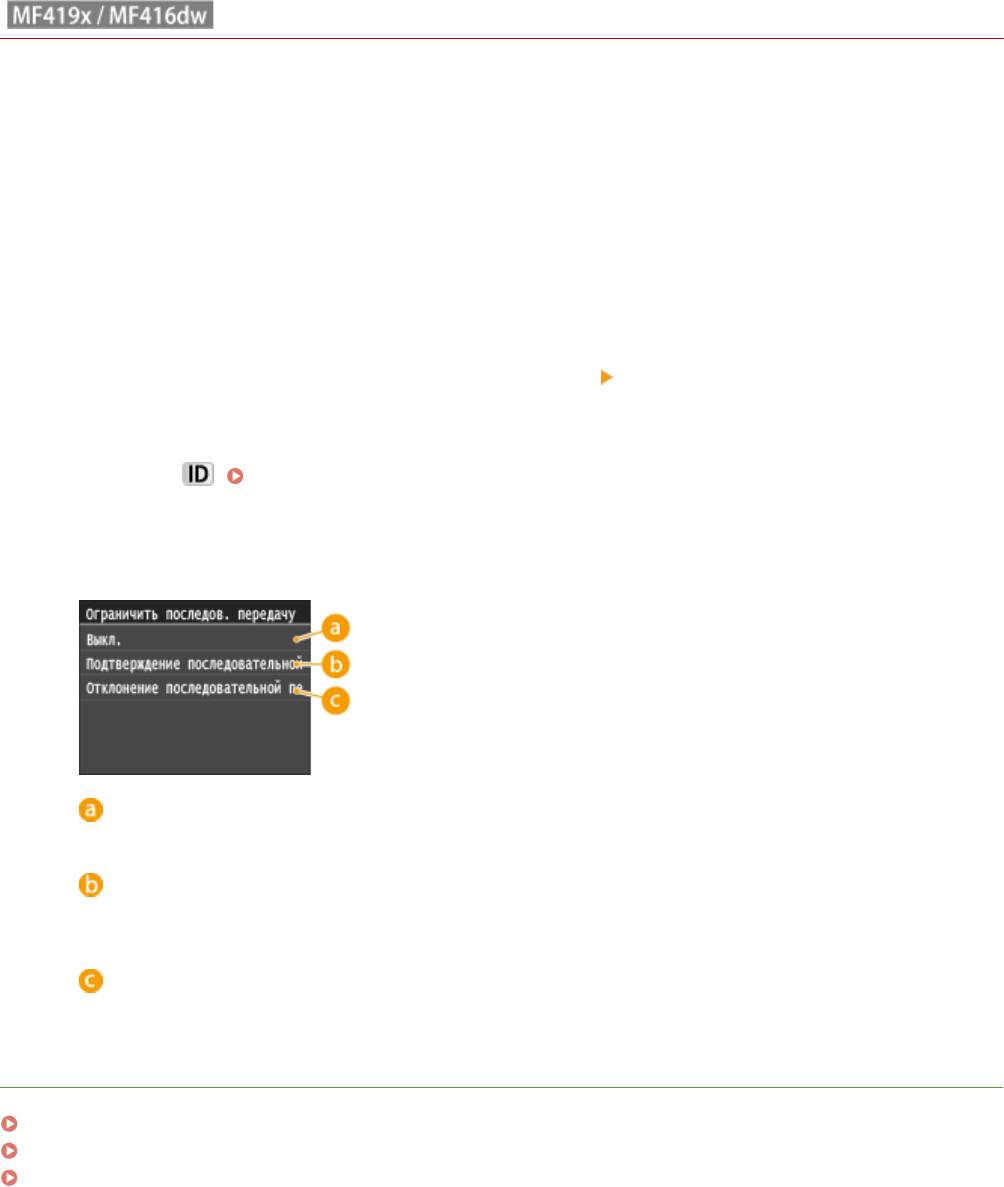

Отключение последовательной передачи

0YU2-09E

Последовательная передача — это функция, позволяющая отправлять факсы нескольким адресатам подряд.

При желании эту функцию можно отключить.

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки факса>.

2

Выберите <Ограничить функцию передачи> <Ограничить последовательную

3

передачу>.

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Выберите <Подтверждение последовательной передачи> или <Отклонение

4

последовательной передачи>.

<Выкл.>

Включение функции последовательной передачи.

<Подтверждение последовательной передачи>

Отображение экрана подтверждения при отправке факса нескольким получателям методом

последовательной передачи.

<Отклонение последовательной передачи>

Выключение функции последовательной передачи.

ССЫЛКИ

Ограничение круга адресатов(P. 576)

Отключение функции выбора ранее использованных адресатов(P. 578)

Одновременная отправка факсов нескольким адресатам (последовательная передача)(P. 191)

581

Безопасность

Ограничение функций USB

0YU2-09F

USB-подключение — это удобный способ подключения периферийных устройств для хранения или переноса

данных, однако при неосторожном использовании USB-технологии могут стать источником утечки

информации. Будьте предельно осторожны при работе с запоминающими устройствами USB. В данном

разделе содержатся указания по ограничению подключений к USB-портам аппарата и запрету использования

запоминающих USB-устройств.

Ограничение USB-соединения с компьютером(P. 582)

Ограничение функции сканирования в память USB(P. 583)

Ограничение функции печати с внешних запоминающих устройств(P. 583)

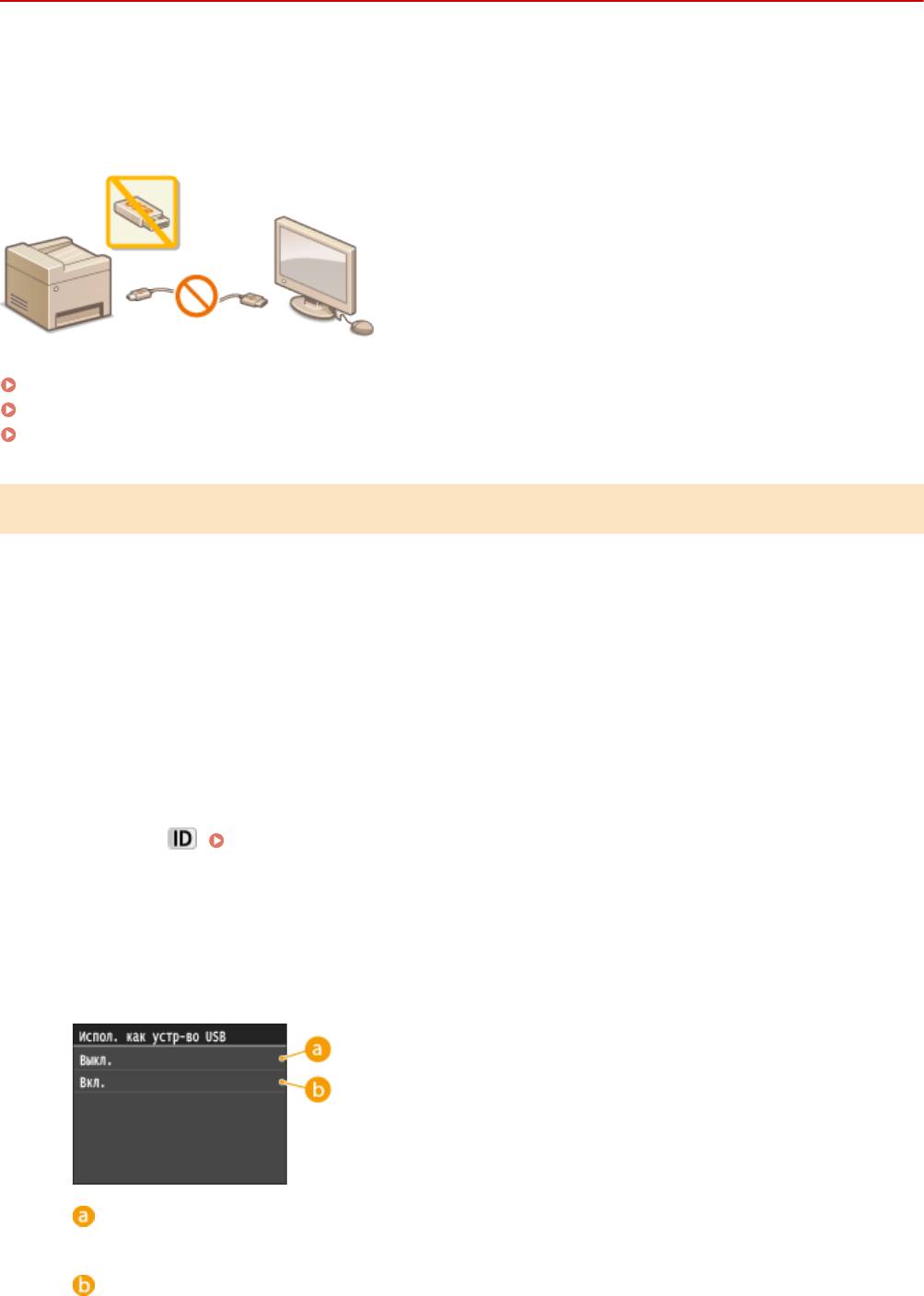

Ограничение USB-соединения с компьютером

Можно отключить USB-порт для подключения компьютера, расположенный на задней панели аппарата. Если

отключить этот порт, аппарат не сможет подключиться к компьютеру через USB-соединение. Отключение этого

порта не влияет на USB-порт на передней панели, который служит для подключения запоминающих устройств

USB.

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки управления системой>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Коснитесь элемента <Использовать как устройство USB>.

3

Коснитесь элемента <Выкл.>.

4

<Выкл.>

Аппарат невозможно подключить к компьютеру через USB-порт.

<Вкл.>

582

Безопасность

Аппарат можно подключать к компьютеру через USB-порт.

Перезапустите аппарат.

5

● Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

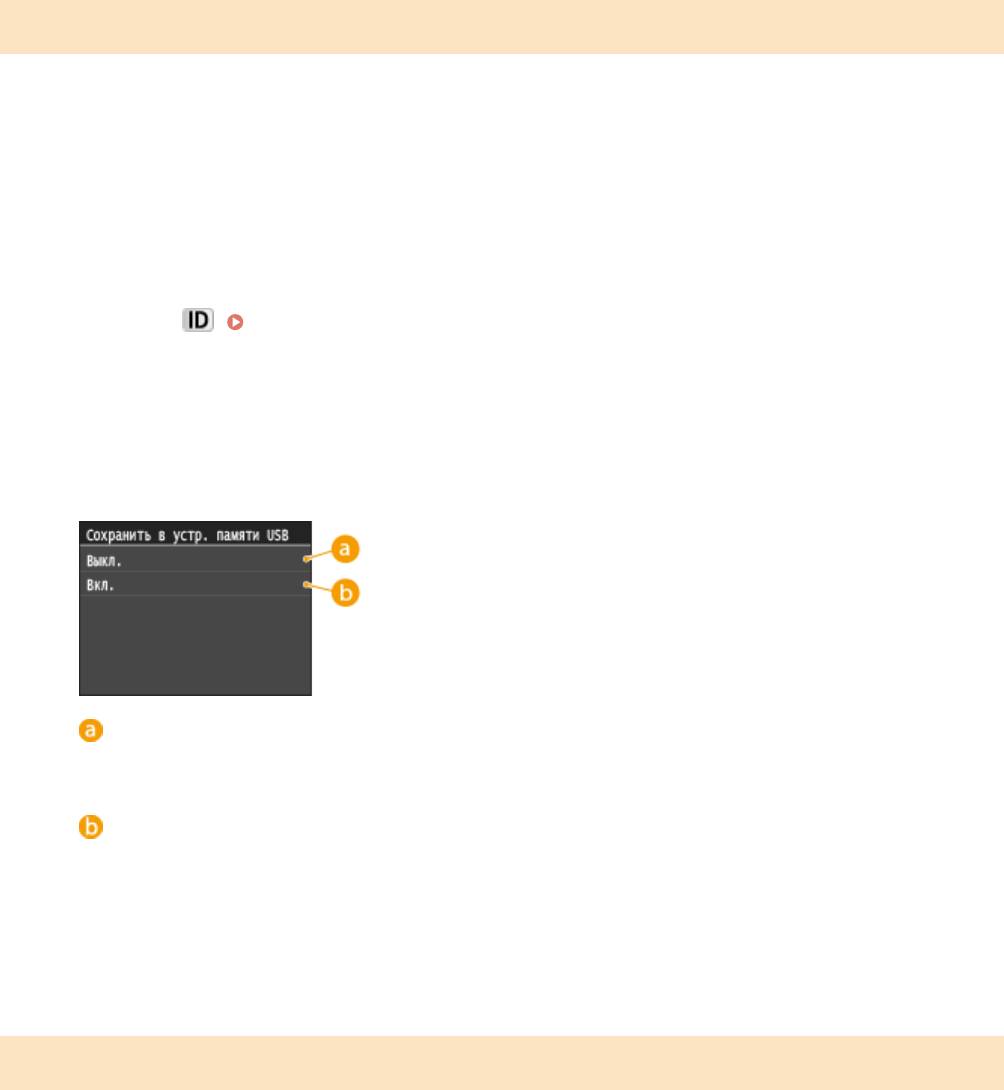

Ограничение функции сканирования в память USB

Можно отключить сохранение данных отсканированных документов на запоминающем устройстве USB.

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки управления системой>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Коснитесь элемента <Сохранить в устройстве памяти USB>.

3

Коснитесь элемента <Выкл.>.

4

<Выкл.>

Функция сохранения документов на запоминающее устройство USB отключается. Отсканированные

данные не сохраняются на запоминающем устройстве USB.

<Вкл.>

Функция сохранения отсканированных документов на запоминающее устройство USB доступна.

Перезапустите аппарат.

5

● Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

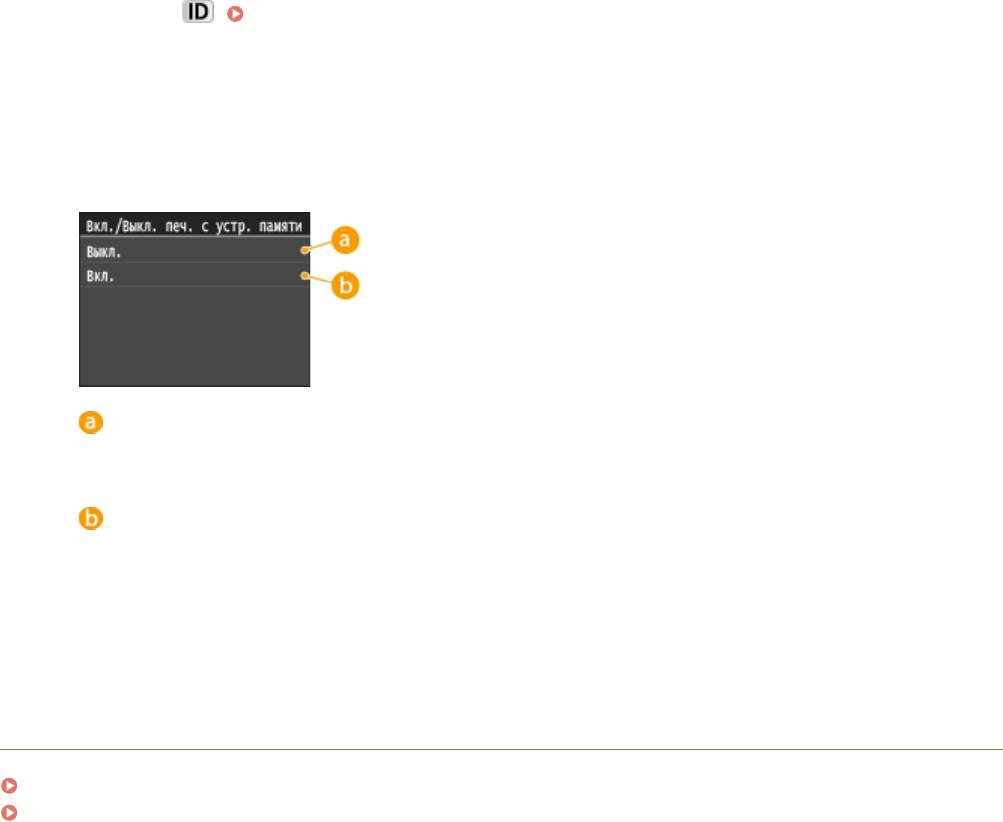

Ограничение функции печати с внешних запоминающих устройств

Сохранение данных печати на запоминающем устройстве USB можно отключить. Печать данных не

выполняется с запоминающего устройства USB.

Коснитесь элемента <Меню> на экране Главный.

1

583

Безопасность

Коснитесь элемента <Настройки управления системой>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите . Вход в систему аппарата(P. 46)

Коснитесь элемента <Вкл./Выкл. печати с устройства памяти>.

3

Коснитесь элемента <Выкл.>.

4

<Выкл.>

Отключение функции чтения данных, хранящихся на запоминающем устройстве USB. Печать

данных не выполняется с запоминающего устройства USB.

<Вкл.>

Включение функции печати данных, хранящихся на запоминающем устройстве USB.

Перезапустите аппарат.

5

● Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

ССЫЛКИ

Сканирование документов на запоминающее устройство USB(P. 343)

Печать с запоминающего устройства USB (печать с внешнего запоминающего устройства)(P. 297)

584

Безопасность

Отключение соединения HTTP

0YU2-09H

HTTP используется для установки соединения по сети, например в случае работы с аппаратом через

Удаленный ИП. При использовании USB-соединения вместо соединения HTTP можно отключить HTTP, чтобы

заблокировать злоумышленникам доступ к аппарату через неиспользующийся порт HTTP.

Отключение протокола HTTP приведет к отключению функциональных возможностей сети, таких как

Удаленный ИП, печать WSD и печать с помощью сервиса Google Cloud Print.

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки сети>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Выберите <Настройки TCP/IP> <Использовать HTTP>.

3

Коснитесь элемента <Выкл.>.

4

<Выкл.>

Отключение соединения HTTP.

<Вкл.>

Включение соединения HTTP.

ССЫЛКИ

Использование Удаленного ИП(P. 625)

Изменение номеров портов(P. 567)

Настройка протоколов печати и функций WSD(P. 463)

Использование Google Cloud Print(P. 419)

585

Безопасность

Отключение Удаленного ИП

0YU2-09J

Удаленный ИП полезен для настройки аппарата с помощью веб-браузера на компьютере. Для использования

Удаленного ИП необходимо подключить аппарат к компьютеру посредством сети. Если аппарат подключен к

компьютеру посредством USB-соединения или использование Удаленного ИП не требуется, можно отключить

Удаленный ИП, снизив тем самым риск удаленного сетевого управления аппаратом злоумышленниками.

Коснитесь элемента <Меню> на экране Главный.

1

Коснитесь элемента <Настройки управления системой>.

2

● При появлении экрана входа в систему введите верное имя и PIN-код, используя цифровые клавиши,

и нажмите

. Вход в систему аппарата(P. 46)

Выберите <Настройки удаленного ИП> <Использовать удаленный ИП>.

3

Коснитесь элемента <Выкл.>.

4

<Выкл.>

Отключение Удаленного ИП.

<Вкл.>

Включение Удаленного ИП.

Перезапустите аппарат.

5

● Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

ССЫЛКИ

Использование Удаленного ИП(P. 625)

Отключение соединения HTTP(P. 585)

586

Безопасность

Включение функций надежной защиты

0YU2-09K

Авторизованные пользователи могут понести неожиданные потери в следствие хакерских атак в виде анализа

трафика, перехвата сигналов и злонамеренного изменения данных, передающихся по сети. Устройство

поддерживает следующие функции, способствующие повышению уровня безопасности и

конфиденциальности, с целью защиты ценной информации от атак злоумышленников.

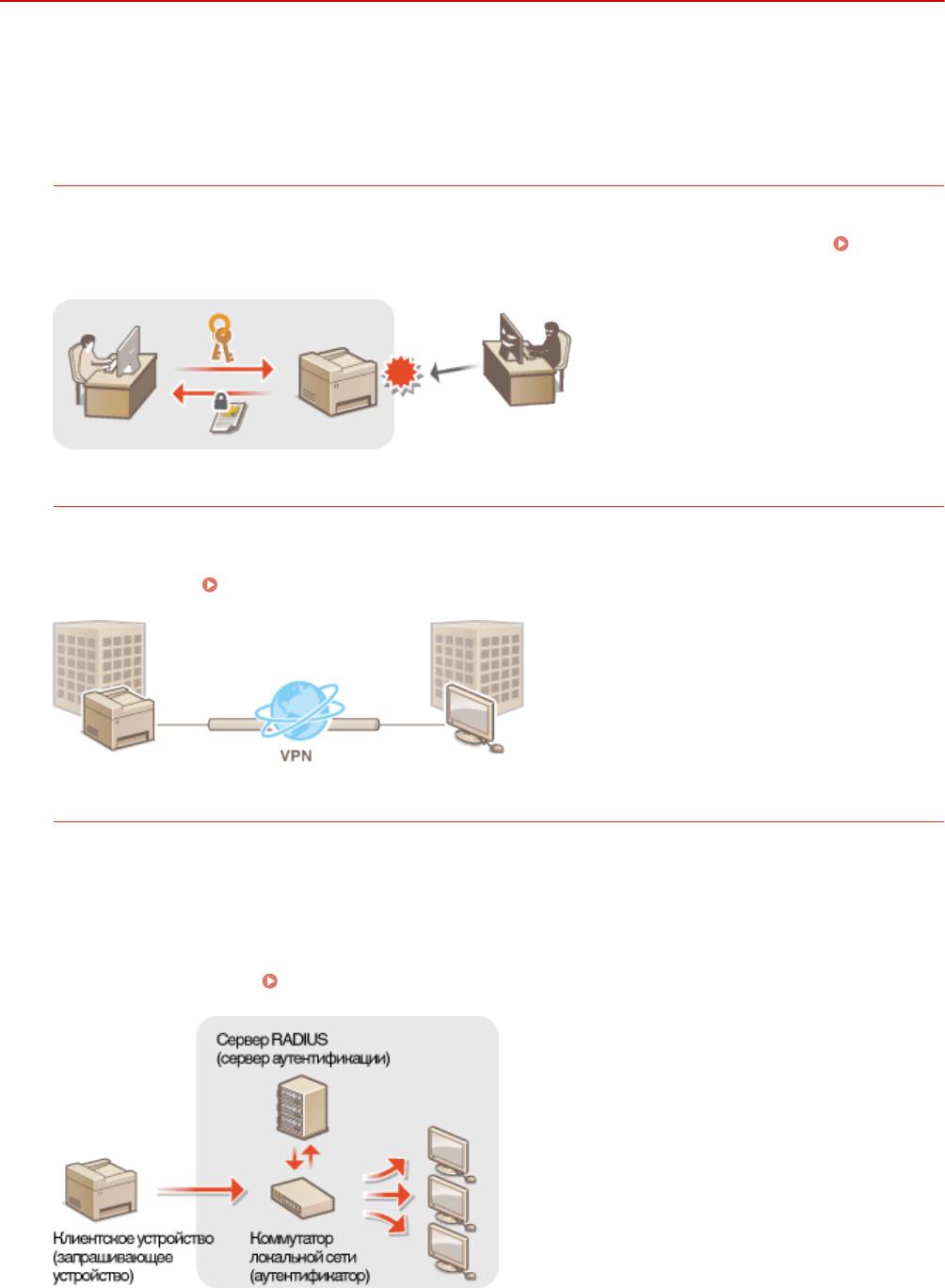

Шифрованная связь TLS

TLS представляет собой протокол шифрования данных, передающихся по сети, и часто используется для

передачи данных посредством веб-браузера или почтовых клиентов. TLS включает режим безопасной

передачи данных по сети во время работы на аппарате с компьютера через Удаленный ИП.

Включение функции шифрованной связи TLS для Удаленного ИП(P. 589)

Обмен данными IPSec

В то время как TLS шифрует только данные, использующиеся в определенных приложениях, например

веб-браузере или почтовом клиенте, шифрование IPSec обеспечивает защиту всех IP-пакетов (или

полезной их части). Поэтому шифрование IPSec обеспечивает гораздо более эффективную систему

защиты, чем TLS. Настройка параметров IPSec(P. 593)

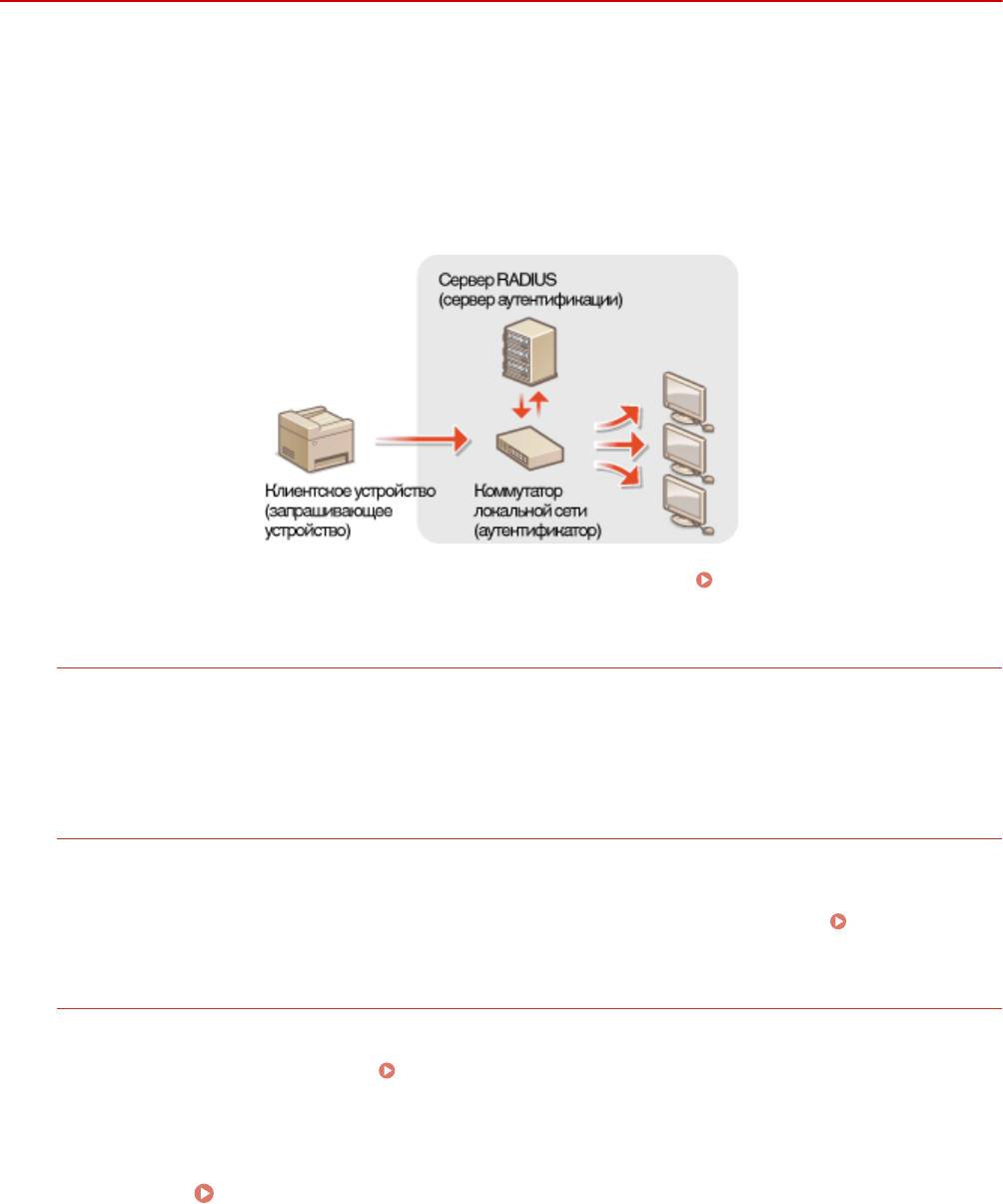

Аутентификация IEEE 802.1X

Стандарт IEEE 802.1X блокирует любые попытки неавторизованного доступа к сети посредством

управления совокупными данными аутентификации пользователей этой сети. При подключении к сети

стандарта 802.1X устройство должно пройти аутентификацию пользователя для подтверждения того, что

подключение установлено авторизованным пользователем. Данные аутентификации передаются на

сервер RADIUS для проверки. В зависимости от результатов этой проверки устройство может или не

может быть подключено к сети. Если аутентификация не пройдена, коммутатор сети ЛВС (или точки

доступа) блокирует доступ внешнего устройства к сети. Аппарат подключается к сети 802.1X в качестве

клиентского устройства.

Настройка аутентификации IEEE 802.1X(P. 602)

587

Безопасность

ССЫЛКИ

Настройка параметров для пар ключей и цифровых сертификатов(P. 607)

588

Безопасность

Включение функции шифрованной связи TLS для

Удаленного ИП

0YU2-09L

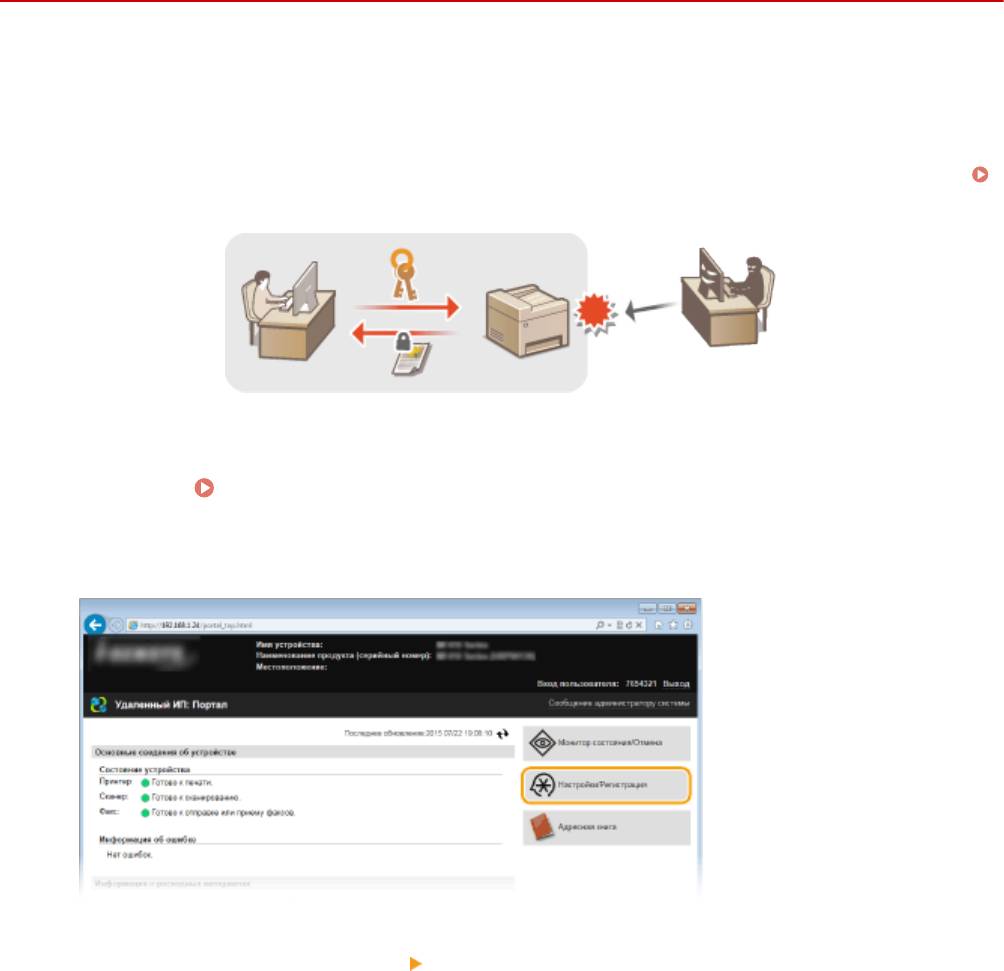

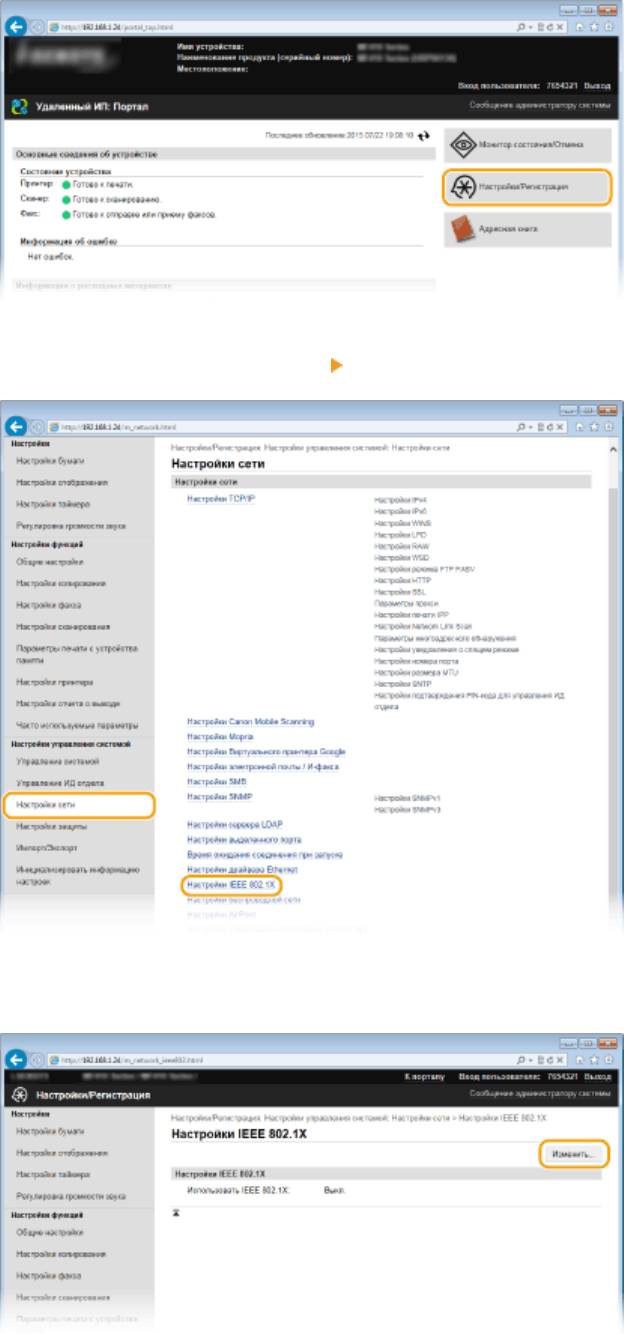

Можно включить шифрование для обмена данными между аппаратом и веб-браузером, используя протокол

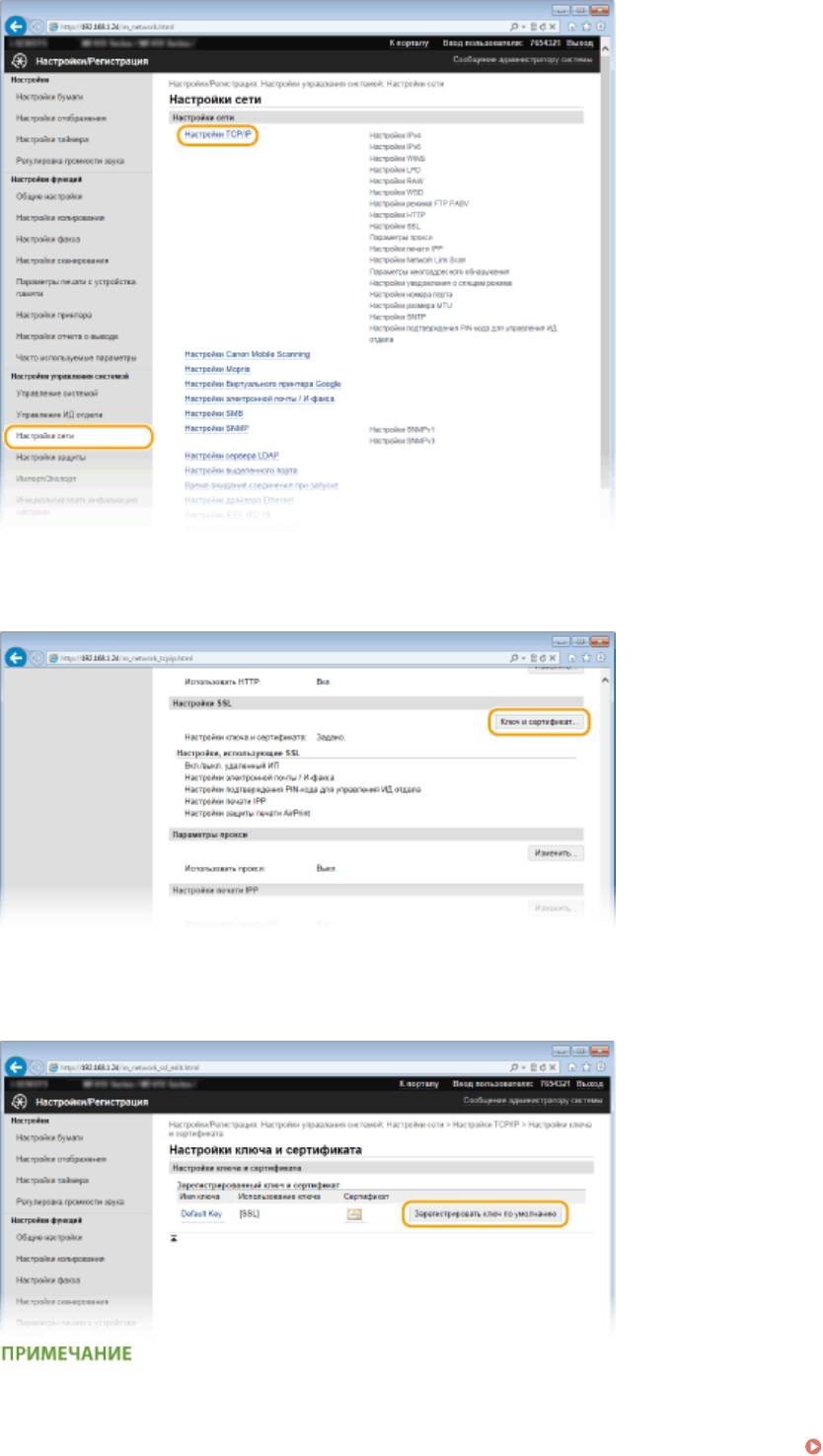

TLS (Transport Layer Security, безопасность транспортного уровня). Протокол TLS — это механизм шифрования

данных, передающихся и получаемых по сети. При использовании Удаленного ИП для настройки параметров

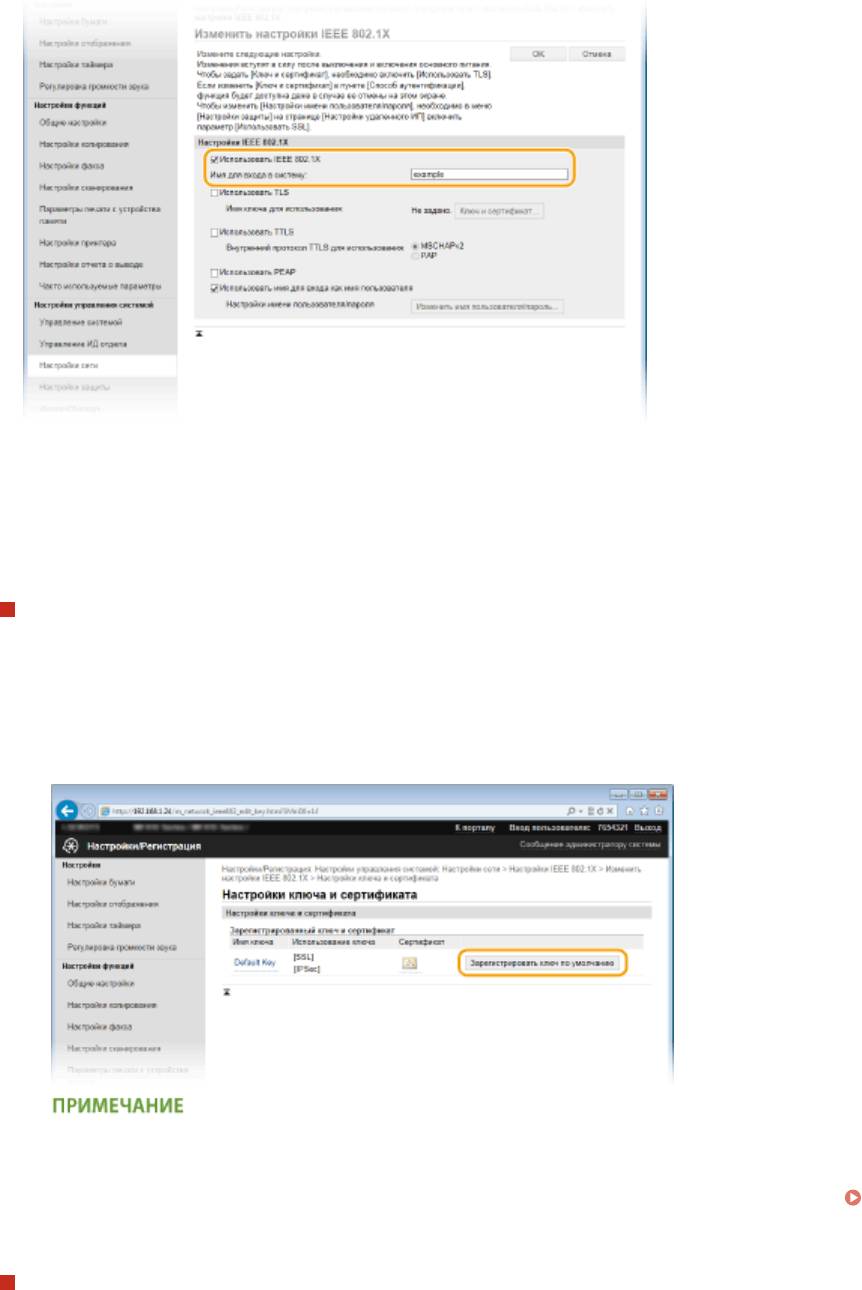

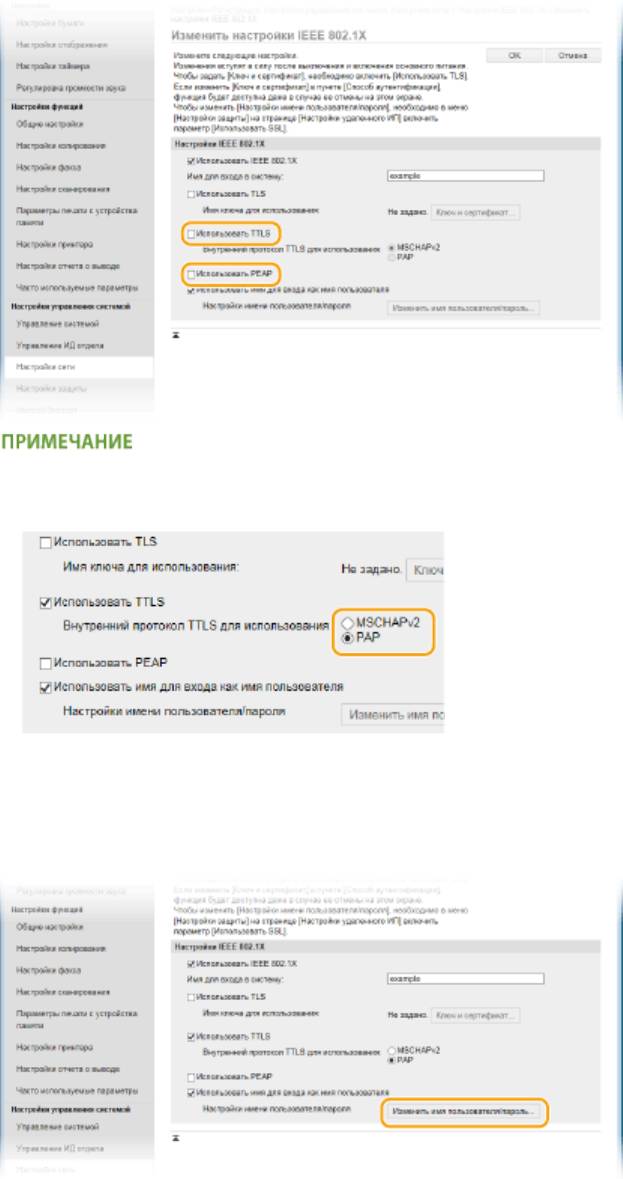

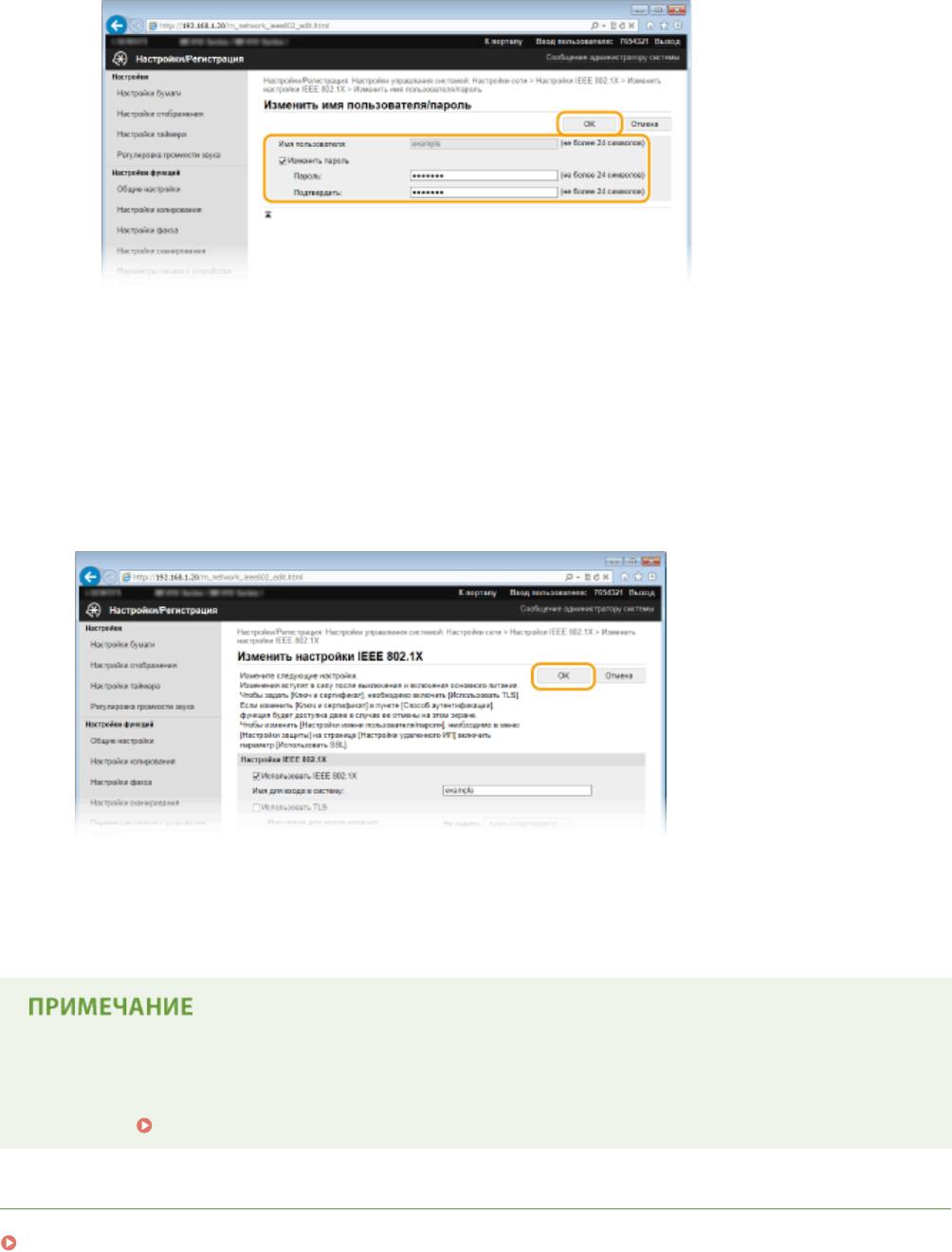

IPSec (Способ защищенного общего ключа), проверки подлинности IEEE 802.1X (TTLS/PEAP) или SNMPv3

необходимо включить протокол TLS. Необходимо задать пару ключей и включить функцию TLS, чтобы

использовать ее для Удаленного ИП. Перед использованием TLS создайте или установите пару ключей TLS (

Настройка параметров для пар ключей и цифровых сертификатов(P. 607) ).

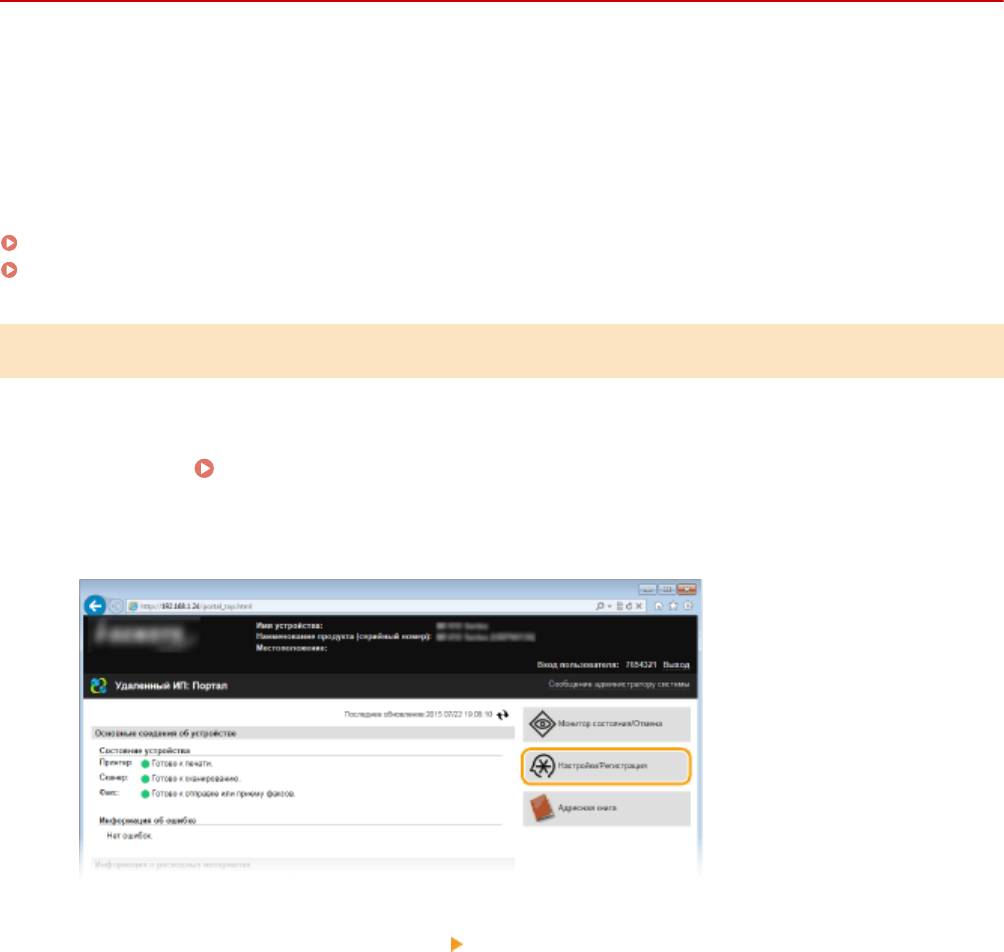

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

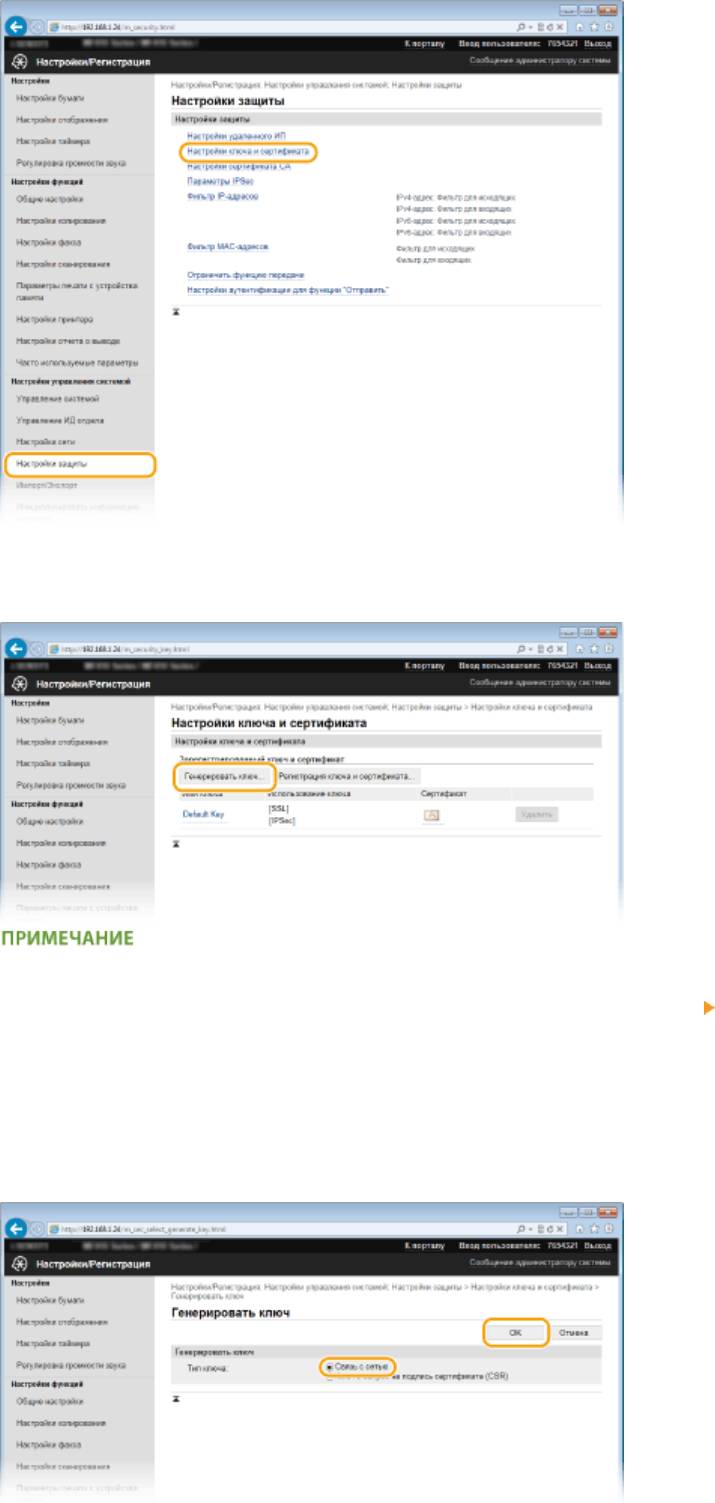

Щелкните [Настройки/Регистрация].

2

Щелкните [Настройки сети] [Настройки TCP/IP].

3

589

Безопасность

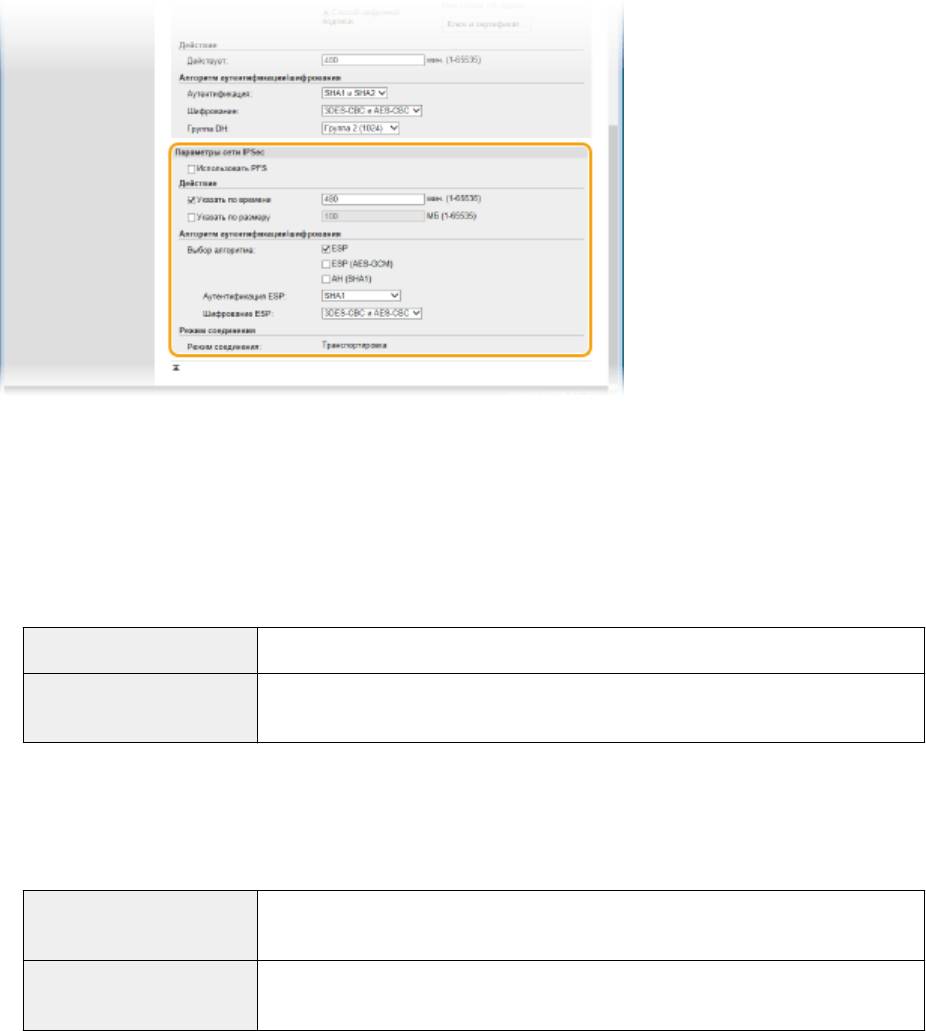

Щелкните [Ключ и сертификат] в [Настройки TLS].

4

Щелкните [Зарегистрировать ключ по умолчанию] справа от пары ключей,

5

которую вы хотите использовать.

Просмотр сведений о сертификате

● Можно проверить информацию сертификате или подтвердить сертификат, щелкнув

соответствующую текстовую ссылку под [Имя ключа] или нажав значок сертификата. Проверка

пары ключей и цифровых сертификатов(P. 622)

590

Безопасность

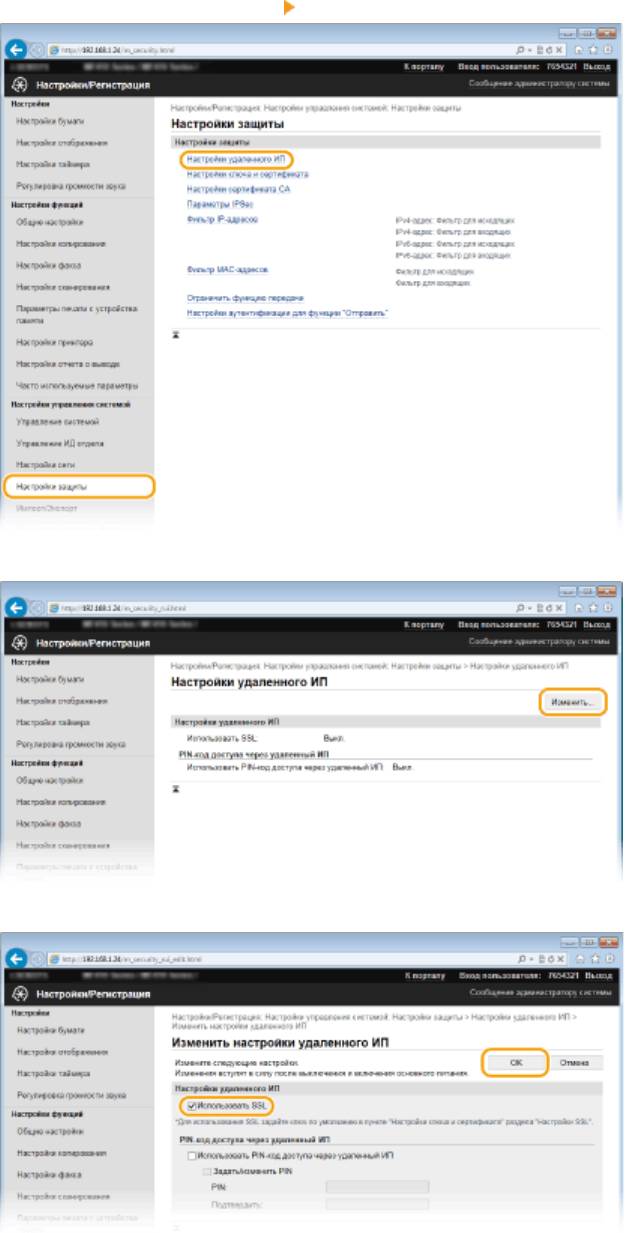

Включите TLS для Удаленного ИП.

6

1

Щелкните [Настройки защиты] [Настройки удаленного ИП].

2

Щелкните [Изменить].

3

Установите флажок [Использовать TLS] и щелкните [OK].

Перезапустите аппарат.

7

● Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

591

Безопасность

Использование панели управления

● Можно также включить или отключить функцию зашифрованного обмена данными TLS в <Меню> на

экране Главный.

Использовать TLS(P. 735)

Запуск Удаленного ИП с протоколом TLS

● Если вы попытаетесь запустить Удаленный ИП с включенным протоколом TLS, вам может быть

показано предупреждение системы безопасности о сертификате безопасности. В этом случае

проверьте правильность URL-адреса, введенного в поле адреса, а затем переходите к открытию

экрана Удаленный ИП.

Запуск Удаленного ИП(P. 626)

Включение TLS для передачи сообщений электронной почты/интернет-факсов

● Если серверы SMTP и POP3 поддерживают протокол TLS, доступна возможность включить TLS для

связи с данными серверами ( Настройка параметров связи электронной почты/интернет-

факса(P. 483) ). Для получения дополнительных сведений о настройках серверов SMTP и POP3

обратитесь к поставщику интернет-услуг или администратору сети.

ССЫЛКИ

Создание пары ключей(P. 609)

Использование пар ключей и цифровых сертификатов, выданных центром сертификации (СА)

(P. 618)

Настройка параметров IPSec(P. 593)

Настройка аутентификации IEEE 802.1X(P. 602)

Мониторинг и контроль аппарата с помощью SNMP(P. 523)

Регистрация серверов LDAP(P. 513)

592

Безопасность

Настройка параметров IPSec

0YU2-09R

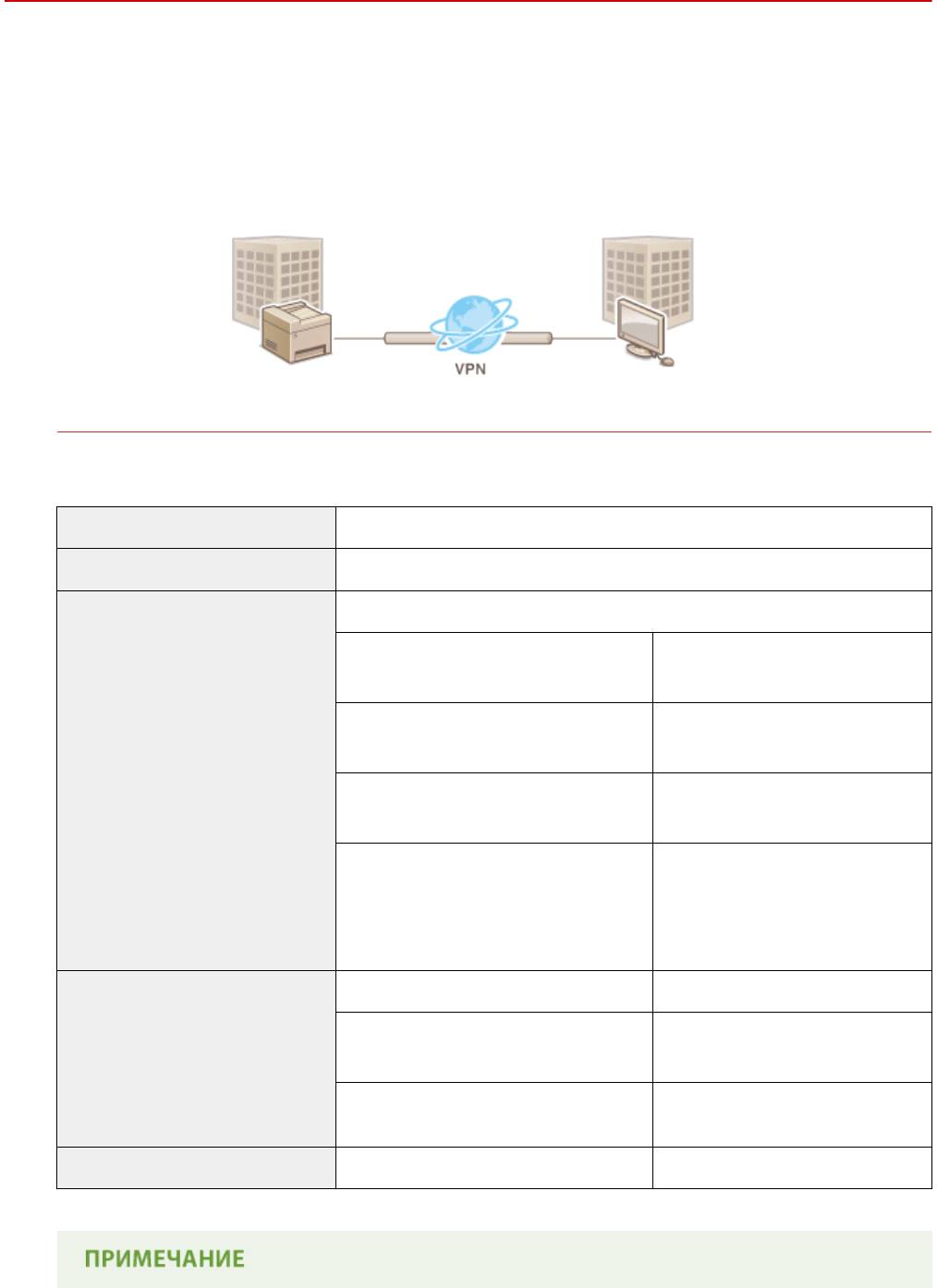

IPSec или IPsec — это протокол, который подходит для шифрования данных, передающихся по сети, в том

числе и Интернету. В то время как TLS шифрует только данные, использующиеся в определенных

приложениях, например, веб-браузере или почтовом клиенте, шифрование IPSec обеспечивает защиту всех IP-

пакетов или полезной их части, обеспечивая тем самым более надежную защиту. Функция IPSec аппарата

работает в режиме передачи, при котором шифруется полезная часть IP-пакета. Благодаря этой функции

аппарат можно подключить напрямую к компьютеру, который находится в той же виртуальной частной сети

(VPN). Перед настройкой аппарата проверьте системные требования и настройте необходимые параметры на

компьютере.

Требования к системе

Протокол IPSec, поддерживаемый аппаратом, соответствует стандартам RFC2401, RFC2402, RFC2406 и

RFC4305.

Операционная система

Windows Vista/7/8/Server 2003/Server 2008/Server 2012

Режим с установлением соединения Режим передачи

IKEv1 (основной режим)

● Предварительный ключ

Метод аутентификации

● Цифровая подпись

Хэш-алгоритм

● HMAC-SHA1-96

(и длина ключа)

● HMAC-SHA2 (256 бит или 384 бит)

Протокол распределения ключей

Алгоритм шифрования

● 3DES-CBC

(и длина ключа)

● AES-CBC (128, 192 или 256 бит)

Алгоритм Диффи — Хеллмана (DH)

Алгоритм/группа распределения ключей

● Группа 1 (768 бит)

(и длина ключа)

● Группа 2 (1024 бит)

● Группа 14 (2048 бит)

Хэш-алгоритм HMAC-SHA1-96

Алгоритм шифрования

● 3DES-CBC

ESP

(и длина ключа)

● AES-CBC (128, 192 или 256 бит)

Хэш-алгоритм/алгоритм шифрования (и

AES-GCM (128, 192 или 256 бит)

длина ключа)

AH Хэш-алгоритм HMAC-SHA1-96

593

Безопасность

Функциональные ограничения IPSec

● IPSec поддерживает передачу данных на однопунктовые адреса (или одиночные устройства).

● Аппарат не может одновременно использовать протоколы IPSec и DHCPv6.

● Протокол IPSec недоступен в сетях с преобразованием интернет-протокола.

Использование IPSec с фильтрацией IP-адресов

● Сначала применяются параметры фильтрации IP-адресов, затем — политики IPSec.

Указание

IP-адресов по правилам брандмауэра(P. 559)

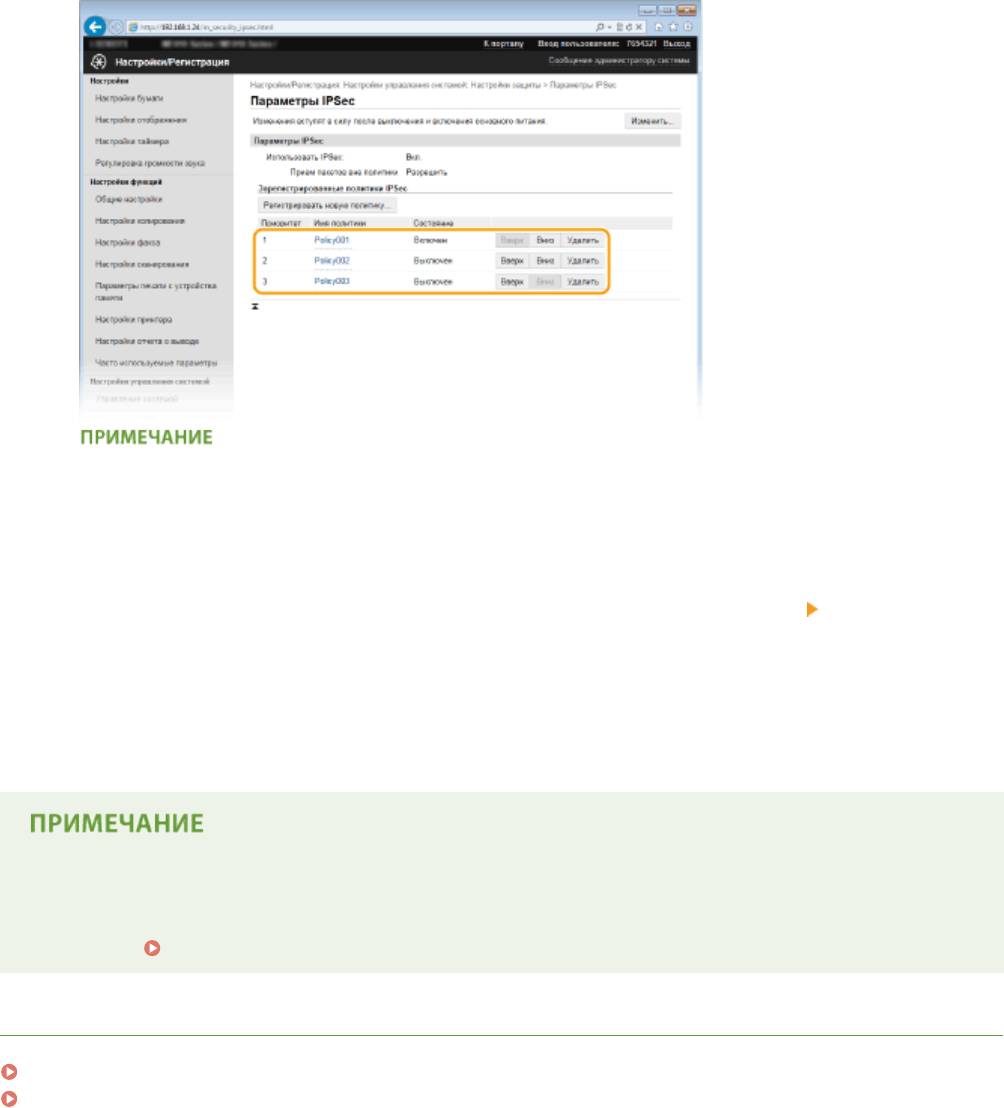

Настройка параметров IPSec

Перед использованием IPSec для передачи зашифрованных данных необходимо зарегистрировать концепции

безопасности (SP). Политика безопасности включает группы параметров, описанных ниже. Можно

зарегистрировать до 10 концепций. После регистрации концепций укажите порядок их применения.

Селектор

Селектор определяет условия применения IPSec для передачи IP-пакетов. Эти условия включают IP-

адреса и номера портов аппарата и устройства, между которыми будет происходить обмен данными.

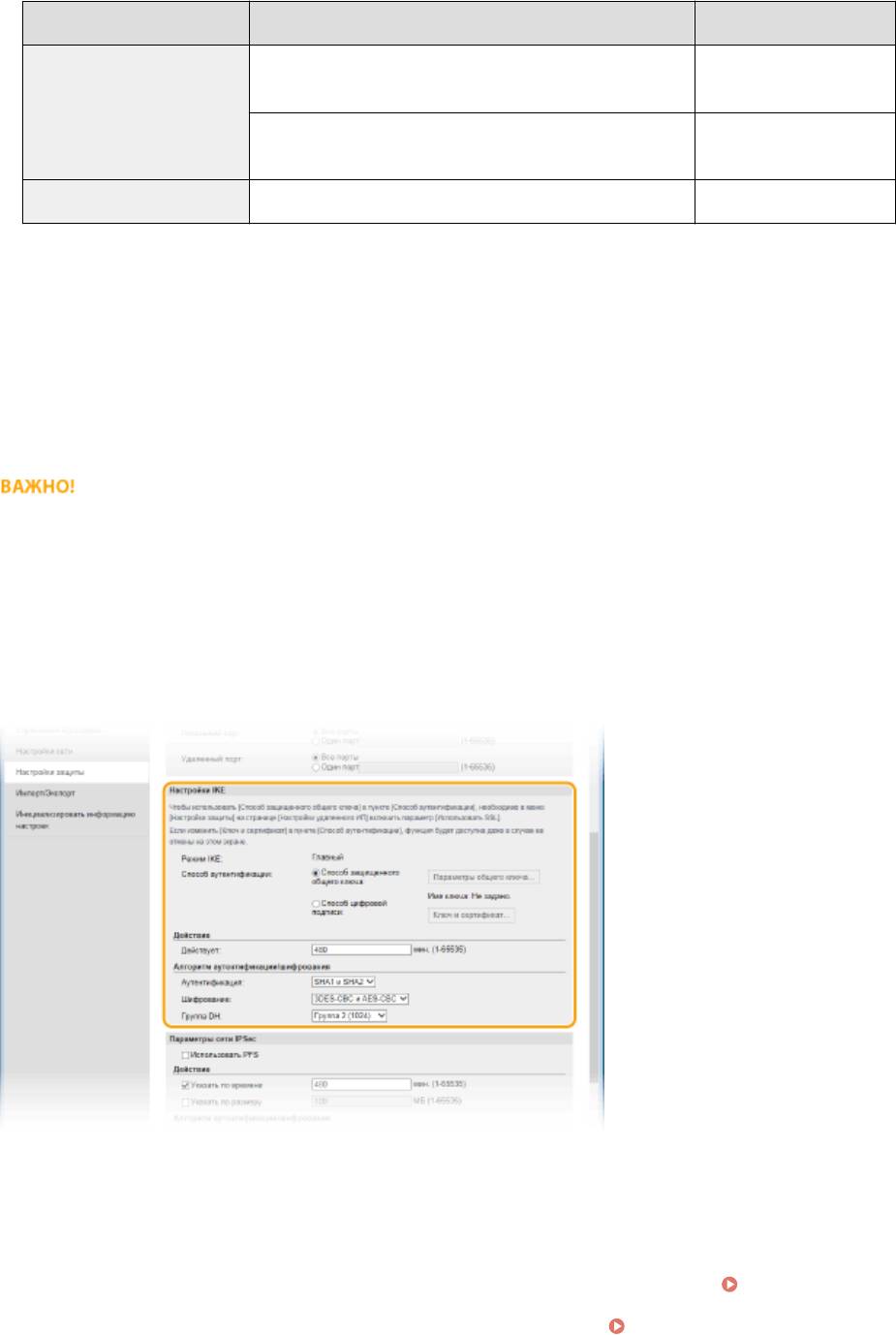

Протокол IKE

IKE настраивает IKEv1, который используется для протокола распределения ключей. Помните, что

инструкции зависят от выбранного метода аутентификации.

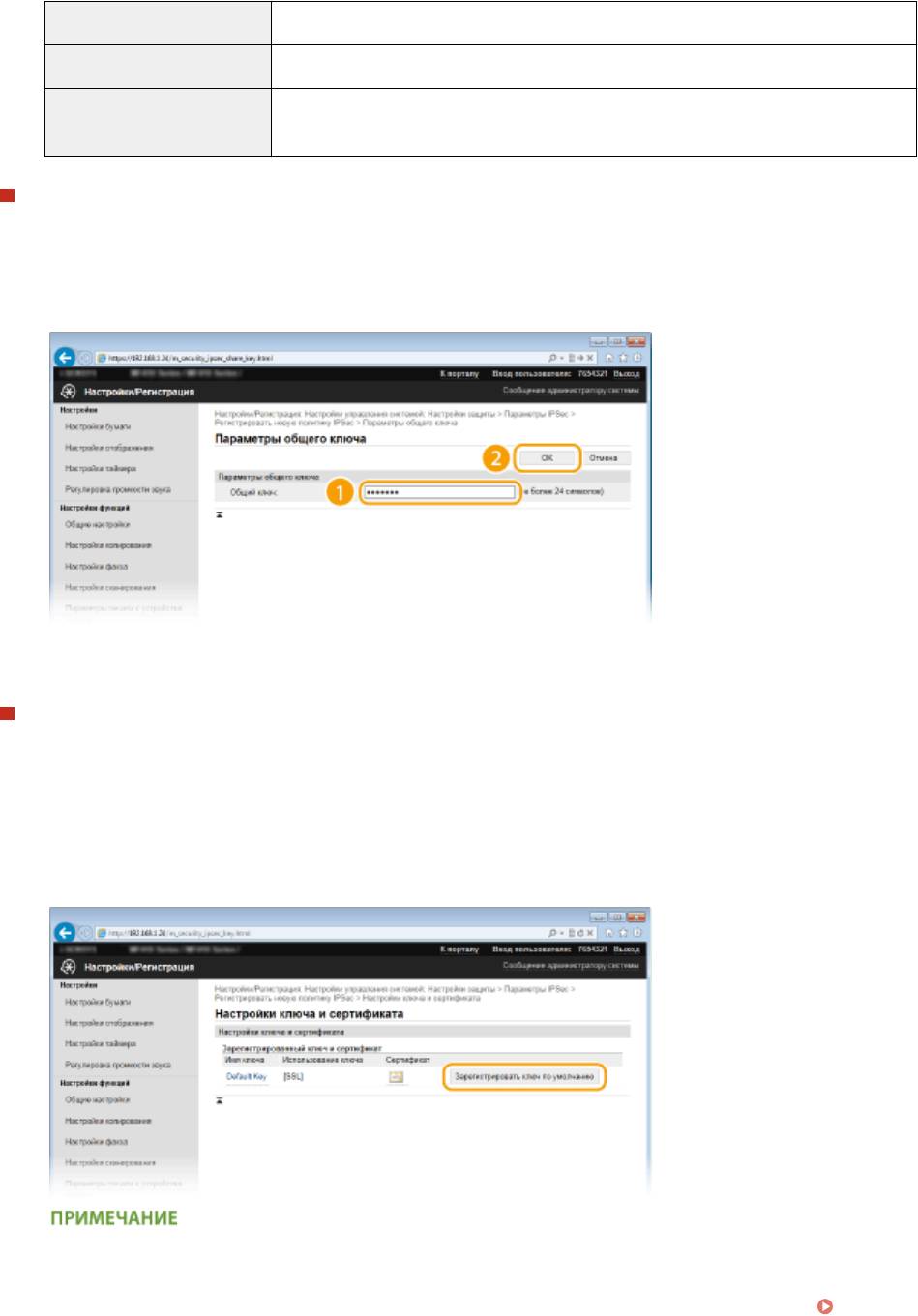

[Способ защищенного общего ключа]

Совместно с другими устройствами может использоваться ключ, состоящий из 24 алфавитно-цифровых

символов. Включите TLS для Удаленного ИП, прежде чем указать данный способ аутентификации (

Включение функции шифрованной связи TLS для Удаленного ИП(P. 589) ).

[Способ цифровой подписи]

Данное устройство, а также другие подобные устройства, опознают друг друга путем выполнения

операции взаимного подтверждения своих цифровых подписей. Заблаговременно создайте и

установите пару ключей ( Настройка параметров для пар ключей и цифровых

сертификатов(P. 607) ).

AH/ESP

Укажите параметры заголовка AH/ESP, который добавляется к пакету во время передачи IPSec. AH и ESP

могут использоваться в одно и то же время. Вы также можете включить PFS для повышения

безопасности.

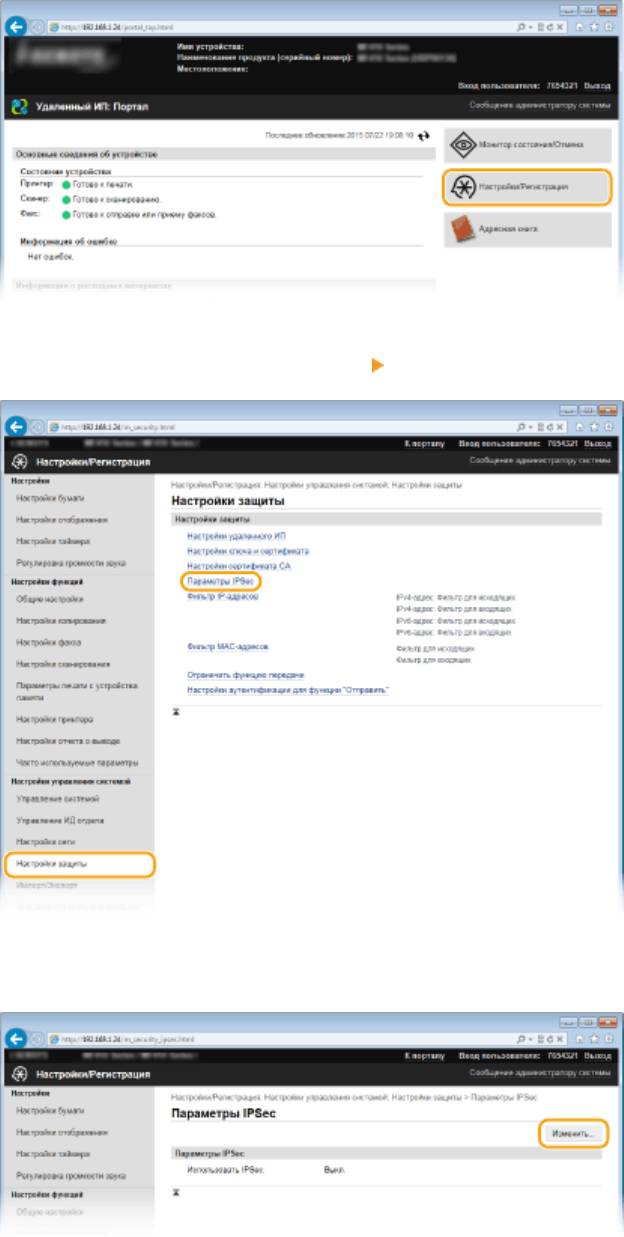

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

системы. Запуск Удаленного ИП(P. 626)

Щелкните [Настройки/Регистрация].

2

594

Безопасность

Щелкните [Настройки защиты] [Параметры IPSec].

3

Щелкните [Изменить].

4

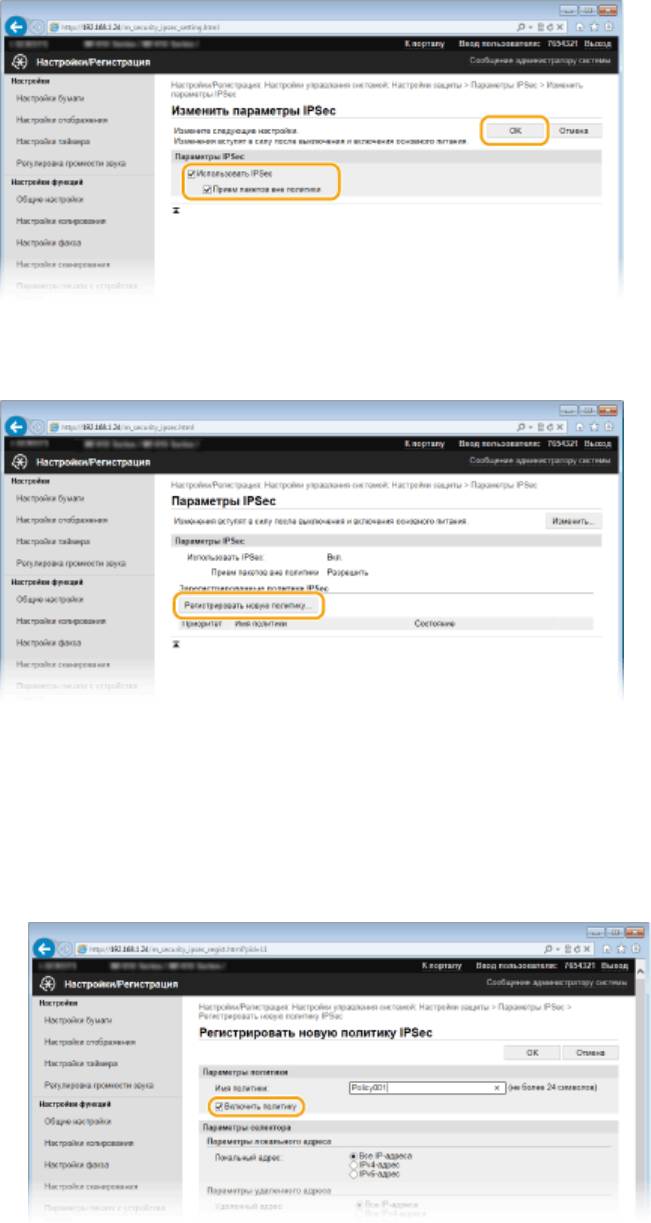

Установите флажок [Использовать IPSec] и щелкните [OK].

5

● Если вы хотите, чтобы устройство принимало исключительно пакеты, которые соответствуют

условиям одной из политик безопасности, определенных вами в предыдущих шагах, снимите флажок

[Прием пакетов вне политики].

595

Безопасность

Щелкните [Регистрировать новую политику].

6

Укажите параметры концепции.

7

1

В поле [Имя политики] введите имя для идентификации концепции длиной до 24 буквенно-

числовых символов.

2

Установите флажок [Включить политику].

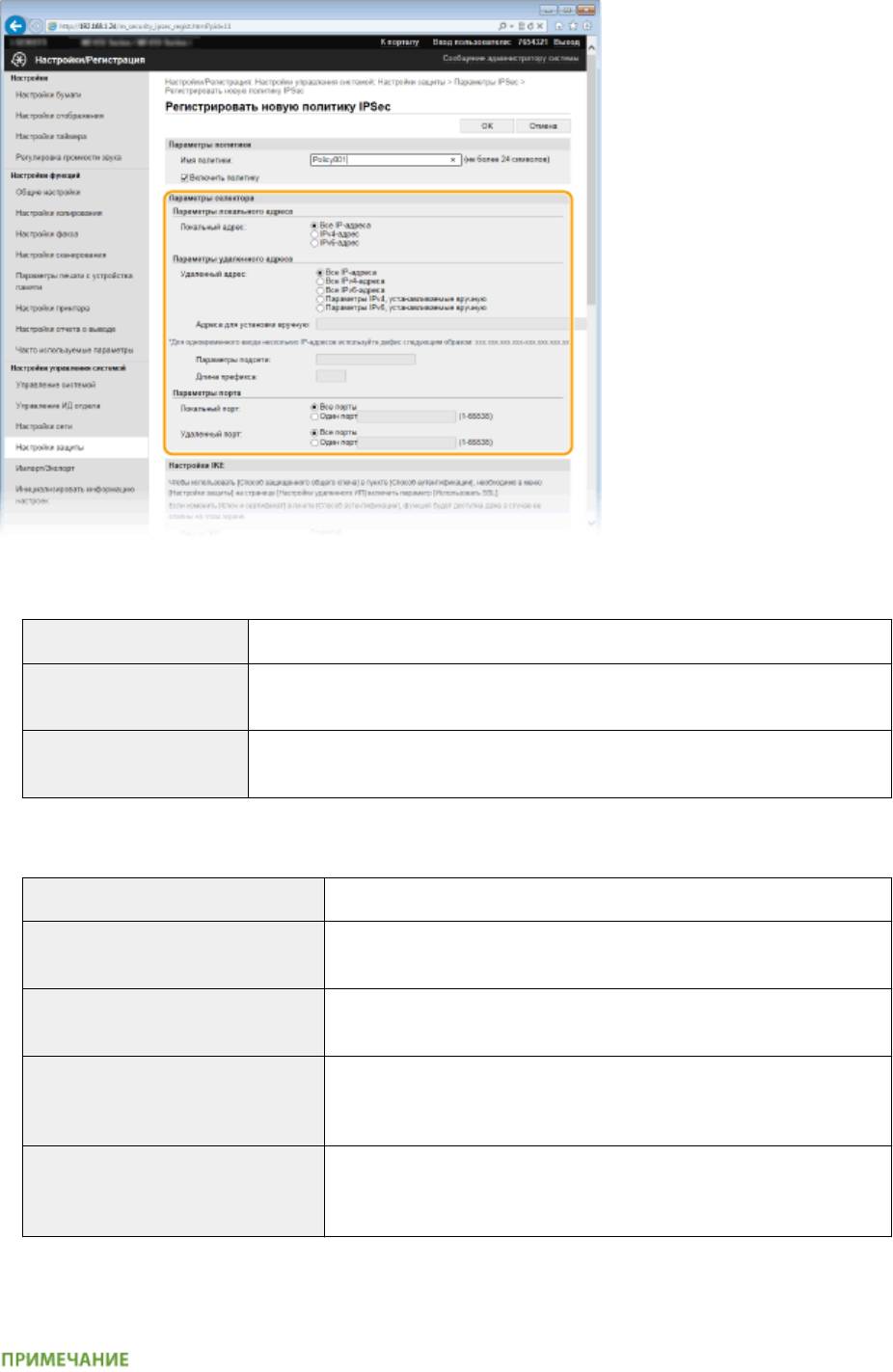

Укажите параметры селектора.

8

596

Безопасность

[Локальный адрес]

Чтобы применить политику, щелкните командную кнопку рядом с типом IP-адреса аппарата.

[Все IP-адреса]

Использование IPSec для всех IP-пакетов.

[IPv4-адрес] Включите использование IPSec для всех IP-пакетов, которые отправляются с

аппарата на IPv4-адрес или поступают в него с этого адреса.

[IPv6-адрес] Включите использование IPSec для всех IP-пакетов, которые отправляются с

аппарата на IPv6-адрес или поступают в него с этого адреса.

[Удаленный адрес]

Чтобы применить политику, щелкните командную кнопку рядом с типом IP-адреса других устройств.

[Все IP-адреса]

Использование IPSec для всех IP-пакетов.

[Все IPv4-адреса] Включите использование IPSec для всех IP-пакетов, которые

отправляются с IPv4-адресов других устройств или поступают в них.

[Все IPv6-адреса] Включите использование IPSec для всех IP-пакетов, которые

отправляются с IPv6-адресов других устройств или поступают в них.

[Параметры IPv4, устанавливаемые

Выберите, чтобы указать один адрес IPv4 или диапазон адресов IPv4, к

вручную]

которым будет применяться IPSec. Введите адрес IPv4 (или диапазон

адресов) в текстовом поле [Адреса для установки вручную].

[Параметры IPv6, устанавливаемые

Выберите, чтобы указать один адрес IPv6 или диапазон адресов IPv6, к

вручную]

которым будет применяться IPSec. Введите адрес IPv6 (или диапазон

адресов) в текстовом поле [Адреса для установки вручную].

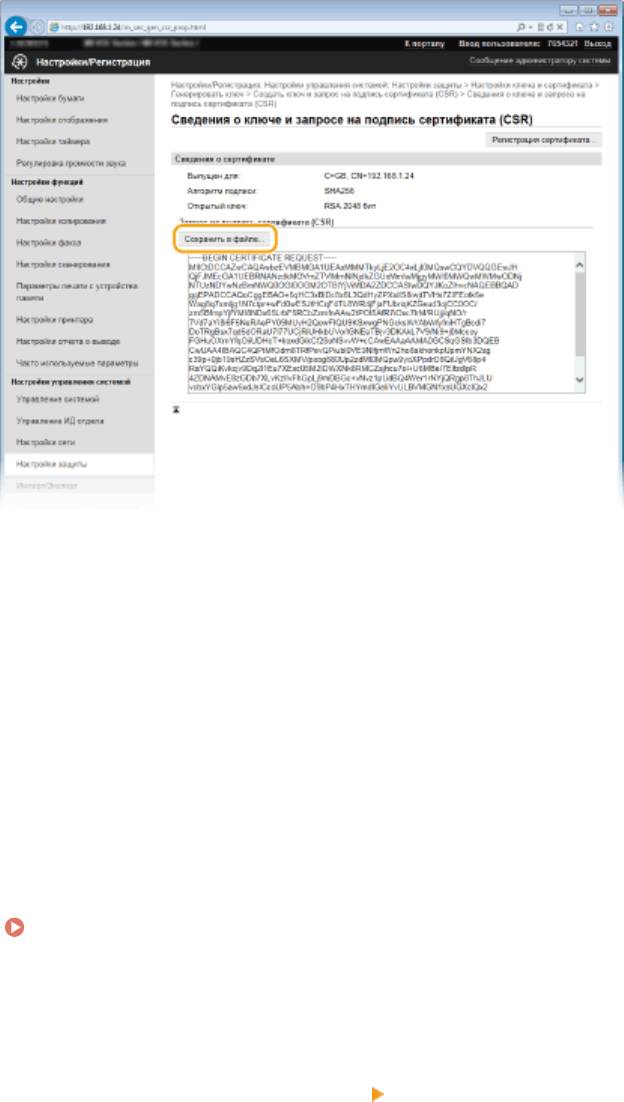

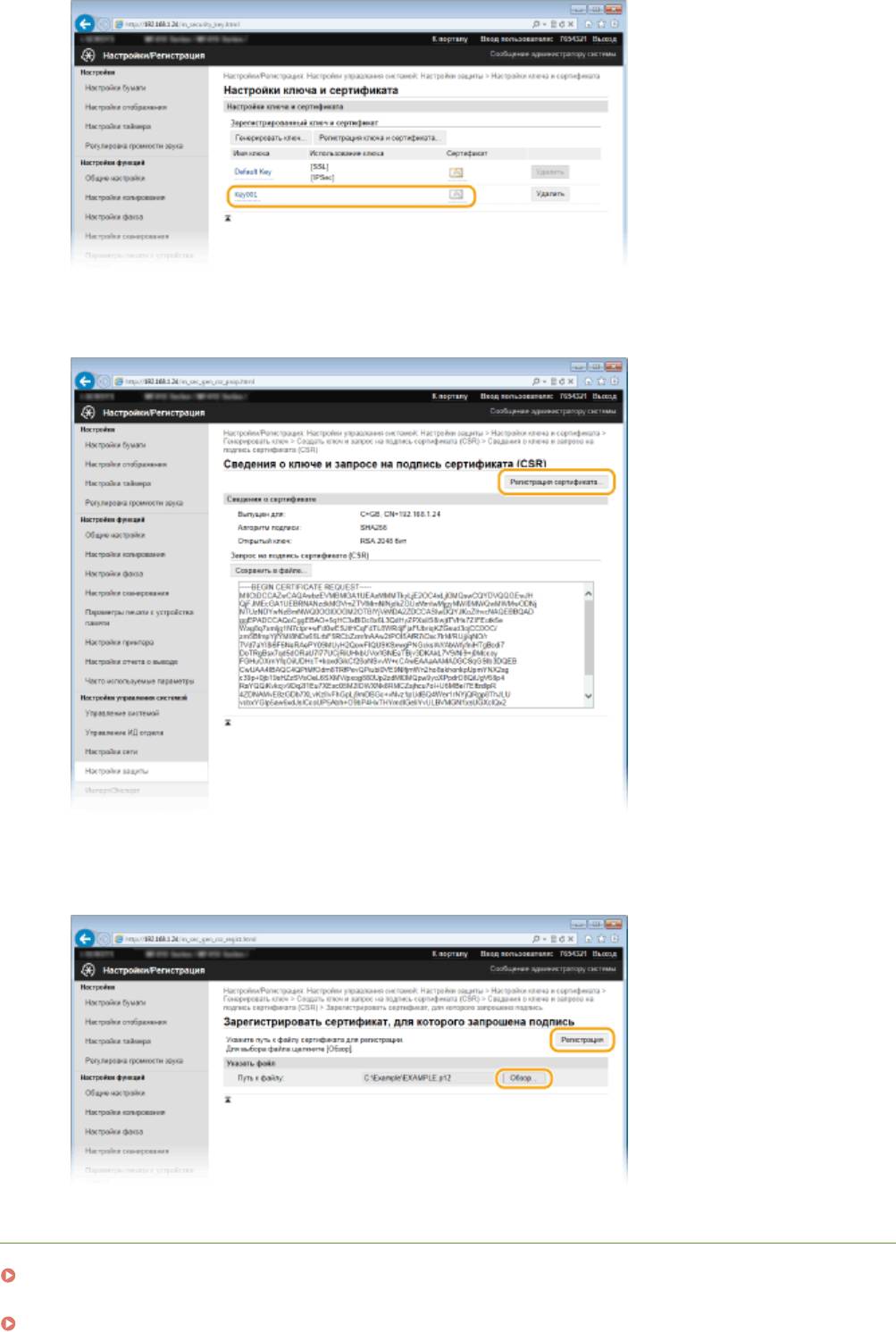

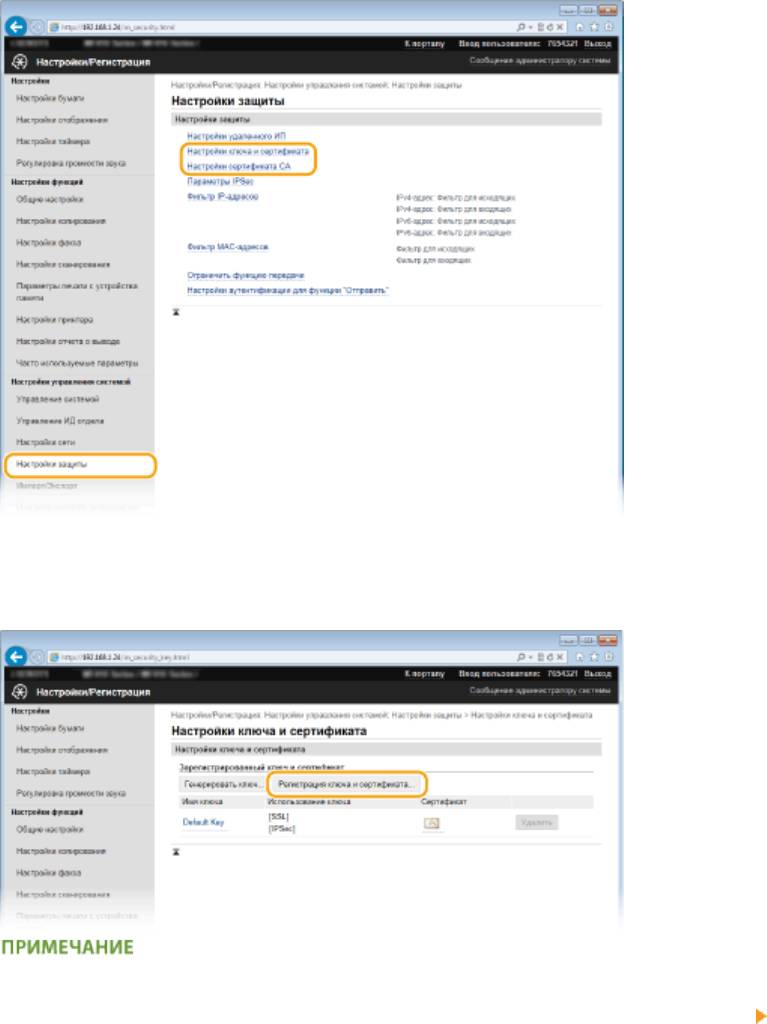

[Адреса для установки вручную]