Canon i-SENSYS MF231 – страница 14

Инструкция к Лазерному МФУ Canon i-SENSYS MF231

Оглавление

- Содержание Важные указания по технике безопасности Основные операции Копирование

- Использование аппарата в качестве принтера Использование устройства в качестве сканера Удобное использование с мобильным устройством (MF244dw/ MF232w)

- Сеть (MF244dw/MF232w) Безопасность

- Использование Удаленного ИП (MF244dw/MF232w) Список меню настройки Устранение неполадок Обслуживание

- Приложение

Включение функции шифрованной связи TLS для

Удаленного ИП

189L-050

Можно выполнять шифрование для обмена данными между аппаратом и веб-браузером на компьютере,

используя протокол TLS (безопасность транспортного уровня). Протокол TLS — это механизм шифрования

данных, отправляемых и получаемых по сети. TLS должен активироваться при использовании Удаленного ИП

или задании настроек для проверки подлинности IEEE 802.1X (TTLS/PEAP) или SNMPv3. Необходимо задать пару

ключей и включить функцию TLS, чтобы использовать TLS для Удаленного ИП. Перед включением TLS

необходимо сгенерировать или установить пару ключей (

Настройка параметров для пар ключей и

цифровых сертификатов(P. 263)

).

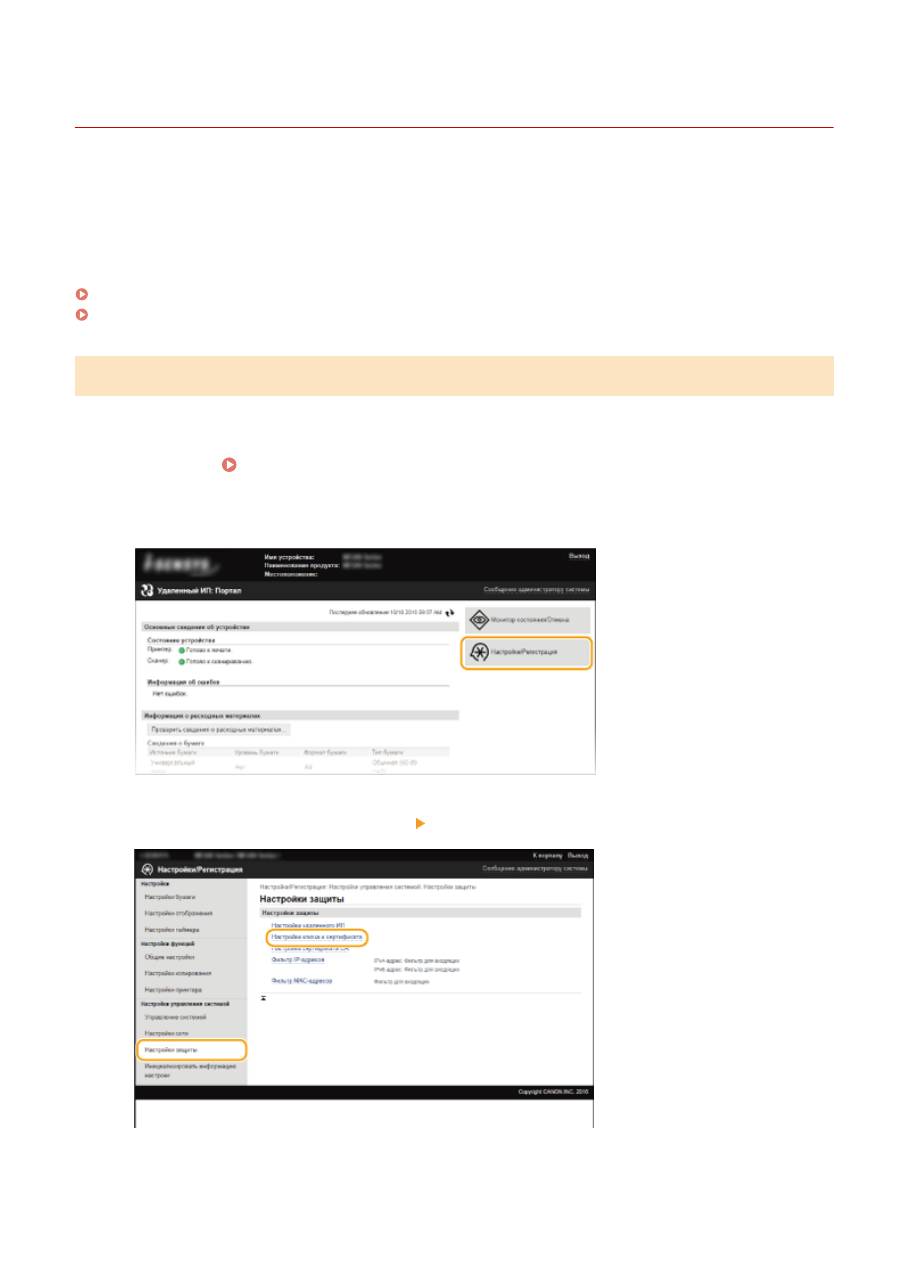

1

Запустите Удаленный ИП и войдите в систему в режиме администратора

системы. Запуск Удаленного ИП(P. 280)

2

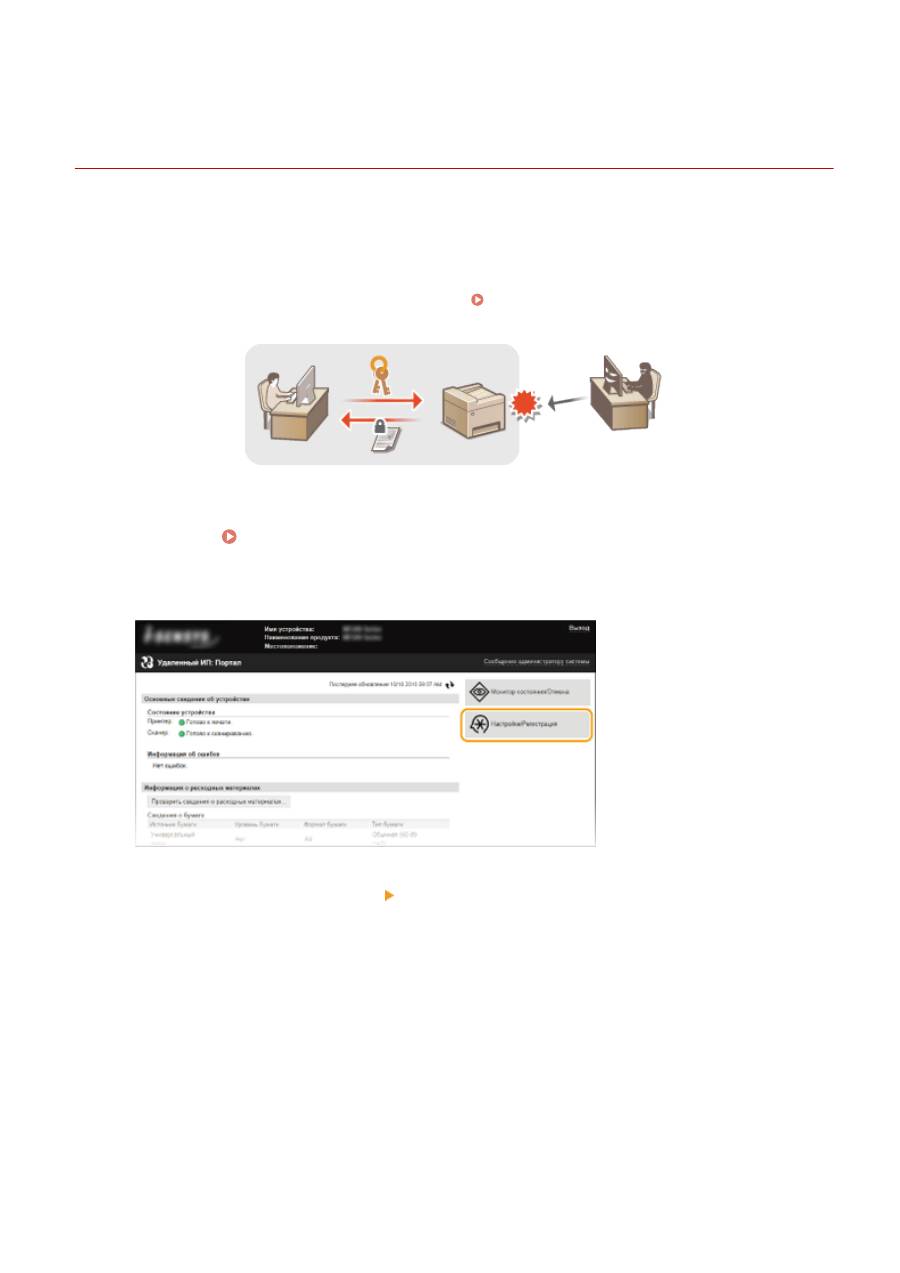

Щелкните [Настройки/Регистрация].

3

Щелкните [Настройки сети] [Настройки TCP/IP].

Безопасность

255

4

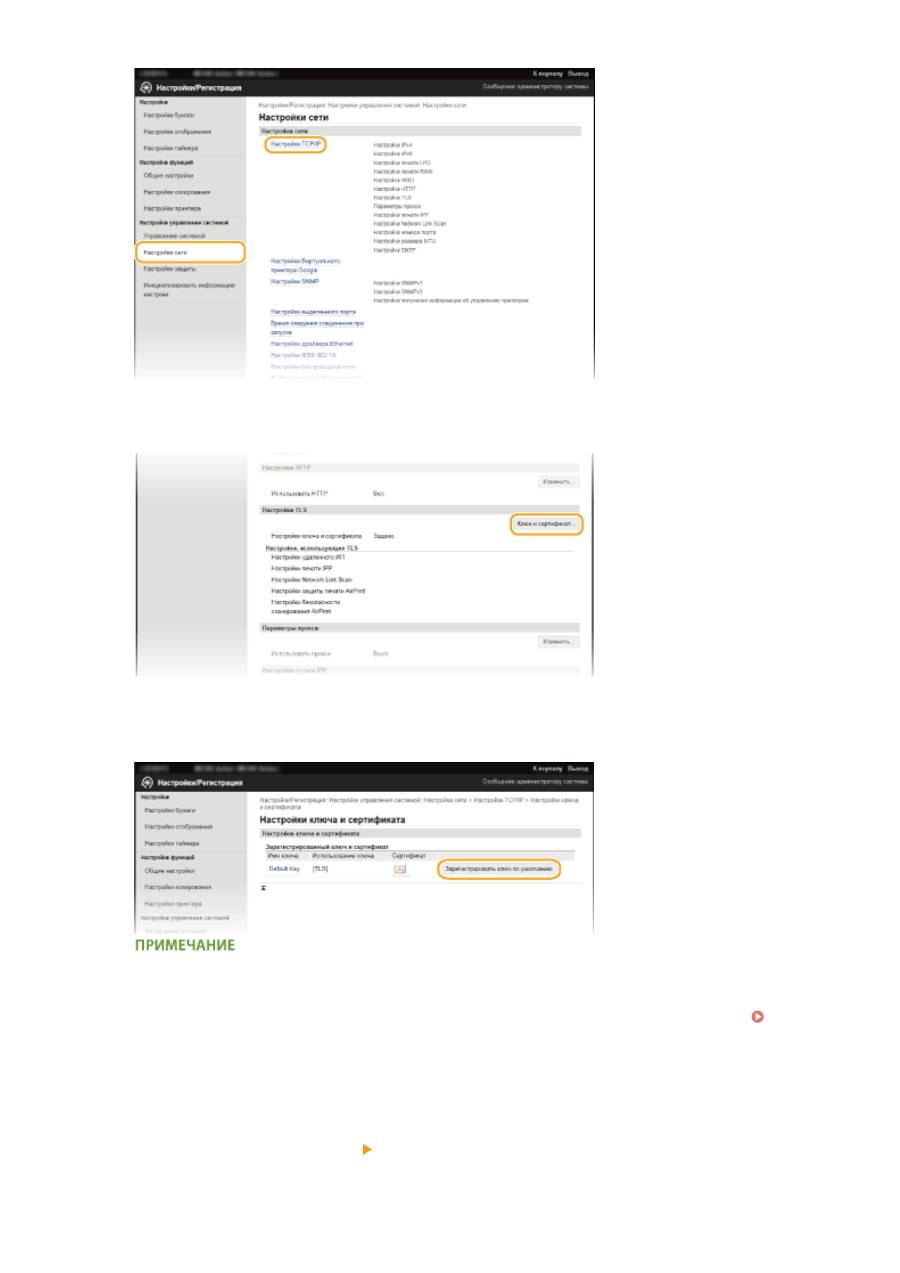

Щелкните [Ключ и сертификат] в [Настройки TLS].

5

Щелкните [Зарегистрировать ключ по умолчанию] справа от пары ключей,

которую нужно использовать.

Просмотр сведений о сертификате

●

Можно проверить информацию о сертификате или подтвердить сертификат, щелкнув

соответствующую текстовую ссылку под [Имя ключа] или нажав значок сертификата.

Проверка

пары ключей и цифровых сертификатов(P. 276)

6

Включите TLS для Удаленного ИП.

1

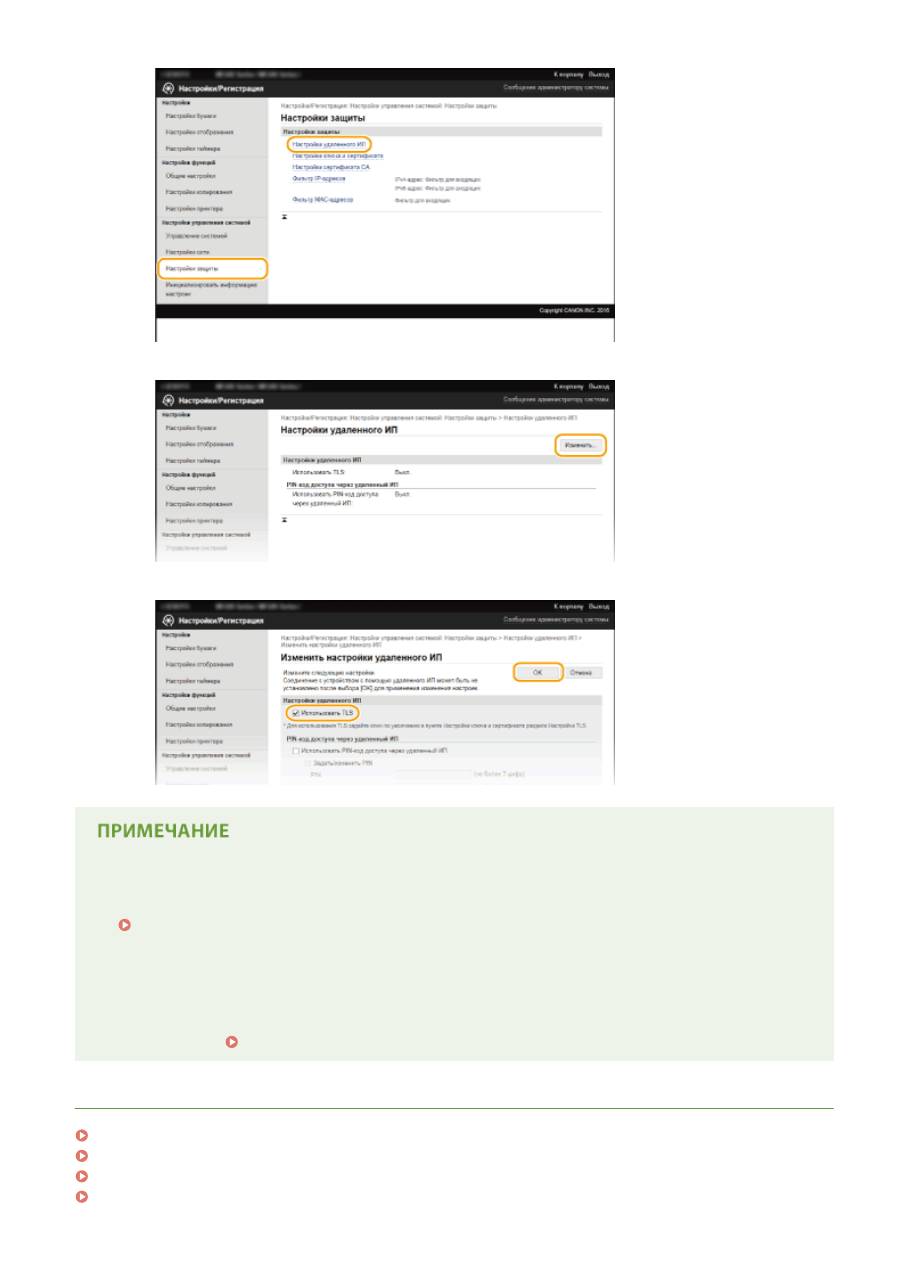

Нажмите [Настройки защиты] [Настройки удаленного ИП].

Безопасность

256

2

Щелкните [Изменить].

3

Установите флажок [Использовать TLS] и щелкните [OK].

Использование панели управления

●

Можно также включить или отключить функцию зашифрованного обмена данными по TLS в <Меню>.

Использовать TLS(P. 341)

Запуск Удаленного ИП с протоколом TLS

●

Если попытаться запустить Удаленный ИП при включенном протоколе TLS, может быть показано

предупреждение системы безопасности о сертификате безопасности. В этом случае проверьте

правильность URL-адреса, введенного в поле адреса, а затем переходите к открытию экрана

Удаленный ИП.

Запуск Удаленного ИП(P. 280)

ССЫЛКИ

Создание пар ключей(P. 265)

Использование пар ключей и цифровых сертификатов, выданных центром сертификации (СА)(P. 272)

Настройка аутентификации IEEE 802.1X(P. 258)

Мониторинг и контроль аппарата с помощью SNMP(P. 224)

Безопасность

257

Настройка аутентификации IEEE 802.1X

189L-051

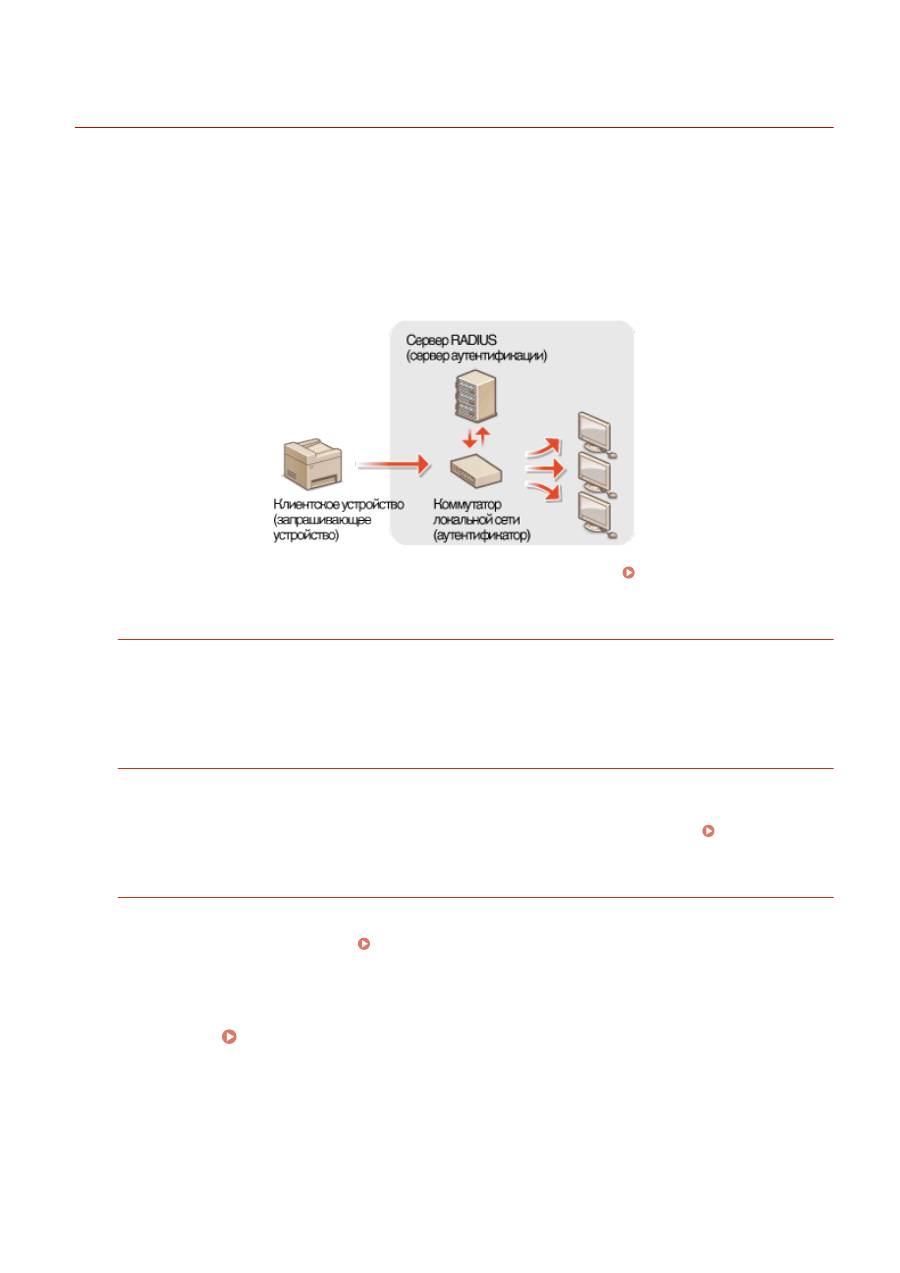

Аппарат подключается к сети 802.1X в качестве клиентского устройства. Типичная сеть 802.1X включает сервер

RADIUS (сервер аутентификации), коммутатор LAN (аутентификатор) и клиентские устройства с

аутентификационным ПО (запрашивающие устройства). При подключении к сети стандарта 802.1X устройство

должно пройти аутентификацию пользователя для подтверждения того, что подключение установлено

авторизованным пользователем. Данные аутентификации передаются на сервер RADIUS для проверки. В

зависимости от результатов этой проверки устройство может или не может быть подключено к сети. Если

аутентификация не пройдена, коммутатор сети ЛВС (или точки доступа) блокирует доступ внешнего устройства

к сети.

Выберите метод аутентификации из предложенных ниже. При необходимости установите или зарегистрируйте

пару ключей или сертификат CA перед настройкой аутентификации IEEE 802.1X (

Использование пар

ключей и цифровых сертификатов, выданных центром сертификации (СА)(P. 272)

).

TLS

Аппарат и сервер аутентификации аутентифицируют друг друга, проверяя свои сертификаты. Пара

ключей выдается центром сертификации (CA) и требуется для аутентификации клиента (при

аутентификации аппарата). Для аутентификации сервера в дополнение к сертификату CA,

предустановленному на аппарате, может использоваться сертификат CA, установленный через

Удаленный ИП.

TTLS

Этот метод аутентификации использует имя и пароль пользователя для аутентификации клиента и

сертификат CA для аутентификации сервера. В качестве внутреннего протокола можно выбрать

MSCHAPv2 или PAP. TTLS может использоваться одновременно с протоколом PEAP. Включите TLS для

Удаленного ИП, прежде чем выполнить настройку данного способа аутентификации (

Включение

функции шифрованной связи TLS для Удаленного ИП(P. 255)

).

PEAP

Необходимые параметры практически совпадают с параметрами для TTLS. В качестве внутреннего

протокола используется MS-CHAPv2. Включите TLS для Удаленного ИП, прежде чем выполнить настройку

данного способа аутентификации (

Включение функции шифрованной связи TLS для Удаленного

ИП(P. 255)

).

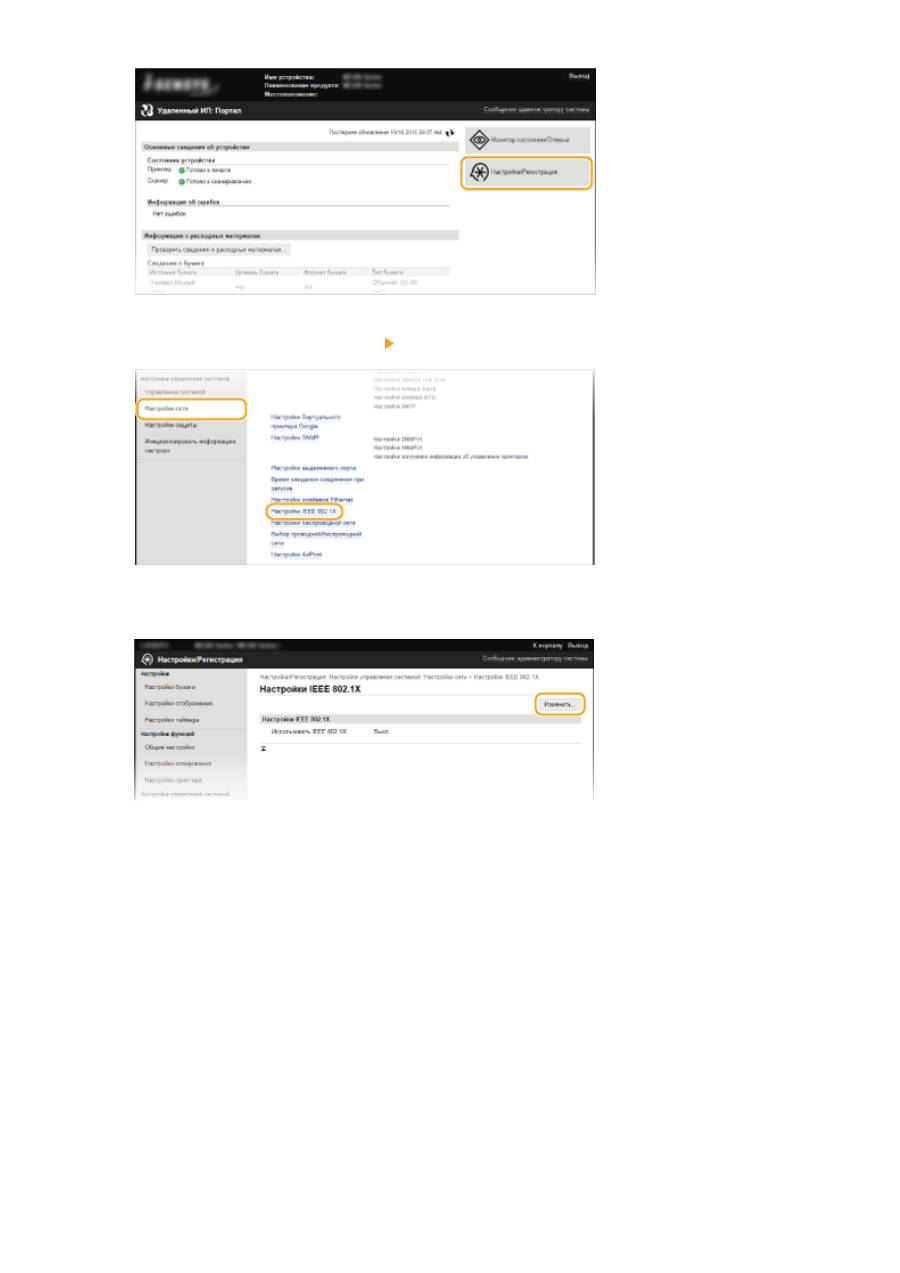

1

Запустите Удаленный ИП и войдите в систему в режиме администратора

системы. Запуск Удаленного ИП(P. 280)

2

Щелкните [Настройки/Регистрация].

Безопасность

258

3

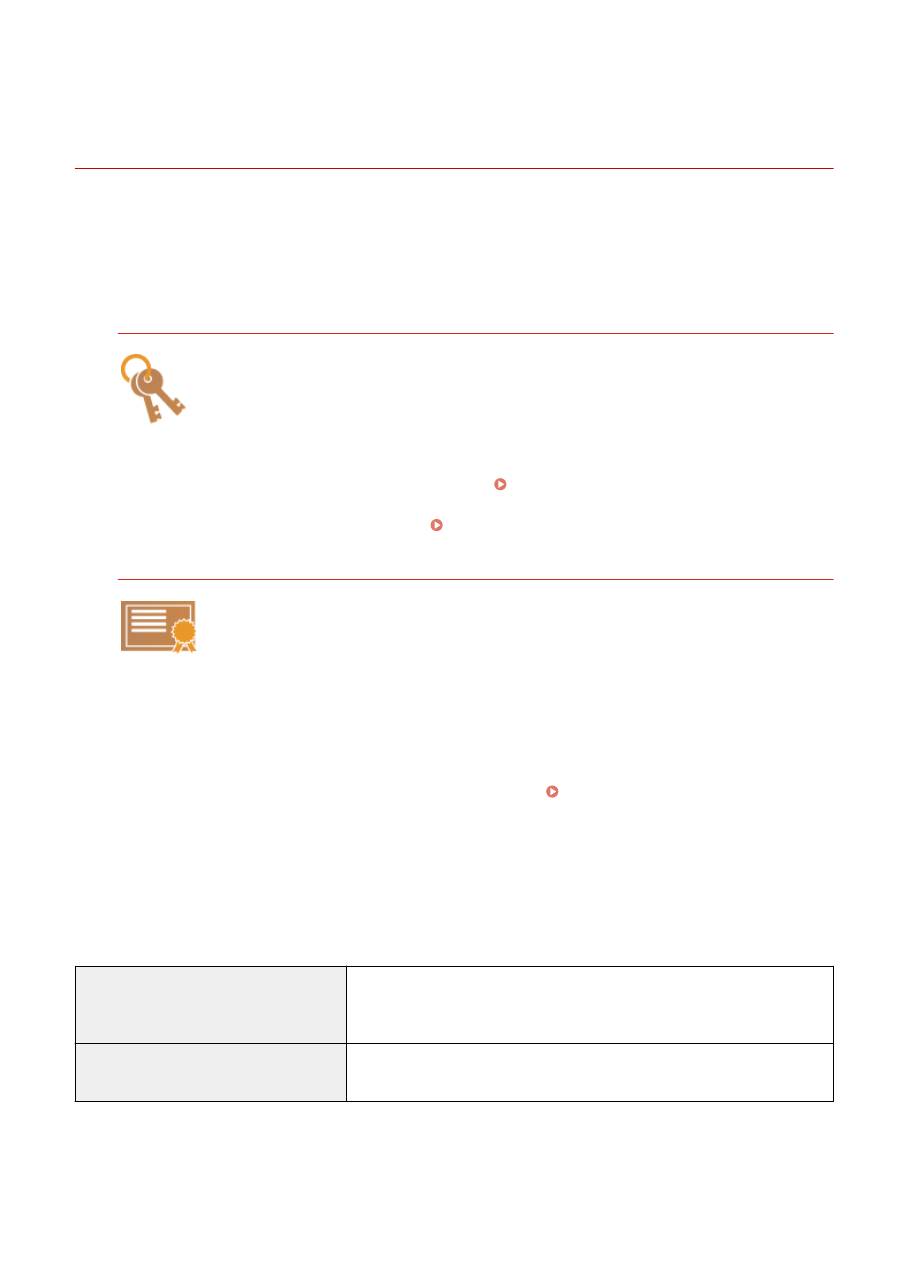

Щелкните [Настройки сети] [Настройки IEEE 802.1X].

4

Щелкните [Изменить].

5

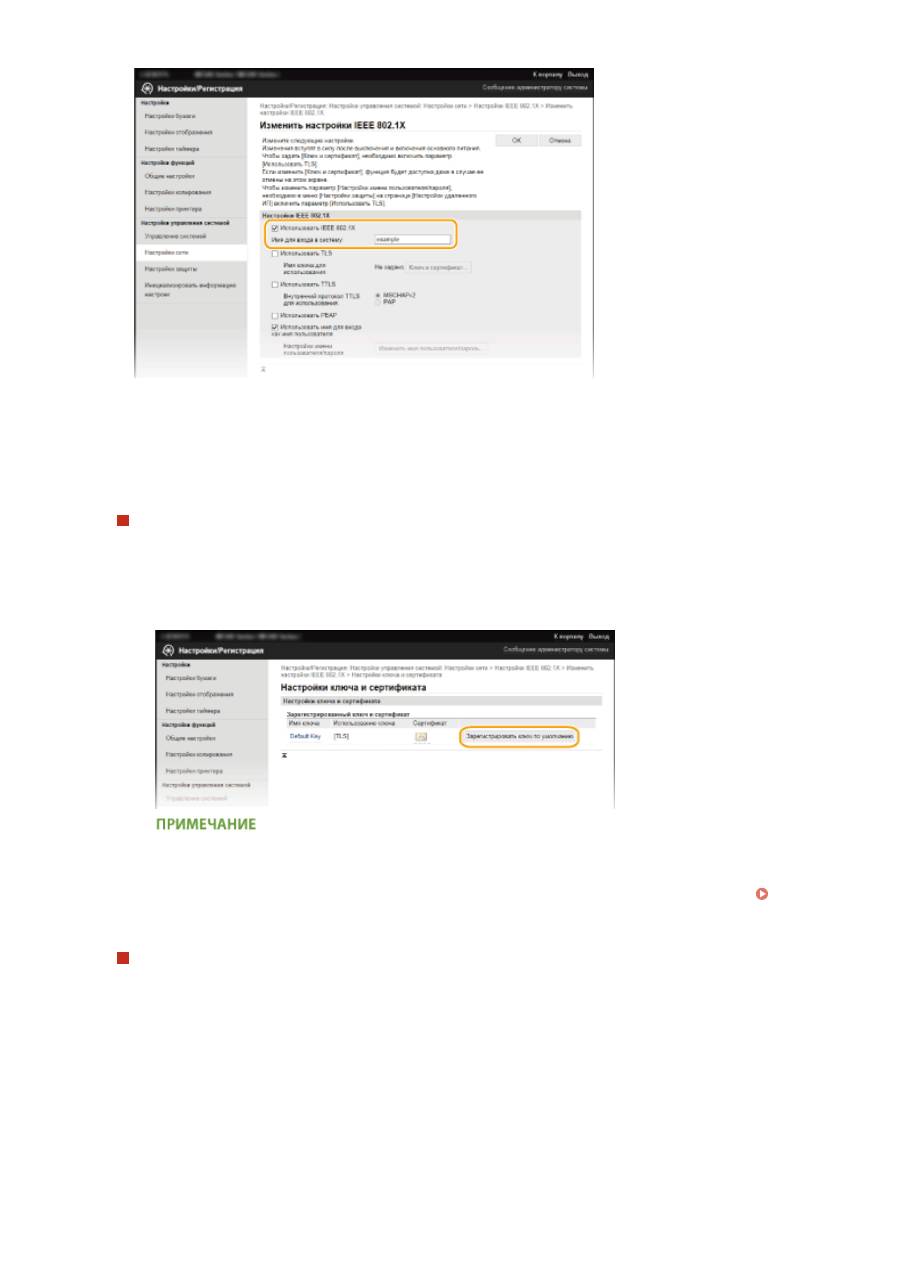

Установите флажок [Использовать IEEE 802.1X], введите имя пользователя в

текстовое поле [Имя для входа в систему] для входа в систему и задайте

необходимые параметры.

Безопасность

259

[Использовать IEEE 802.1X]

Установите этот флажок для включения аутентификации IEEE 802.1X.

[Имя для входа в систему]

Введите имя (идентификатор EAP) длиной до 24 буквенно-цифровых символов, использующееся для

идентификации пользователя.

Настройка TLS

1

Установите флажок [Использовать TLS] и щелкните [Ключ и сертификат].

2

Щелкните [Зарегистрировать ключ по умолчанию] справа от пары ключей, которую нужно

использовать для аутентификации клиента.

Просмотр информации о паре ключей или сертификате

●

Можно проверить информацию о сертификате или подтвердить сертификат, щелкнув

соответствующую текстовую ссылку под [Имя ключа] или нажав значок сертификата.

Проверка пары ключей и цифровых сертификатов(P. 276)

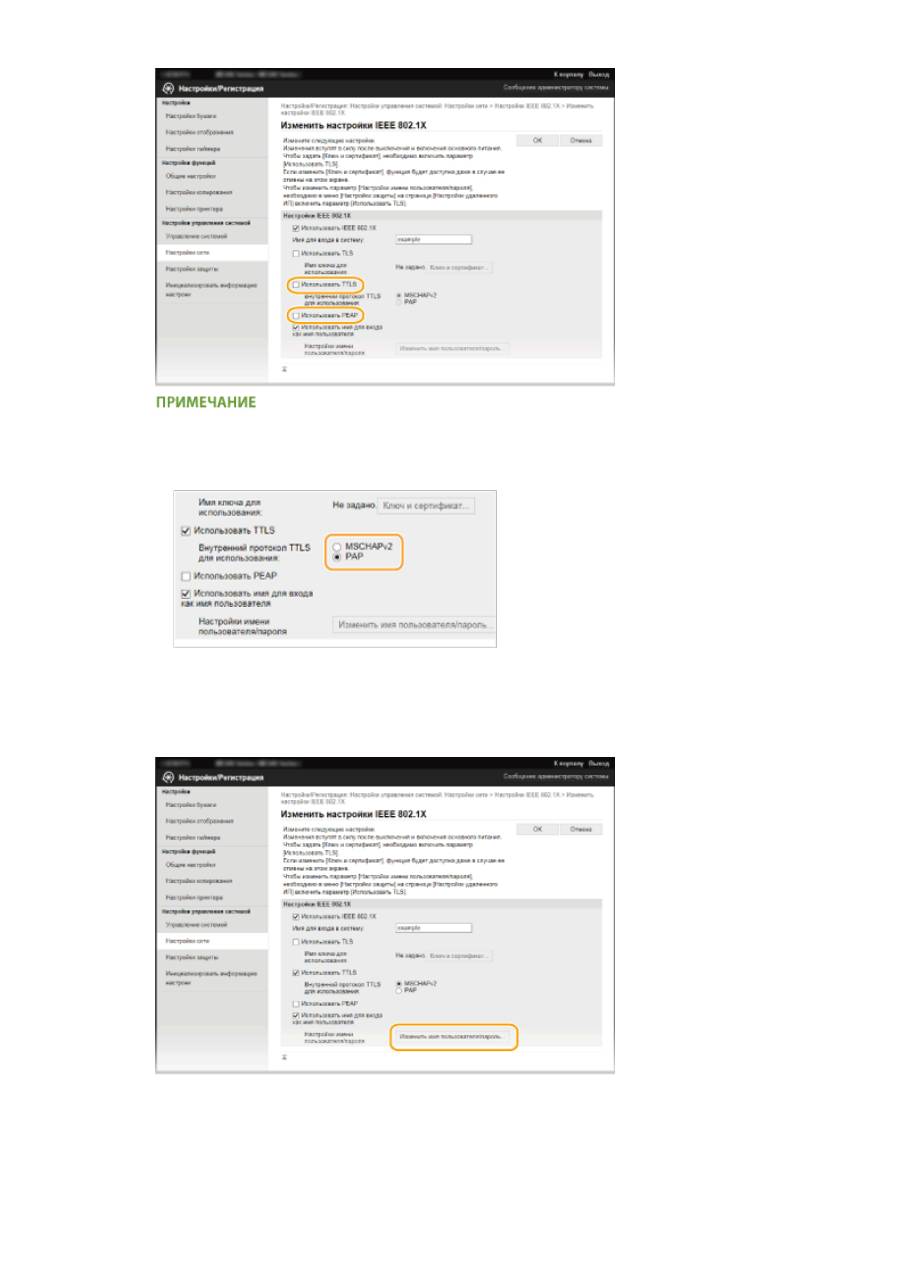

Настройка TTLS/PEAP

1

Установите флажок [Использовать TTLS] или [Использовать PEAP].

Безопасность

260

Внутренний протокол для TTLS

●

Можно выбрать на MSCHAPv2 или PAP. Для использования PAP нажмите кнопку с зависимой

фиксацией [PAP].

2

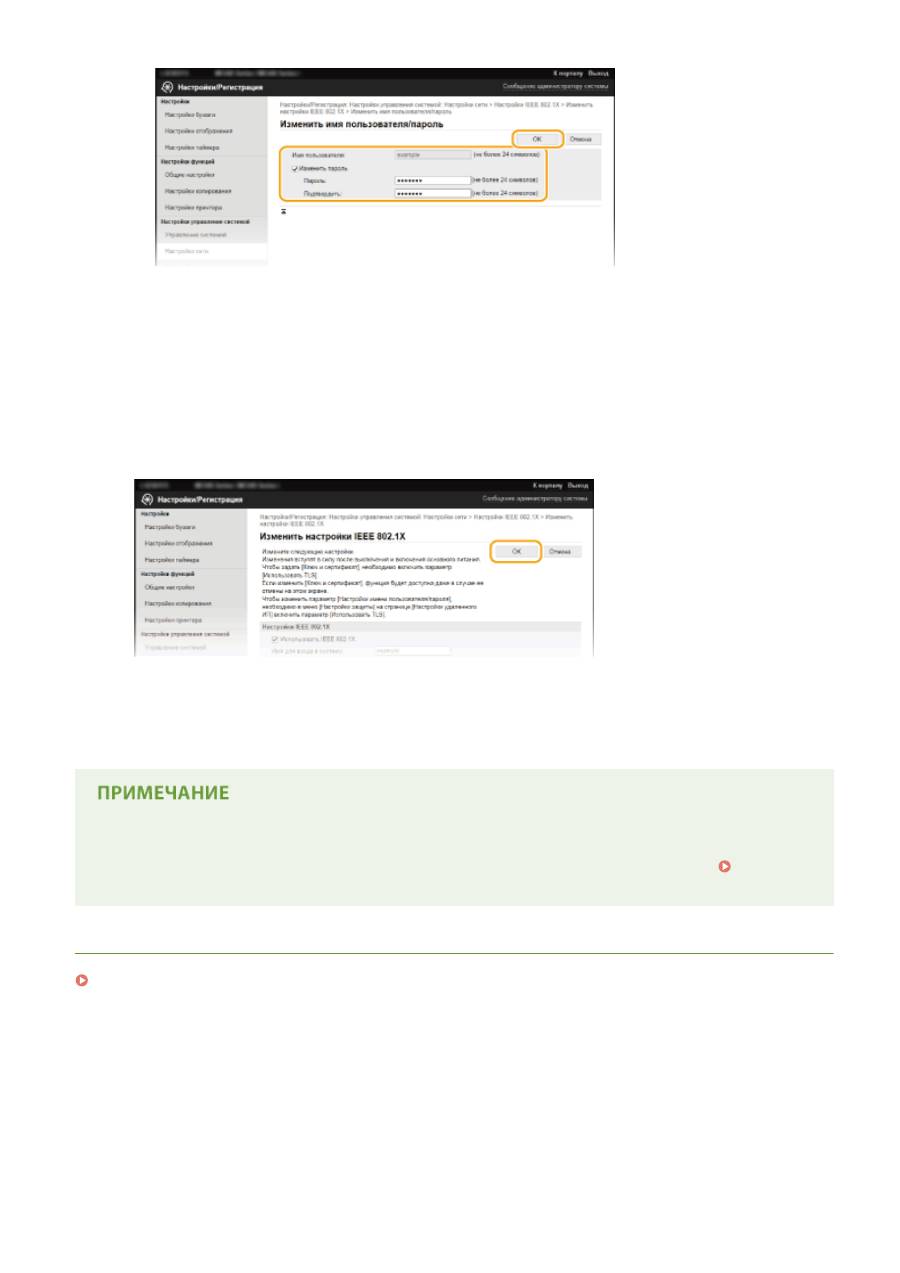

Щелкните [Изменить имя пользователя/пароль].

●

Чтобы задать имя пользователя, не совпадающее с именем, используемым для входа в систему,

снимите флажок [Использовать имя для входа как имя пользователя]. Отметьте галочкой, если

хотите использовать данное регистрационное имя в качестве имени пользователя.

3

Задайте имя пользователя/пароль и щелкните [OK].

Безопасность

261

[Имя пользователя]

Введите имя пользователя (не более 24 буквенно-числовых символов).

[Изменить пароль]

Чтобы задать или изменить пароль, установите флажок и введите новый пароль длиной до 24

буквенно-цифровых символов в обоих текстовых полях: [Пароль] и [Подтвердить].

6

Щелкните [OK].

7

Перезапустите аппарат.

●

Выключите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

Использование панели управления

●

Можно также включить или отключить функцию аутентификации IEEE 802.1X в <Меню>.

Настройки

IEEE 802.1X(P. 303)

ССЫЛКИ

Настройка параметров для пар ключей и цифровых сертификатов(P. 263)

Безопасность

262

Настройка параметров для пар ключей и цифровых

сертификатов

189L-052

Для шифрования данных, пересылаемых удаленному устройству необходимо заранее переслать ключ

шифрования по незащищенному каналу сети. Эту проблему можно решить с помощью шифрования с общим

ключом. Шифрование с общим ключом обеспечивает безопасный обмен данными с помощью защиты важной

информации от хакерских атак в виде анализа трафика, перехвата сигналов и злонамеренного изменения

данных, передающихся по сети.

Пара ключей

Пара ключей состоит из открытого ключа и секретного ключа, которые требуются для

шифрования и расшифровывания данных. Поскольку данные зашифрованы одним из

ключей и не могут быть расшифрованы без наличия другого ключа, метод шифрования с

общим ключом обеспечивает безопасную передачу данных по сети. Пара ключей

используется для обмена зашифрованными данными по протоколу TLS или TLS

аутентификации IEEE 802.1X. На аппарате можно генерировать до пяти ключей (включая

предварительно установленные пары) (

Использование пар ключей и цифровых

сертификатов, выданных центром сертификации (СА)(P. 272)

). Пару ключей можно

создать с помощью аппарата (

Создание пар ключей(P. 265)

).

Сертификат CA

Цифровые сертификаты, включая сертификаты CA, схожи с другими формами

идентификации, например водительскими правами. Цифровой сертификат содержит

цифровую подпись, позволяющую аппарату определять операции анализа и

злонамеренного изменения данных. Технологии шифрования затрудняют

использование цифровых сертификатов злоумышленниками. Цифровой сертификат,

содержащий общий ключ, выданный центром сертификации (CA), также называется

сертификат CA. Сертификаты CA используются для проверки устройства, с которым

связан аппарат, в таких функциях, как печать из виртуального принтера Google или

аутентификация IEEE 802.1X. Можно зарегистрировать до 67 сертификатов CA, включая 62

сертификата, предустановленных на аппарате (

Использование пар ключей и

цифровых сертификатов, выданных центром сертификации (СА)(P. 272)

).

◼

Требования к ключам и сертификатам

Сертификат, включенный в пару ключей, сгенерированных на аппарате, соответствует стандарту X.509v3. При

установке пары ключей или сертификата CA с компьютера убедитесь, что они соответствуют следующим

требованиям.

Формат

●

Пара ключей: PKCS#12

*1

●

Сертификат CA: X.509v1 или X.509v3, DER (шифрование с двоичным кодом),

PEM

Расширение файла

●

Пара ключей: .p12 или .pfx

●

Сертификат CA: «.cer»

*1

Требования для сертификата в паре ключей соответствуют требованиям для сертификатов CA.

*2

SHA384-RSA и SHA512-RSA доступны только для ключа RSA длиной от 1024 бит.

Безопасность

263

Алгоритм шифрования с открытым ключом

(и длина ключа)

RSA (512, 1024, 2048 или 4096 бит)

Алгоритм подписи сертификата

SHA1-RSA, SHA256-RSA, SHA384-RSA

*2

, SHA512-RSA

*2

, MD5-RSA или MD2-RSA

Алгоритм отпечатка сертификата

SHA1

*1

Требования для сертификата в паре ключей соответствуют требованиям для сертификатов CA.

*2

SHA384-RSA и SHA512-RSA доступны только для ключа RSA длиной от 1024 бит.

●

Аппарат не поддерживает использование списка отозванных сертификатов (CRL).

Безопасность

264

Создание пар ключей

189L-053

Для обмена зашифрованными данными по протоколу TLS (Безопасность транспортного уровня) можно

сгенерировать пару ключей для аппарата. При обращении к устройству посредством Удаленного ИП можно

использовать протокол TLS. На аппарате можно генерировать до пяти ключей (включая предварительно

установленные пары). С парами ключей, созданных в «Связь с сетью», используются самозаверяющие

сертификаты. При помощи «Ключ и запрос на подпись сертификата (CSR)» можно обратиться за выданным CA

цифровым сертификатом для пары ключей, созданных аппаратом.

Генерация ключа для передачи данных по сети(P. 265)

Генерирование ключа и запроса на подпись сертификата (CSR)(P. 267)

Генерация ключа для передачи данных по сети

1

Запустите Удаленный ИП и войдите в систему в режиме администратора

системы. Запуск Удаленного ИП(P. 280)

2

Щелкните [Настройки/Регистрация].

3

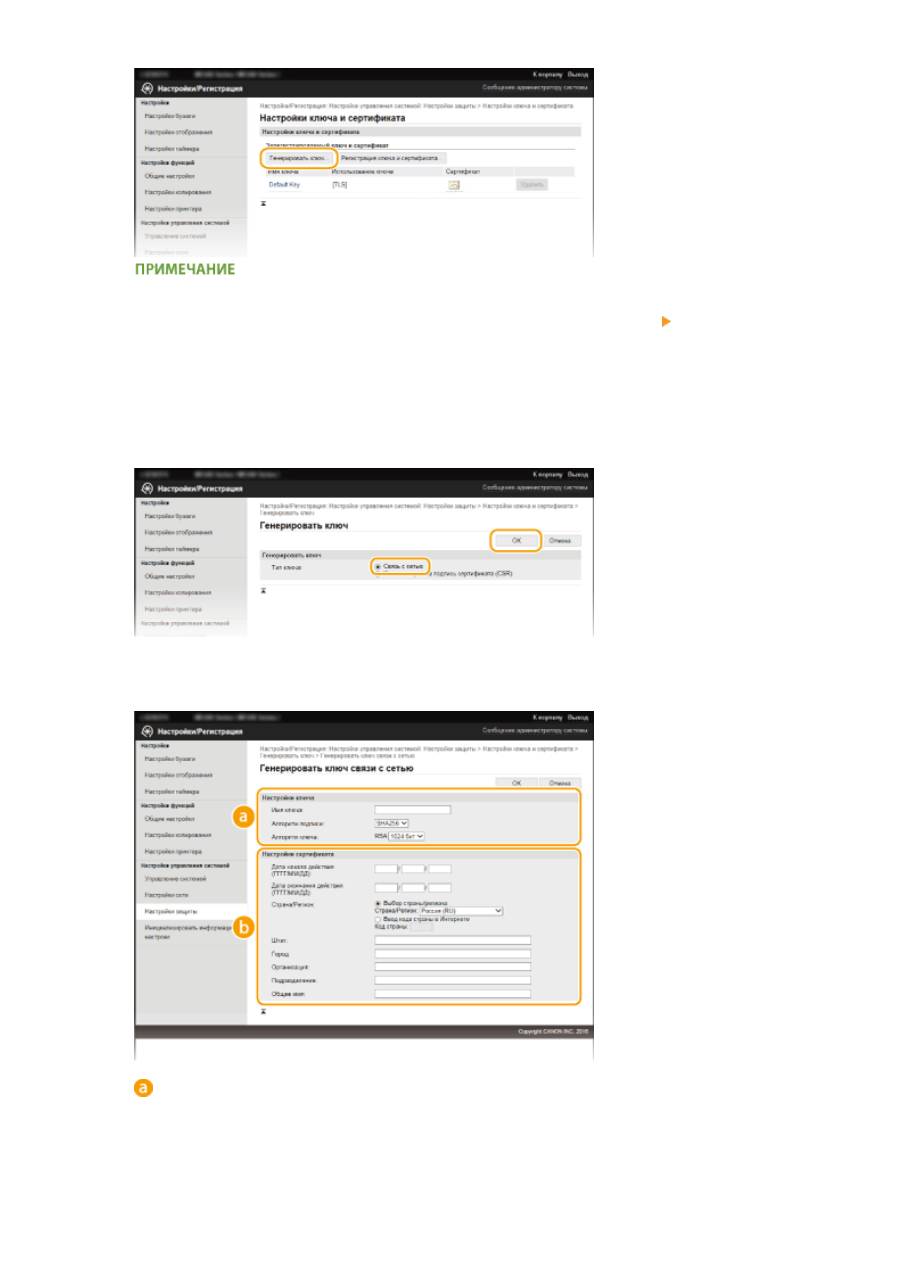

Щелкните [Настройки защиты] [Настройки ключа и сертификата].

4

Щелкните [Генерировать ключ].

Безопасность

265

Удаление зарегистрированной пары ключей

●

Щелкните [Удалить] справа от пары ключей, которую необходимо удалить щелкните [OK].

●

Пару ключей невозможно удалить, если ключи в данный момент используются с какой-то целью,

например если под пунктом [Использование ключа] отображается «[TLS]» или «[IEEE 802.1X]». В этом

случае отключите функцию или заменить пару ключей перед их удалением.

5

Введите [Связь с сетью] и щелкните [OK].

6

Задайте параметры для ключа и сертификата.

[Настройки ключа]

[Имя ключа]

В качестве имени пары ключей введите до 24 буквенно-цифровых символов. Указывайте имя,

которое можно легко найти в списке.

[Алгоритм подписи]

Безопасность

266

Выберите алгоритм подписи из раскрывающегося списка.

[Алгоритм ключа]

RSA используется для создания пары ключей. Выберите длину ключа из раскрывающегося

списка. Чем больше номер длины ключа, тем ниже скорость обмена данными. При этом уровень

безопасности выше.

●

[512 бит] нельзя выбрать для длины ключа, если для параметра [Алгоритм подписи] задано

значение [SHA384] или [SHA512].

[Настройки сертификата]

[Дата начала действия (ГГГГ/ММ/ДД)]

Введите дату начала действия сертификата в диапазоне от 01/01/2000 до 31.12.2099 в порядке:

год, месяц, день.

[Дата окончания действия (ГГГГ/ММ/ДД)]

Введите дату конца действия сертификата в диапазоне от 01/01/2000 до 31.12.2099 в порядке: год,

месяц, день. Нельзя установить дату, которая предшествует дате, указанной в [Дата начала

действия (ГГГГ/ММ/ДД)].

[Страна/Регион]

Щелкните кнопку с зависимой фиксацией [Выбор страны/региона] и выберите страну/регион из

раскрывающегося списка. Можно также ввести код страны, например US для Соединенных

Штатов, нажав кнопку с зависимой фиксацией [Ввод кода страны в Интернете].

[Штат]/[Город]

При необходимости укажите местонахождение, используя до 24 буквенно-цифровых символов.

[Организация]/[Подразделение]

При необходимости укажите название организации, используя до 24 буквенно-цифровых

символов.

[Общее имя]

При необходимости укажите общее имя сертификата длиной до 48 буквенно-цифровых

символов. «Общее имя» часто сокращенно обозначается «CN».

7

Щелкните [OK].

●

Генерирование пары ключей для обмена данными по сети может занять от 10 до 15 минут.

●

После генерирования пара ключей автоматически регистрируется аппаратом.

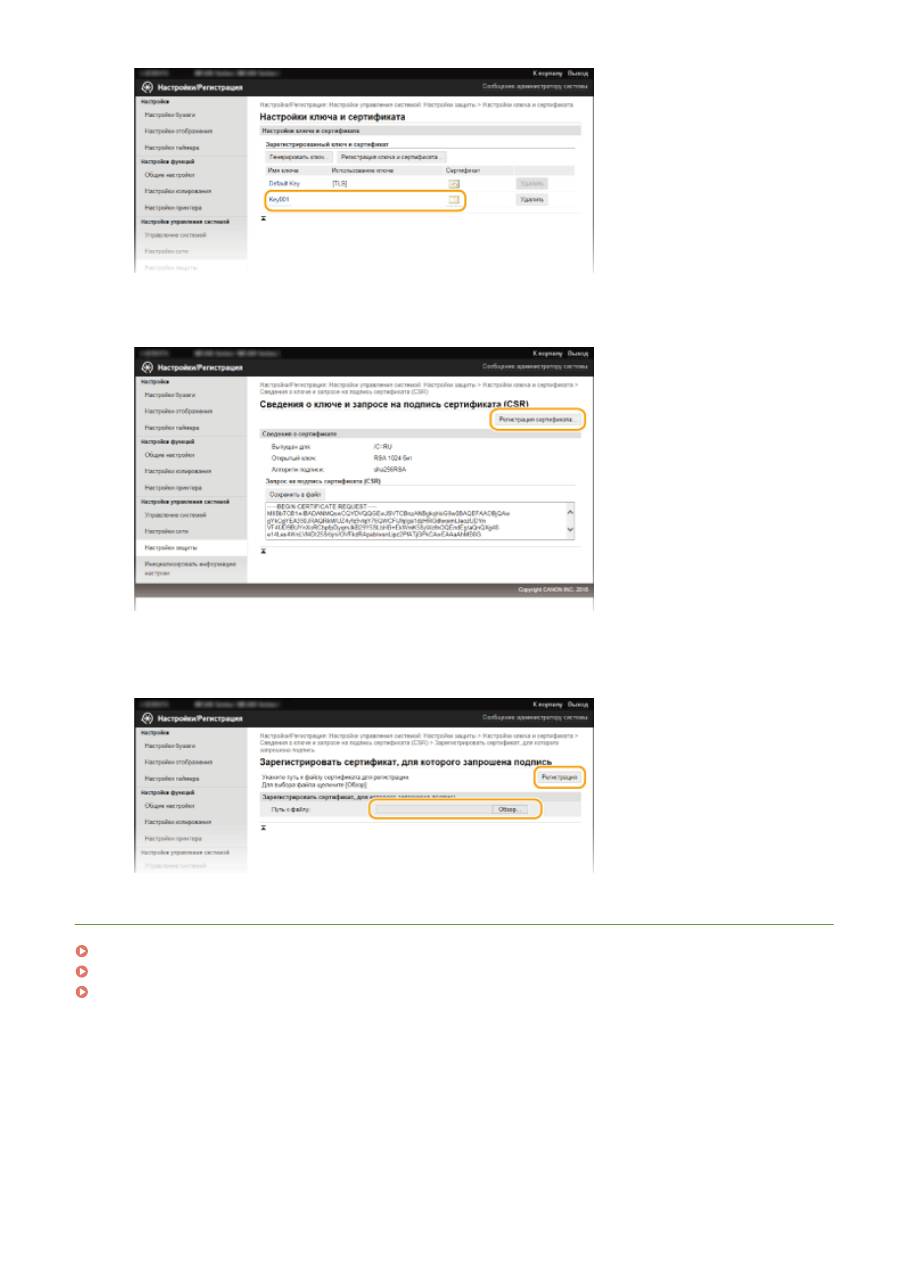

Генерирование ключа и запроса на подпись сертификата (CSR)

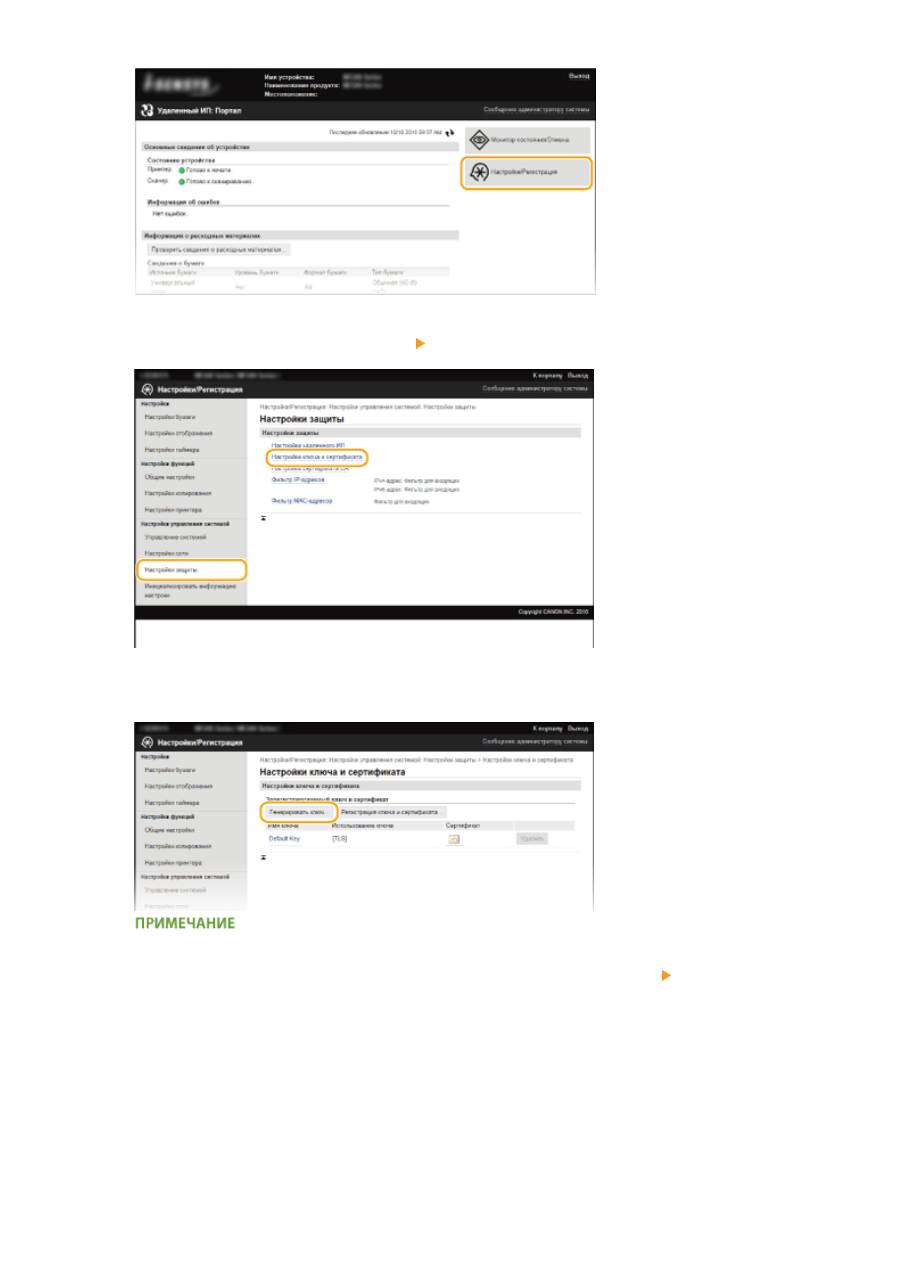

1

Запустите Удаленный ИП и войдите в систему в режиме администратора

системы.

Запуск Удаленного ИП(P. 280)

2

Щелкните [Настройки/Регистрация].

Безопасность

267

3

Щелкните [Настройки защиты] [Настройки ключа и сертификата].

4

Щелкните [Генерировать ключ].

Удаление зарегистрированной пары ключей

●

Щелкните [Удалить] справа от пары ключей, которую необходимо удалить щелкните [OK].

●

Пару ключей невозможно удалить, если ключи в данный момент используются с какой-то целью,

например если под пунктом [Использование ключа] отображается «[TLS]» или «[IEEE 802.1X]». В этом

случае отключите функцию или заменить пару ключей перед их удалением.

5

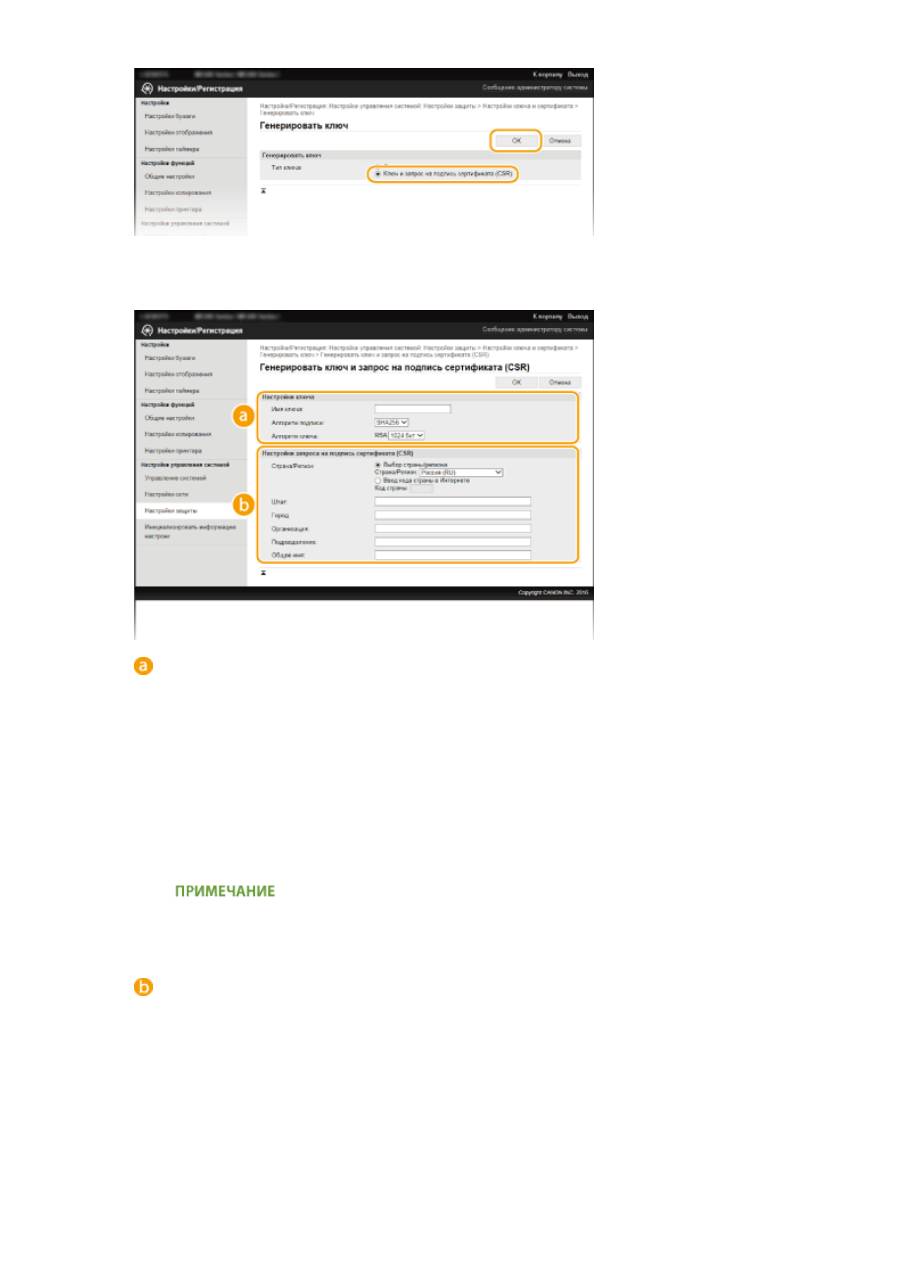

Введите [Ключ и запрос на подпись сертификата (CSR)] и щелкните [OK].

Безопасность

268

6

Задайте параметры для ключа и сертификата.

[Настройки ключа]

[Имя ключа]

В качестве имени пары ключей введите до 24 буквенно-цифровых символов. Указывайте имя,

которое можно легко найти в списке.

[Алгоритм подписи]

Выберите алгоритм подписи из раскрывающегося списка.

[Алгоритм ключа]

RSA используется для создания пары ключей. Выберите длину ключа из раскрывающегося

списка. Чем больше номер длины ключа, тем ниже скорость обмена данными. При этом уровень

безопасности выше.

●

[512 бит] нельзя выбрать для длины ключа, если для параметра [Алгоритм подписи] задано

значение [SHA384] или [SHA512].

[Настройки запроса на подпись сертификата (CSR)]

[Страна/Регион]

Щелкните кнопку с зависимой фиксацией [Выбор страны/региона] и выберите страну/регион из

раскрывающегося списка. Можно также ввести код страны, например US для Соединенных

Штатов, нажав кнопку с зависимой фиксацией [Ввод кода страны в Интернете].

[Штат]/[Город]

При необходимости укажите местонахождение, используя до 24 буквенно-цифровых символов.

[Организация]/[Подразделение]

При необходимости укажите название организации, используя до 24 буквенно-цифровых

символов.

Безопасность

269

[Общее имя]

При необходимости укажите общее имя сертификата длиной до 48 буквенно-цифровых

символов. «Общее имя» часто сокращенно обозначается «CN».

7

Щелкните [OK].

●

Генерирование ключа и запроса на подпись сертификата (CSR) может занять от 10 до 15 минут.

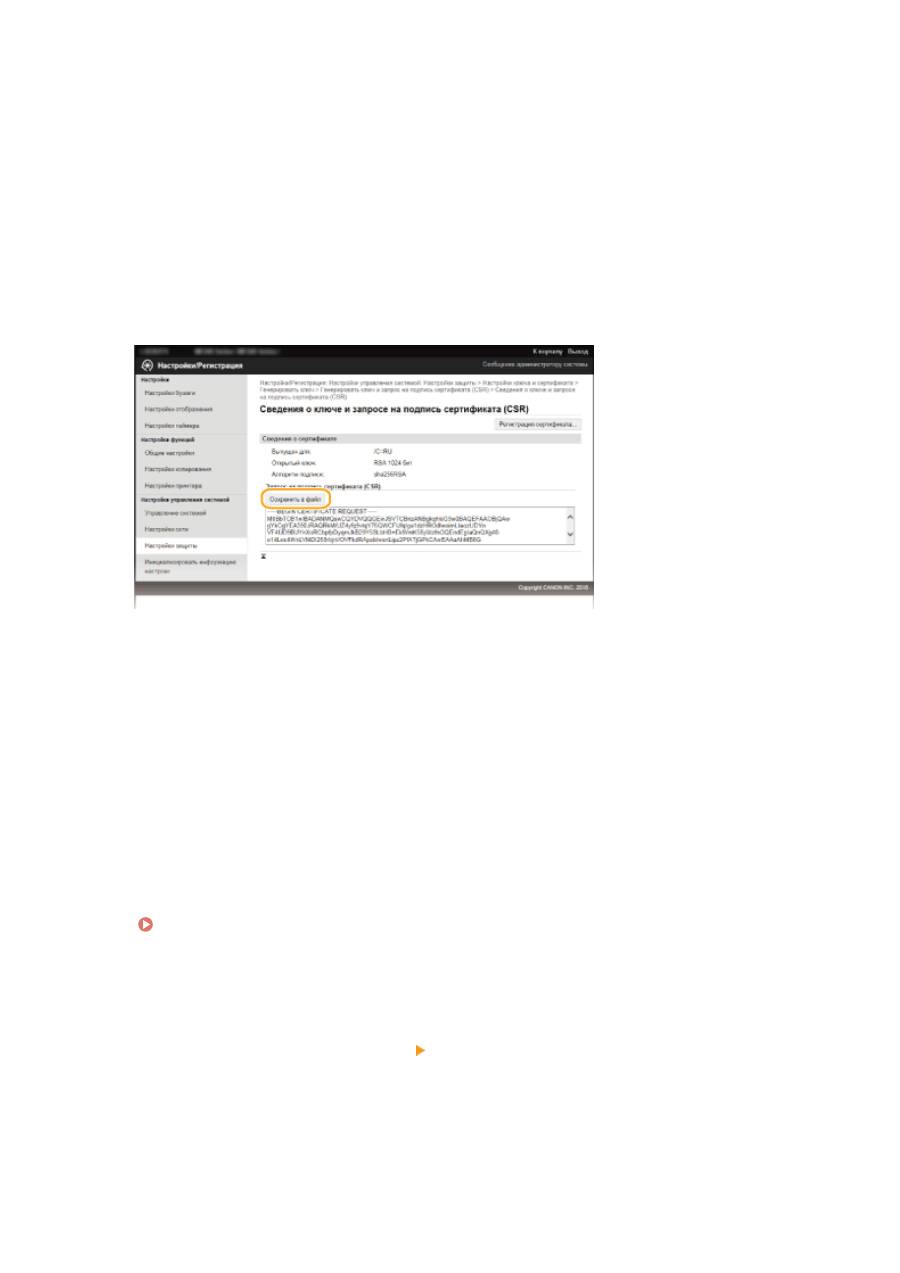

8

Щелкните [Сохранить в файл].

●

Появляется диалоговое окно для хранения файла. Выберите, где хранить файл, и щелкните

[Сохранить].

➠

Файл «Ключ и запрос на подпись сертификата (CSR)» сохраняется на компьютер.

9

Прикрепите сохраненный файл и подайте заявку в центр сертификации.

◼

Регистрация цифрового сертификата, выданного центром сертификации

Пару ключей, созданных посредством запроса на подпись сертификата (CSR), можно использовать только

после регистрации сертификата. Как только центр сертификации выдаст цифровой сертификат,

зарегистрируйте его, выполнив описанную далее процедуру.

1

Запустите Удаленный ИП и войдите в режиме администратора.

Запуск Удаленного ИП(P. 280)

2

Щелкните [Настройки/Регистрация].

3

Щелкните [Настройки защиты] [Настройки ключа и сертификата].

4

Нажмите [Имя ключа] или [Сертификат] для сертификата, подлежащего

регистрации.

Безопасность

270

5

Щелкните [Регистрация сертификата].

6

Щелкните [Обзор], укажите файл для запроса на подпись сертификата, а затем

щелкните [Регистрация].

ССЫЛКИ

Использование пар ключей и цифровых сертификатов, выданных центром сертификации (СА)(P. 272)

Проверка пары ключей и цифровых сертификатов(P. 276)

Включение функции шифрованной связи TLS для Удаленного ИП(P. 255)

Безопасность

271

Использование пар ключей и цифровых

сертификатов, выданных центром сертификации

(СА)

189L-054

Пары ключей и цифровые сертификаты выдаются центром сертификации (CA) для использования на

устройстве. Хранить и регистрировать эти файлы можно, используя Удаленный ИП. Убедитесь, что пара

ключей и сертификат соответствуют требованиям аппарата (

Требования к ключам и

сертификатам(P. 263)

). Можно зарегистрировать до пяти пар ключей (включая предустановленные пары

ключей) и до 67 сертификатов CA (включая 62 предустановленных сертификата).

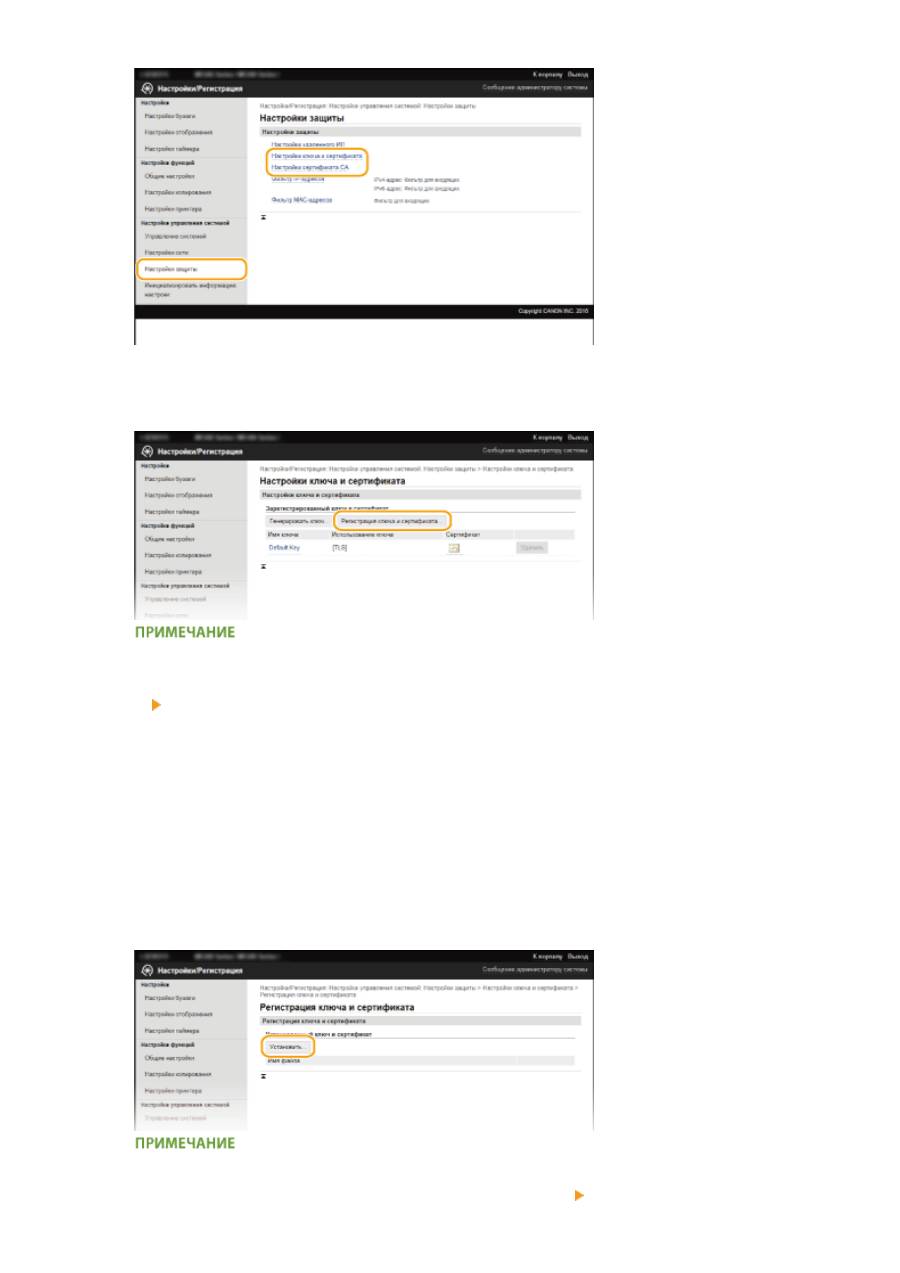

1

Запустите Удаленный ИП и войдите в систему в режиме администратора

системы. Запуск Удаленного ИП(P. 280)

2

Щелкните [Настройки/Регистрация].

3

Щелкните [Настройки защиты] [Настройки ключа и сертификата] или

[Настройки сертификата CA].

●

Нажмите [Настройки ключа и сертификата] для установки пары ключей или [Настройки сертификата

CA] для установки сертификата CA.

Безопасность

272

4

Нажмите [Регистрация ключа и сертификата] или [Регистрация сертификата

CA].

Удаление зарегистрированной пары ключей или сертификата CA

●

Щелкните [Удалить] справа от пары ключей или сертификата CA, которую нужно удалить

щелкните [OK]. Удалить предустановленные сертификаты CA невозможно.

●

Пару ключей невозможно удалить, если ключи в данный момент используются с какой-то целью,

например если под пунктом [Использование ключа] отображается «[TLS]» или «[IEEE 802.1X]». В этом

случае отключите функцию или заменить пару ключей перед их удалением. Предустановленный

сертификат CA удалить невозможно.

Отключение/включение предустановленного сертификата CA

●

Нажмите [Выключить] справа от предустановленного сертификата CA, который нужно отключить.

Для повторного включения сертификата нажмите [Включить] справа от сертификата.

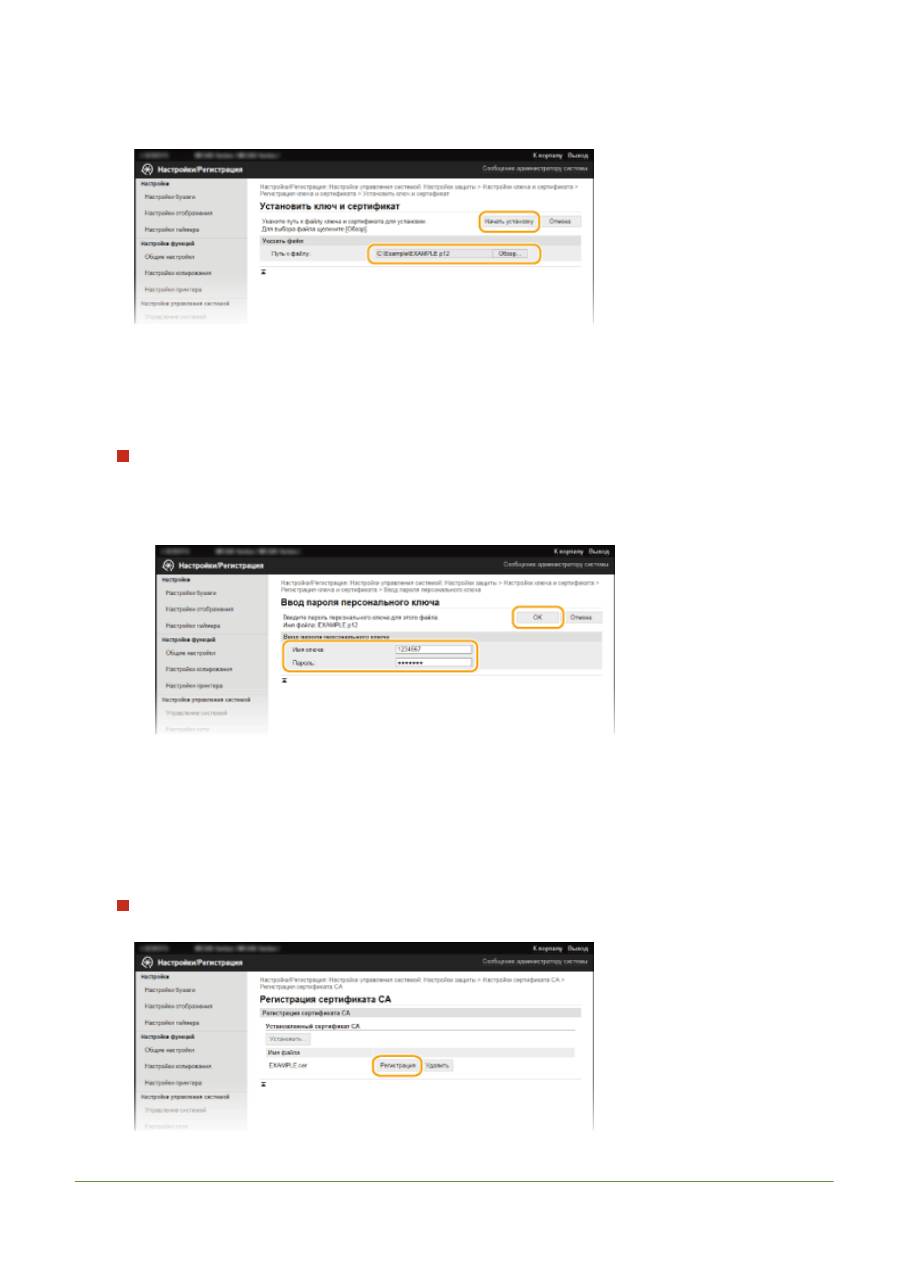

5

Щелкните [Установить].

Удаление пары ключей или файла сертификата CA

●

Щелкните [Удалить] справа от файла, который нужно удалить щелкните [OK].

Безопасность

273

6

Щелкните [Обзор], укажите файл, который нужно установить, и нажмите

[Начать установку].

➠

Пара ключей или сертификат CA устанавливается на аппарат.

7

Зарегистрируйте пару ключей или сертификат CA.

Регистрация пары ключей

1

Щелкните [Регистрация] справа от пары ключей, которую вы хотите зарегистрировать.

2

Введите название пары ключей и пароль, затем нажмите [OK].

[Имя ключа]

В качестве имени пары ключей введите до 24 буквенно-цифровых символов.

[Пароль]

В качестве пароля закрытого ключа, заданного для подлежащего регистрации файла, введите до

24 буквенно-цифровых символов.

Регистрация сертификата CA

Щелкните [Регистрация] справа от сертификата СА, который нужно зарегистрировать.

ССЫЛКИ

Безопасность

274