Canon i-SENSYS MF237w – страница 23

Инструкция к Лазерному МФУ Canon i-SENSYS MF237w

Безопасность

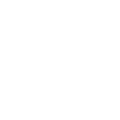

Запрещение отправки факсов с ПК

1840-081

Мо

жно запретить отправку факсов с ПК (передача факсов с компьютера).

Коснитесь элемента <Меню> на экране <Главный>.

1

Коснитесь элемента <Настройки факса>.

2

Выберите <Настройки функции передачи>

<Разрешить передачу с пом.

3

драйвера фак

са>.

● При о

тображении экрана с запросом ввода PIN-кода введите PIN-код с помощью цифровых клавиш, а

затем нажмите <Применить>. Настройка PIN-кода администратора системы(P. 412)

Коснитесь элемента <Выкл.>.

4

<Выкл.>

Отклю

чение отправки факсов с ПК.

<Вкл.>

Вклю

чение отправки факсов с ПК.

ССЫЛКИ

Отправка факсов с компьютера (факсимильная связь с помощью ПК)(P. 172)

Настройка PIN-кода для адресной книги(P. 430)

Ограничение круга адресатов(P. 432)

433

Безопасность

Отключение функции выбора ранее

использованных адресат

ов

1840-082

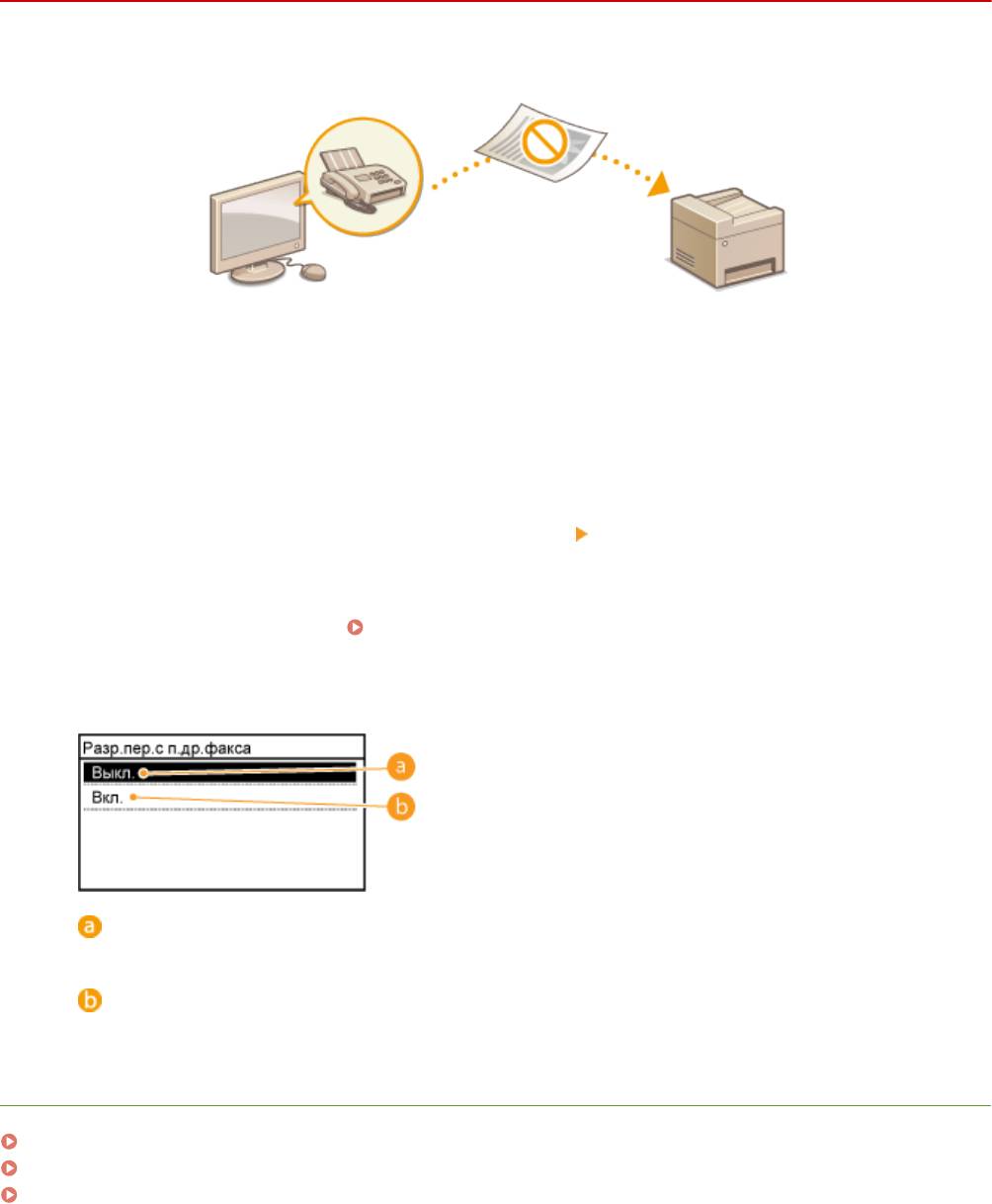

Запрещает указывать адресат

ов из истории передачи. Данное ограничение не позволяет выбирать адресатов

из истории передачи для команд «Отправить факс», «Сканировать и отправить по электронной почте» и

«Сканировать и сохранить в общую папку».

Коснитесь элемента <Меню> на экране <Главный>.

1

Коснитесь элемента <Настройки управления системой>.

2

● При о

тображении экрана с запросом ввода PIN-кода введите PIN-код с помощью цифровых клавиш, а

затем нажмите <Применить>.

Настройка PIN-кода администратора системы(P. 412)

Выберите <Ограничить функцию передачи> <Ограничить повторную

3

о

тправку из журнала>.

Коснитесь элемента <Вкл.>.

4

<Выкл.>

Вклю

чение функции выбора ранее использованных адресатов.

<Вкл.>

Выклю

чение функции выбора ранее использованных адресатов.

ССЫЛКИ

Ограничение круга адресатов(P. 432)

Отключение последовательной передачи(P. 437)

Указание ранее использованных адресатов(P. 134)

Указание ранее использованных адресатов(P. 290)

434

Безопасность

Проверка адресата перед отправкой документов

1840-083

Повт

орный ввод номера факса поможет избежать ошибок ввода и снизить риск отправки факса на

неправильный номер. При пересылке важных документов воспользуйтесь возможностями, описанными в

данном разделе.

Отображение экрана для подтверждения номера факса(P. 435)

Отображение адресатов в адресной книге(P. 435)

Отображение экрана для подтверждения номера факса

Аппарат можно настроить так, чтобы при использовании цифровых клавиш пользователям приходилось

вводить номер факса дважды. Это поможет избежать ошибок ввода и снизить риск отправки факса на

неправильный номер.

Коснитесь элемента <Меню> на экране <Главный>.

1

Коснитесь элемента <Настройки факса>.

2

Выберите <Настройки функции передачи>

<Подтвердить введенный номер

3

фак

са>.

● При о

тображении экрана с запросом ввода PIN-кода введите PIN-код с помощью цифровых клавиш, а

затем нажмите <Применить>.

Настройка PIN-кода администратора системы(P. 412)

Коснитесь элемента <Вкл.>.

4

<Выкл.>

Экран подтвер

ждения номера факса не отображается.

<Вкл.>

Экран для подтвер

ждения номера факса отображается.

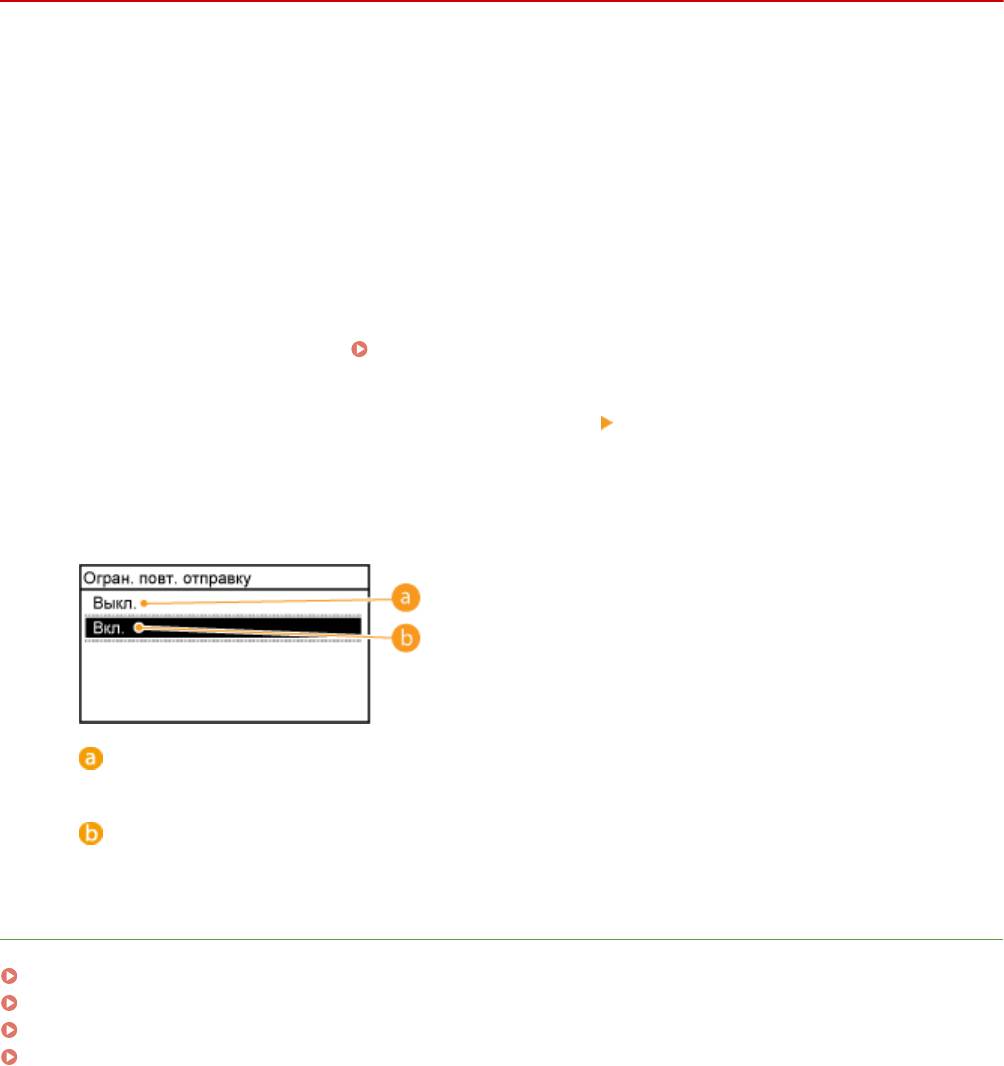

Отображение адресатов в адресной книге

При указании адресата с помощью кнопок быстрог

о набора и номеров кодированного набора необходимо

запомнить, под каким номером кодированного набора зарегистрирован тот или иной адресат (группа

адресатов). В противном случае документы могут попасть не в те руки. Избежать отправки данных

неправильному адресату можно, настроив на аппарате функцию отображения сведений о кнопки быстрого

набора или номере кодированного набора при выборе адресата до отправки документов.

435

Безопасность

Коснитесь элемента <Меню> на экране <Главный>.

1

Коснитесь элемента <Настройки управления системой>.

2

● При о

тображении экрана с запросом ввода PIN-кода введите PIN-код с помощью цифровых клавиш, а

затем нажмите <Применить>.

Настройка PIN-кода администратора системы(P. 412)

Выберите <Ограничить функцию передачи> <Однокн./подтвержд. передачи

3

к

од. набора>.

Коснитесь элемента <Вкл.>.

4

<Выкл.>

Детали выбранной/зарегистрированной кнопки быстрог

о набора или номера кодированного

набора не отображаются.

<Вкл.>

Детали выбранной/зарегистрированной кнопки быстрог

о набора или номера кодированного

набора отображаются.

ССЫЛКИ

Регистрация адресатов(P. 183)

Выбор из адресной книги(P. 125)

Выбор из адресной книги(P. 281)

Регистрация адресной книги с помощью Удаленного ИП(P. 484)

436

Безопасность

Отключение последовательной передачи

1840-084

Последоват

ельная передача — это функция, позволяющая отправлять факсы нескольким адресатам подряд.

При желании эту функцию можно отключить.

Коснитесь элемента <Меню> на экране <Главный>.

1

Коснитесь элемента <Настройки факса>.

2

Выберите <Настройки функции передачи>

<Ограничить последовательную

3

передачу>.

● При отображении экрана с запросом ввода PIN-кода введите PIN-код с помощью цифровых клавиш, а

затем нажмите <Применить>. Настройка PIN-кода администратора системы(P. 412)

Выберите <Подтверждение последовательной передачи> или <Отклонение

4

последоват

ельной передачи>.

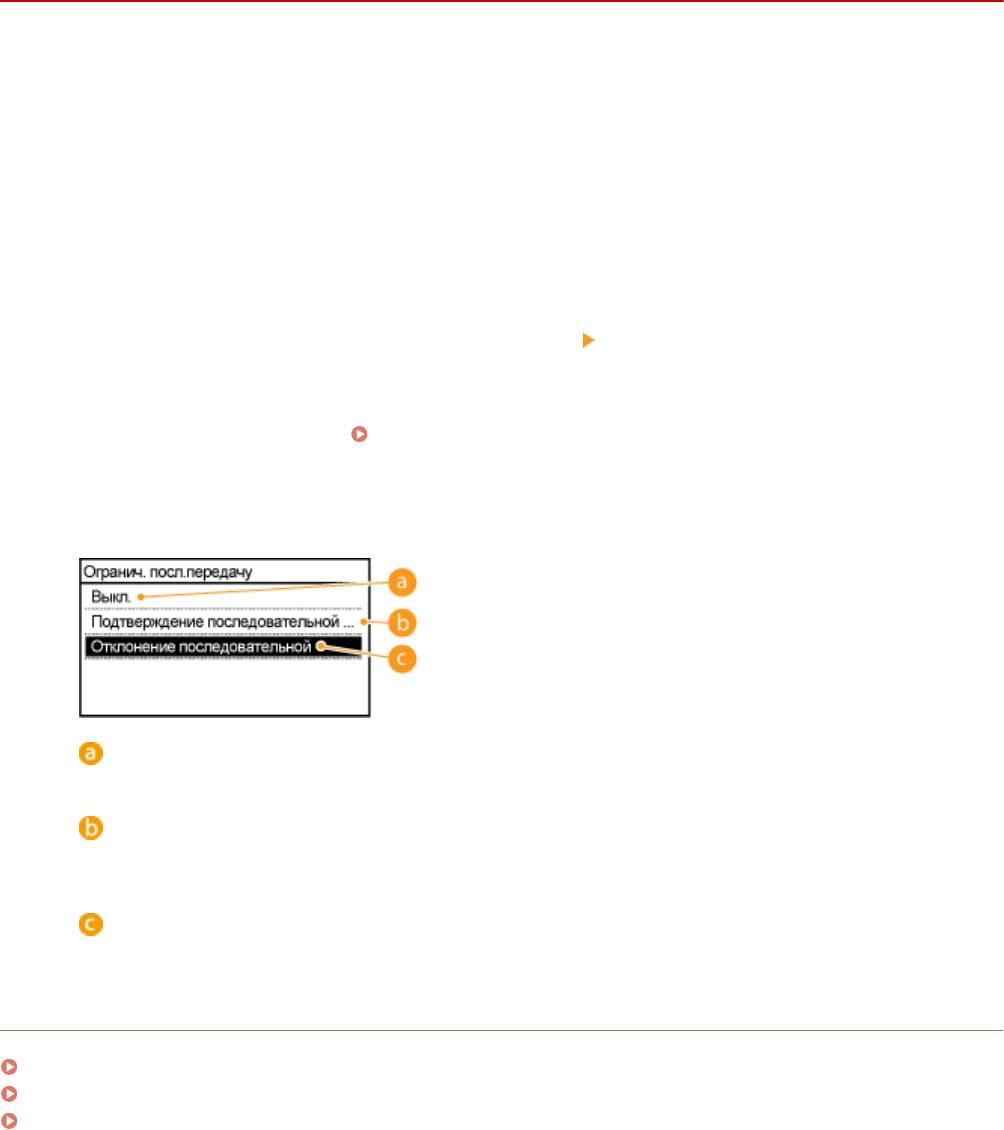

<Выкл.>

Вклю

чение функции последовательной передачи.

<Подтвер

ждение последовательной передачи>

Отображение экрана подтверждения при отправке факса нескольким получателям методом

последовательной передачи.

<Отклонение последоват

ельной передачи>

Выключение функции последовательной передачи.

ССЫЛКИ

Ограничение круга адресатов(P. 432)

Отключение функции выбора ранее использованных адресатов(P. 434)

Одновременная отправка факсов нескольким адресатам (последовательная передача)(P. 152)

437

Безопасность

Отключение связи по протоколу HTTP

1840-085

HT

TP используется для установки соединения по сети, например в случае работы с аппаратом через

Удаленный ИП. При использовании USB-соединения вместо соединения HTTP можно отключить HTTP, чтобы

заблокировать злоумышленникам доступ к аппарату через неиспользующийся порт HTTP.

Отключение протокола HTTP приведет к отключению функциональных возможностей сети, таких как

У

даленный ИП, печать WSD и печать с помощью сервиса Виртуальный принтер Google.

Коснитесь элемента <Меню> на экране <Главный>.

1

Коснитесь элемента <Настройки сети>.

2

● При о

тображении экрана с запросом ввода PIN-кода введите PIN-код с помощью цифровых клавиш, а

затем нажмите <Применить>.

Настройка PIN-кода администратора системы(P. 412)

Выберите <Настройки TCP/IP> <Использовать HTTP>.

3

Коснитесь элемента <Выкл.>.

4

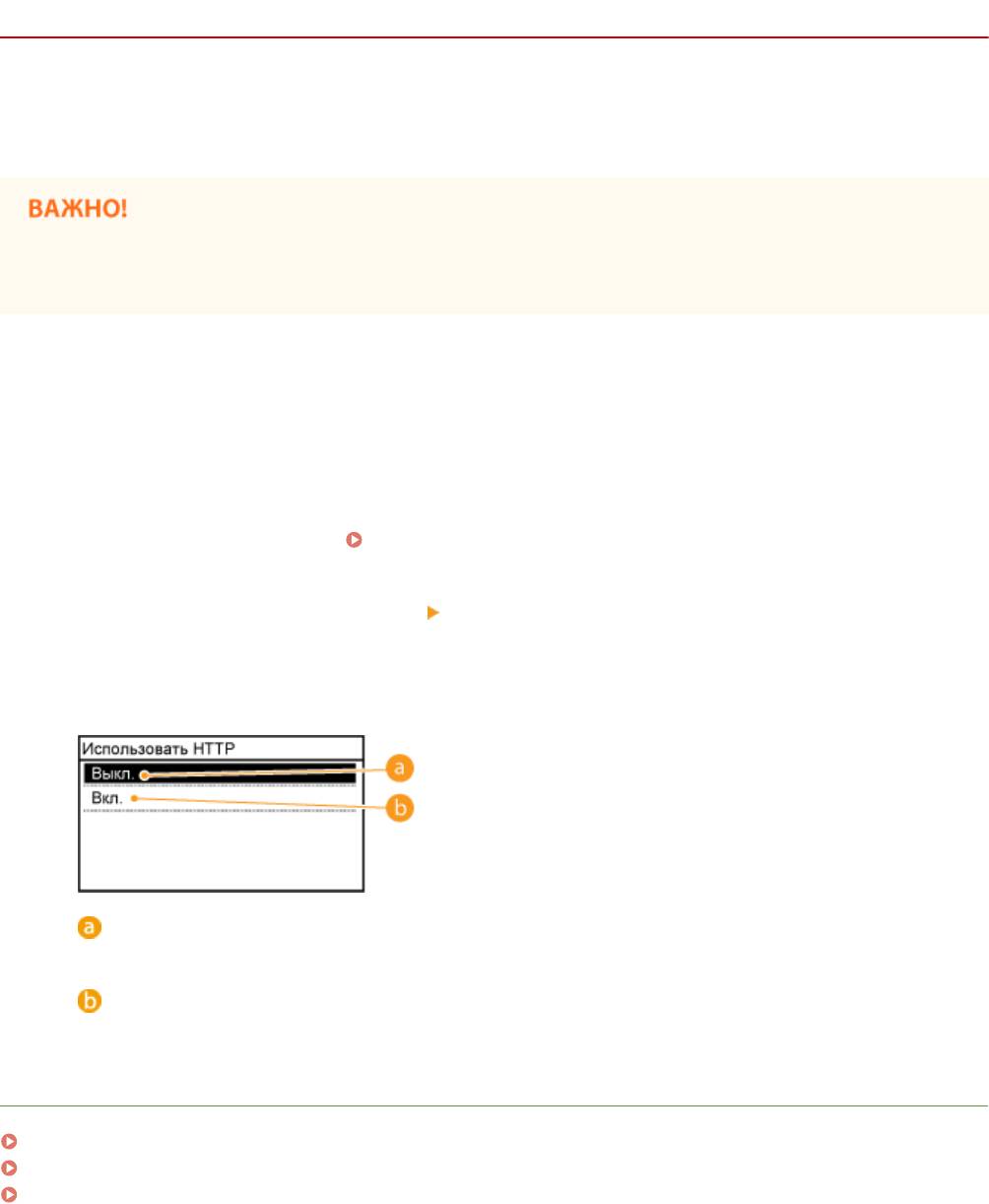

<Выкл.>

Отклю

чение соединения HTTP.

<Вкл.>

Вклю

чение соединения HTTP.

ССЫЛКИ

Использование Удаленного ИП (P. 466)

Изменение номеров портов (P. 424)

Настройка протоколов печати и функций WSD(P. 359)

438

Безопасность

Отключение Удаленного ИП

1840-086

У

даленный ИП полезен для настройки аппарата с помощью веб-браузера на компьютере. Для использования

Удаленного ИП необходимо подключить аппарат к компьютеру посредством сети. Если нет необходимости в

работе удаленного ИП, его можно отключить, снизив тем самым риск удаленного сетевого управления

аппаратом злоумышленниками.

Коснитесь элемента <Меню> на экране <Главный>.

1

Коснитесь элемента <Настройки управления системой>.

2

● При о

тображении экрана с запросом ввода PIN-кода введите PIN-код с помощью цифровых клавиш, а

затем нажмите <Применить>.

Настройка PIN-кода администратора системы(P. 412)

Выберите <Настройки удаленного ИП> <Использовать удаленный ИП>.

3

Коснитесь элемента <Выкл.>.

4

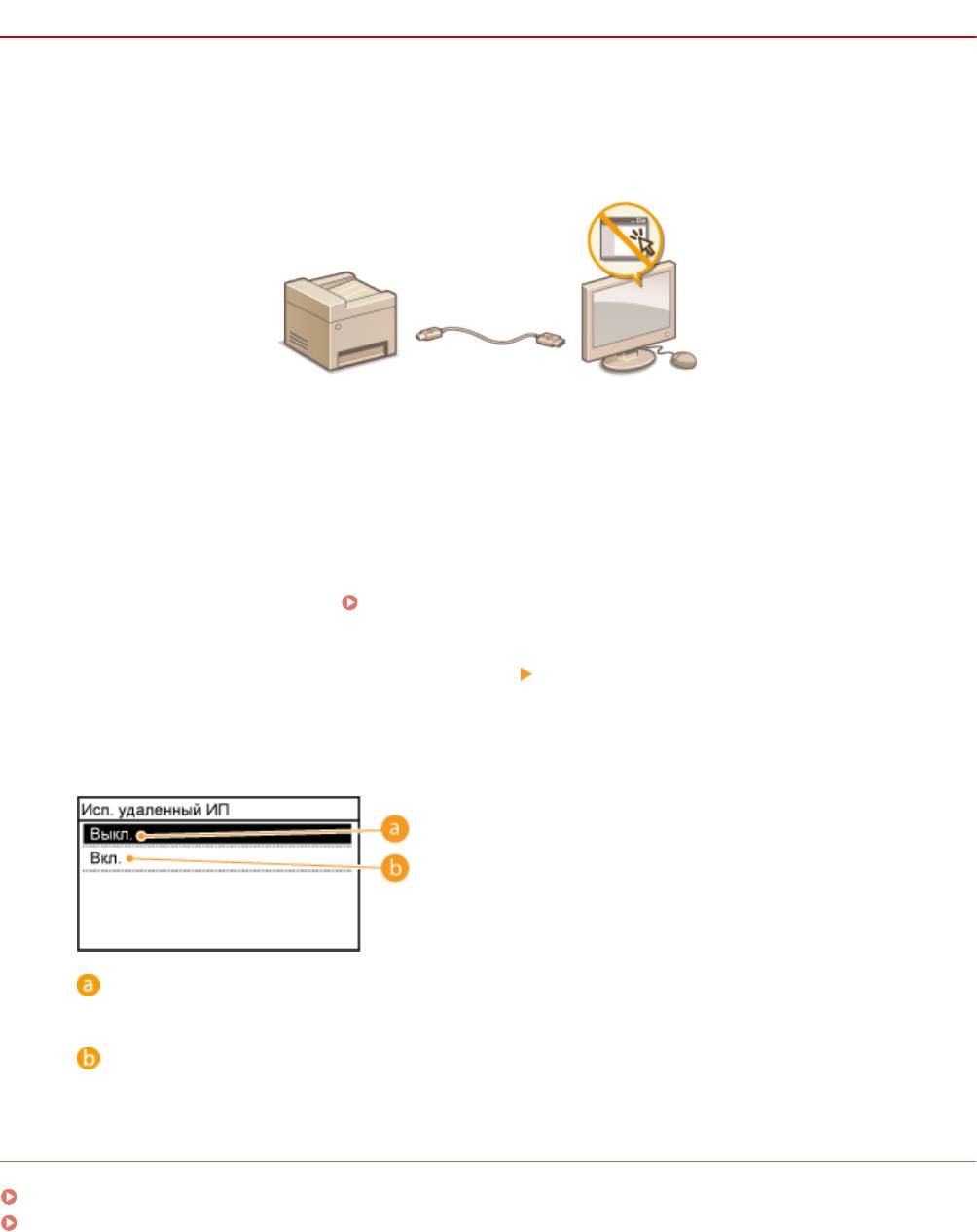

<Выкл.>

Отклю

чение Удаленного ИП.

<Вкл.>

Вклю

чение Удаленного ИП.

ССЫЛКИ

Использование Удаленного ИП (P. 466)

Отключение связи по протоколу HTTP (P. 438)

439

Безопасность

Реализация функций надежной защиты

1840-087

Авт

оризованные пользователи могут понести неожиданные потери в следствие хакерских атак в виде анализа

трафика, перехвата сигналов и злонамеренного изменения данных, передающихся по сети. Устройство

поддерживает следующие функции, способствующие повышению уровня безопасности и

конфиденциальности, с целью защиты ценной информации от атак злоумышленников.

Шифрованная связь TLS

TLS представляет собой протокол шифрования данных, отправляемых по сети, и часто используется для

передачи данных посредством веб-браузера или по

чтового приложения. TLS включает режим

безопасной передачи данных по сети во время доступа к аппарату с компьютера через Удаленный ИП.

Включение функции шифрованной связи TLS для Удаленного ИП(P. 441)

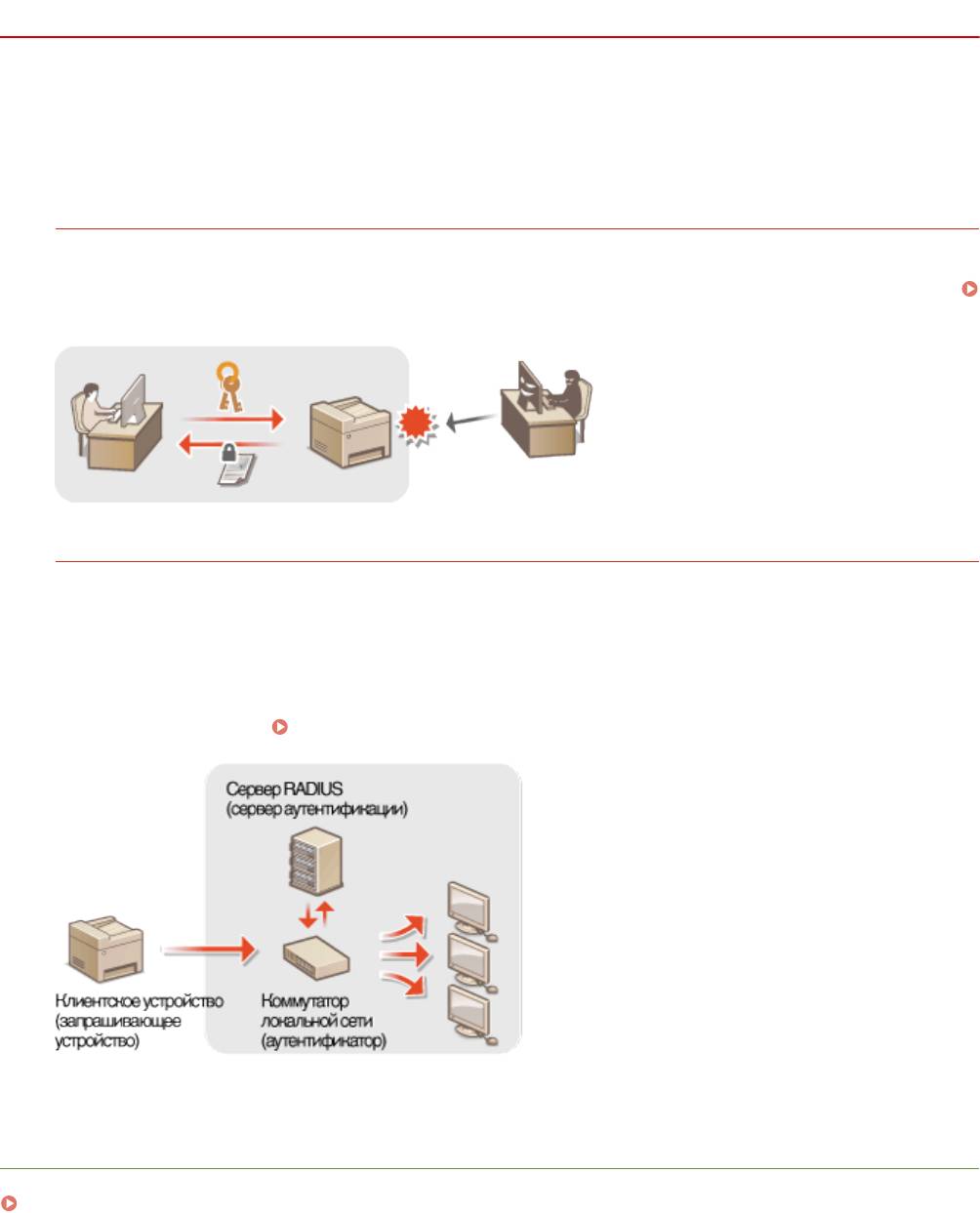

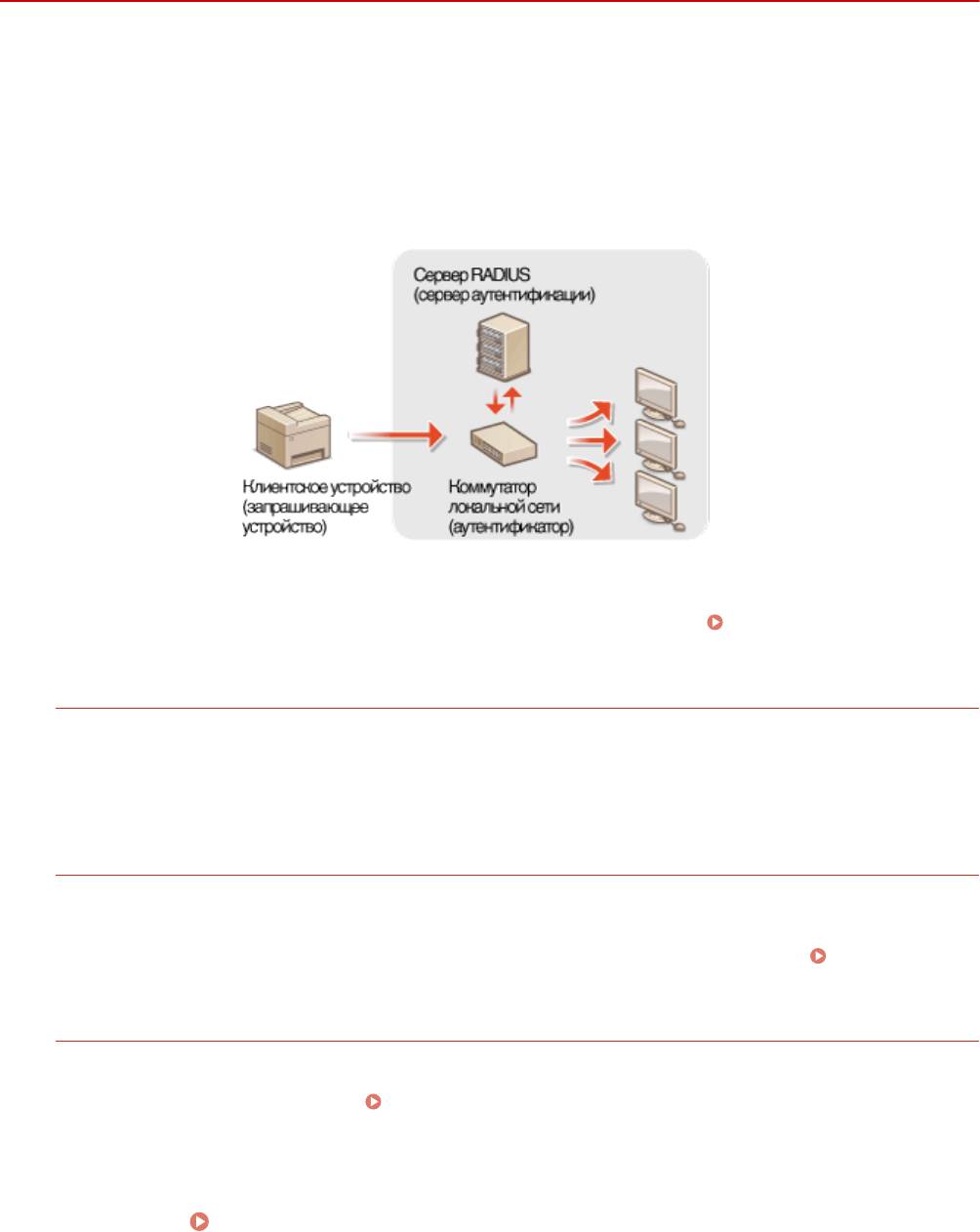

Аутентификация IEEE 802.1X

Стандарт IEEE 802.1X блокирует любые попытки неавторизованного доступа к сети посредством

управления совокупными данными аут

ентификации пользователей этой сети. При подключении к сети

стандарта 802.1X устройство должно пройти аутентификацию пользователя для подтверждения того, что

подключение установлено авторизованным пользователем. Данные аутентификации передаются на

сервер RADIUS для проверки. В зависимости от результатов этой проверки устройство может или не

может быть подключено к сети. Если аутентификация не пройдена, коммутатор сети ЛВС (или точки

доступа) блокирует доступ внешнего устройства к сети. Аппарат подключается к сети 802.1X в качестве

клиентского устройства.

Настройка аутентификации IEEE 802.1X(P. 445)

ССЫЛКИ

Настройка параметров для пар ключей и цифровых сертификатов(P. 450)

440

Безопасность

Включение функции шифрованной связи TLS для

У

даленного ИП

1840-088

Мо

жно выполнять шифрование для обмена данными между аппаратом и веб-браузером на компьютере,

используя протокол TLS (безопасность транспортного уровня). Протокол TLS — это механизм шифрования

данных, отправляемых и получаемых по сети. TLS должен активироваться при использовании Удаленного ИП

или задании настроек для проверки подлинности IEEE 802.1X (TTLS/PEAP) или SNMPv3. Необходимо задать пару

ключей и включить функцию TLS, чтобы использовать TLS для Удаленного ИП. Перед включением TLS

необходимо сгенерировать или установить пару ключей (

Настройка параметров для пар ключей и

цифровых сер

тификатов(P. 450) ).

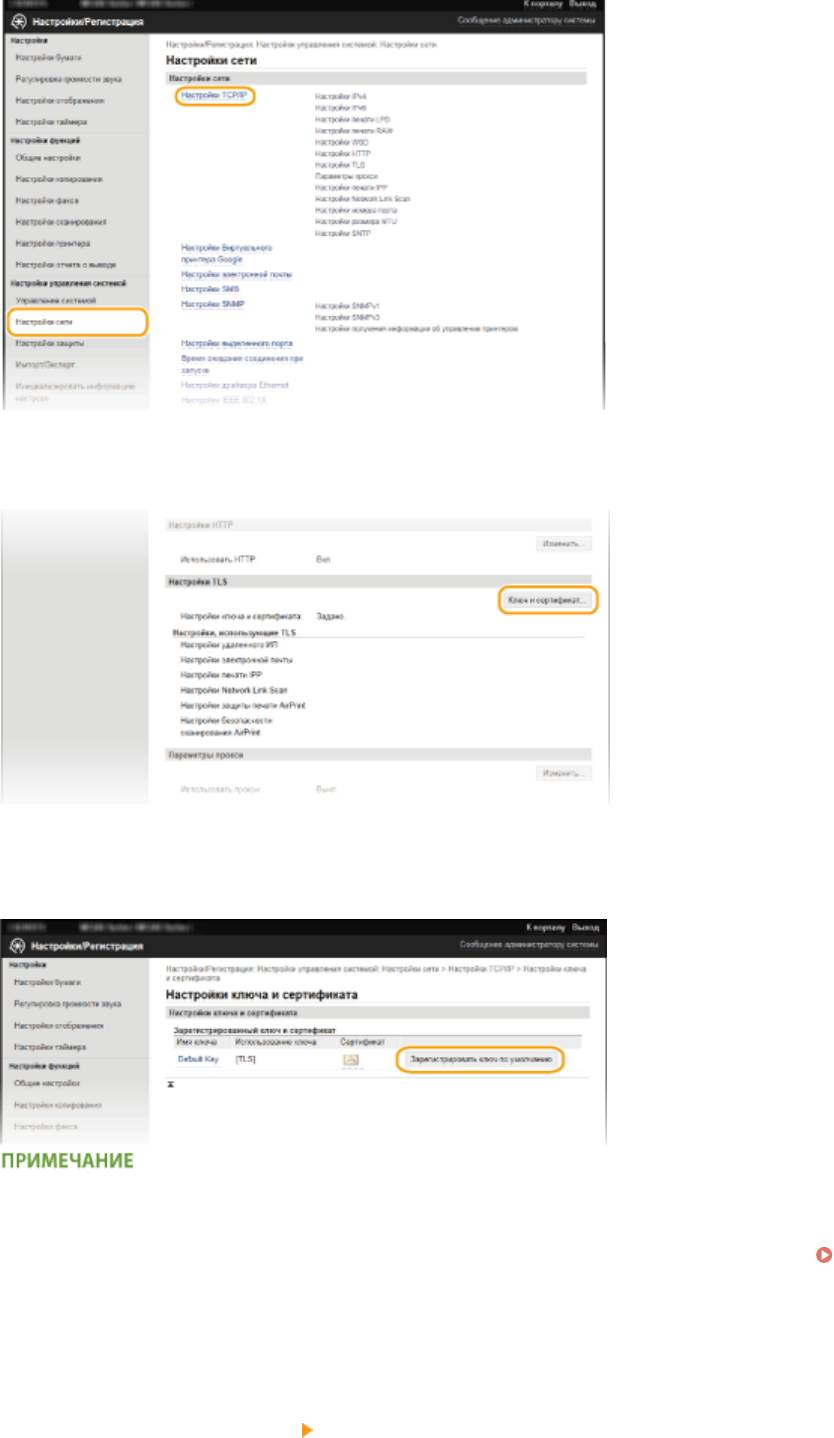

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

сист

емы.

Запуск Удаленного ИП(P. 467)

Нажмите [Настройки/Регистрация].

2

Нажмите [Настройки сети] [Настройки TCP/IP].

3

441

Безопасность

Щелкните [Ключ и сертификат] в [Настройки TLS].

4

Щелкните [Зарегистрировать ключ по умолчанию] справа от пары ключей,

5

к

оторую нужно использовать.

Просмотр сведений о сертификате

● Мо

жно проверить информацию о сертификате или подтвердить сертификат, щелкнув

соответствующую текстовую ссылку под [Имя ключа] или нажав значок сертификата.

Проверка

пары клю

чей и цифровых сертификатов(P. 463)

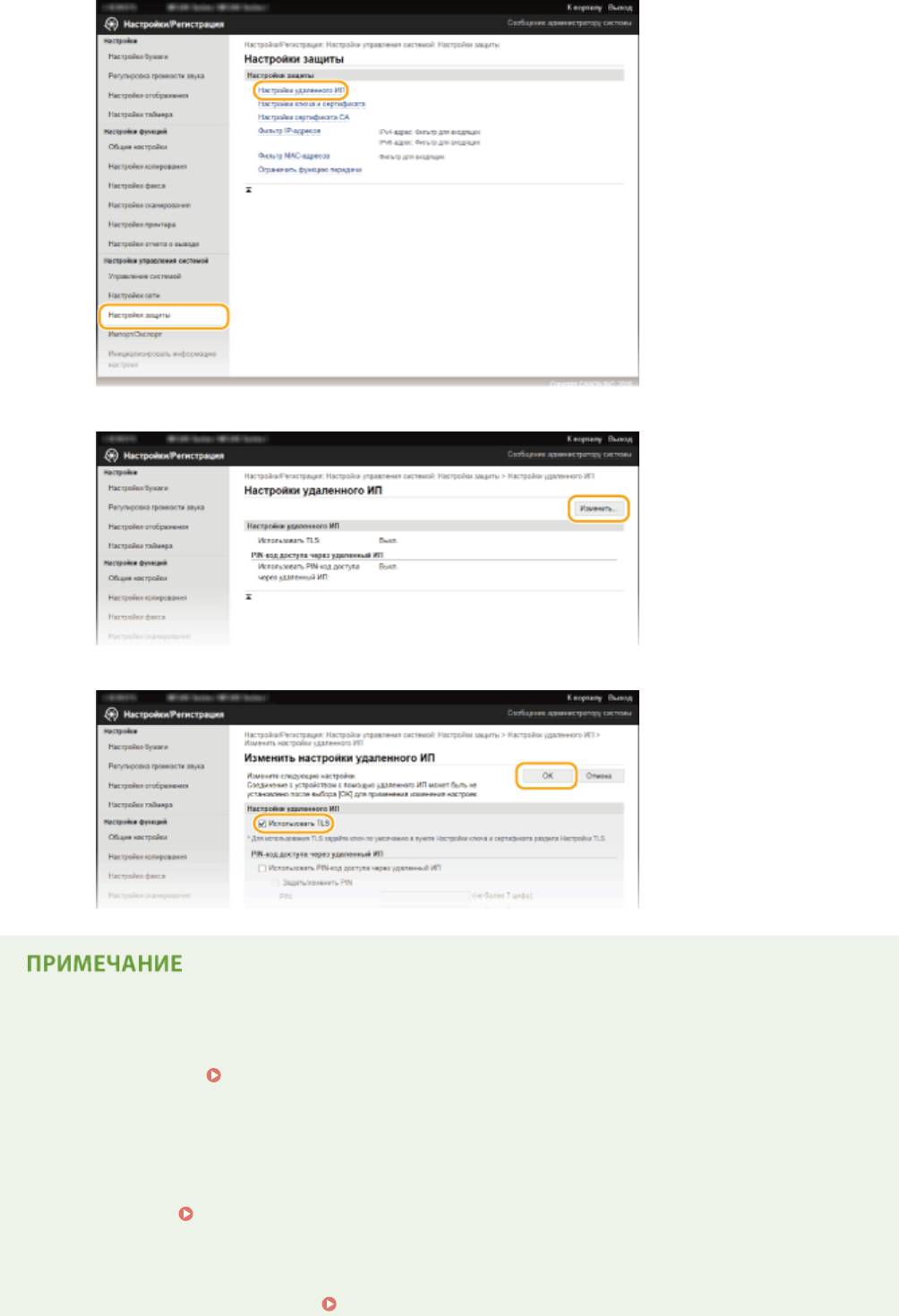

Включите TLS для Удаленного ИП.

6

1

Нажмите [Настройки защиты]

[Настройки удаленного ИП].

442

Безопасность

2

Нажмите [Изменить].

3

Установите флажок [Использовать TLS] и щелкните [OK].

Использование панели управления

● Мо

жно также включить или отключить функцию зашифрованного обмена данными TLS в <Меню> на

экране <Главный>.

Использовать TLS(P. 552)

Запуск У

даленного ИП с протоколом TLS

● Если попытаться запустить Удаленный ИП при включенном протоколе TLS, может быть показано

предупреждение системы безопасности о сертификате безопасности. В этом случае проверьте

правильность URL-адреса, введенного в поле адреса, а затем переходите к открытию экрана

Удаленный ИП.

Запуск Удаленного ИП(P. 467)

Вклю

чение TLS для отправки электронной почты (MF249dw/MF247dw)

● Если сервер SMTP и сервер POP3 поддерживают протокол TLS, доступна возможность включить TLS

для связи с данными серверами (

Настройка параметров связи по электронной почте(P. 377) ).

443

Безопасность

Для получения дополнительных сведений о настройках серверов SMTP и POP3 обратитесь к

поставщику инт

ернет-услуг или администратору сети.

ССЫЛКИ

Создание пар ключей(P. 452)

Использование пар ключей и цифровых сертификатов, выданных центром сертификации (СА)(P. 459)

Настройка аутентификации IEEE 802.1X(P. 445)

Мониторинг и контроль аппарата с помощью SNMP(P. 401)

444

Безопасность

Настройка аутентификации IEEE 802.1X

1840-089

Аппарат подклю

чается к сети 802.1X в качестве клиентского устройства. Типичная сеть 802.1X включает сервер

RADIUS (сервер аутентификации), коммутатор LAN (аутентификатор) и клиентские устройства с

аутентификационным ПО (запрашивающие устройства). При подключении к сети стандарта 802.1X устройство

должно пройти аутентификацию пользователя для подтверждения того, что подключение установлено

авторизованным пользователем. Данные аутентификации передаются на сервер RADIUS для проверки. В

зависимости от результатов этой проверки устройство может или не может быть подключено к сети. Если

аутентификация не пройдена, коммутатор сети ЛВС (или точки доступа) блокирует доступ внешнего устройства

к сети.

Выберите метод аутентификации из предложенных ниже. При необходимости установите или зарегистрируйте

пар

у ключей или сертификат CA перед настройкой аутентификации IEEE 802.1X (

Использование пар

клю

чей и цифровых сертификатов, выданных центром сертификации (СА)(P. 459) ).

TLS

Аппарат и сервер аутентификации аутентифицируют друг друга, проверяя свои сертификаты. Пара

клю

чей выдается центром сертификации (CA) и требуется для аутентификации клиента (при

аутентификации аппарата). Для аутентификации сервера в дополнение к сертификату CA,

предустановленному на аппарате, может использоваться сертификат CA, установленный через

Удаленный ИП.

TTLS

Этот метод аутентификации использует имя и пароль пользователя для аутентификации клиента и

сер

тификат CA для аутентификации сервера. В качестве внутреннего протокола можно выбрать

MSCHAPv2 или PAP. TTLS может использоваться одновременно с протоколом PEAP. Включите TLS для

Удаленного ИП, прежде чем выполнить настройку данного способа аутентификации (

Включение

ф

ункции шифрованной связи TLS для Удаленного ИП(P. 441) ).

PEAP

Необходимые параметры практически совпадают с параметрами для TTLS. В качестве внутреннего

про

токола используется MS-CHAPv2. Включите TLS для Удаленного ИП, прежде чем выполнить настройку

данного способа аутентификации (

Включение функции шифрованной связи TLS для Удаленного

ИП(P

. 441) ).

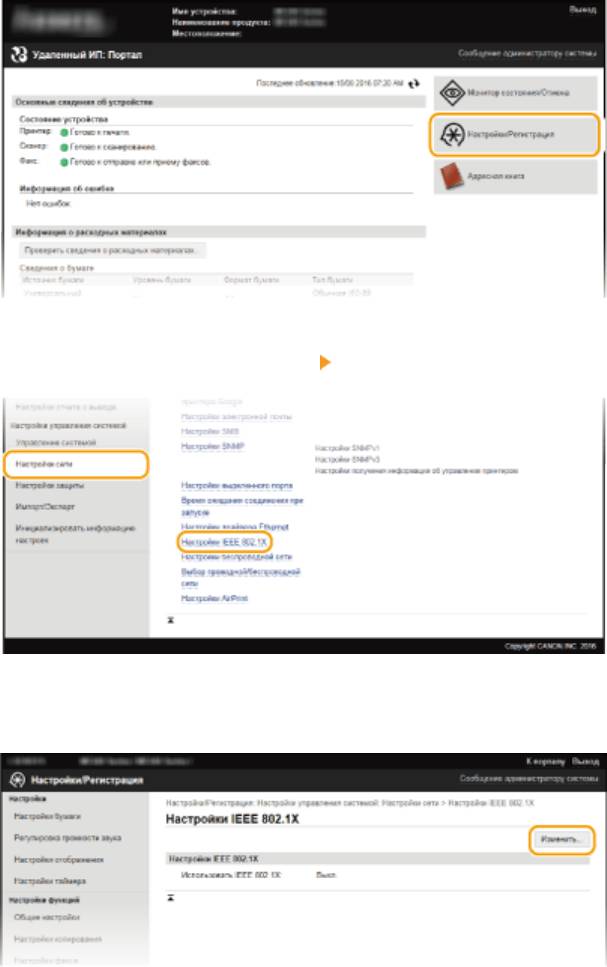

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

сист

емы.

Запуск Удаленного ИП(P. 467)

Нажмите [Настройки/Регистрация].

2

445

Безопасность

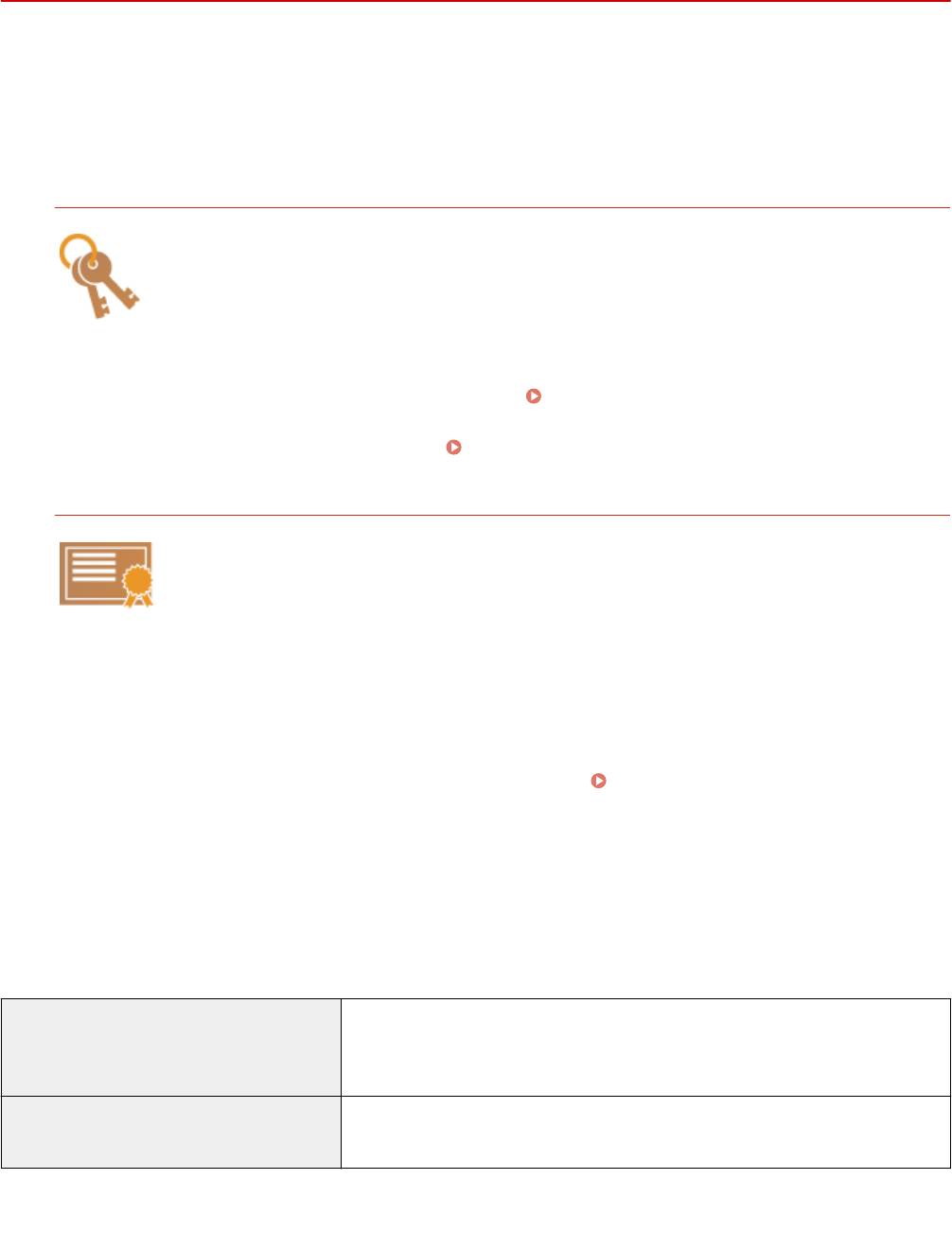

Нажмите [Настройки сети]

[Настройки IEEE 802.1X].

3

Нажмите [Изменить].

4

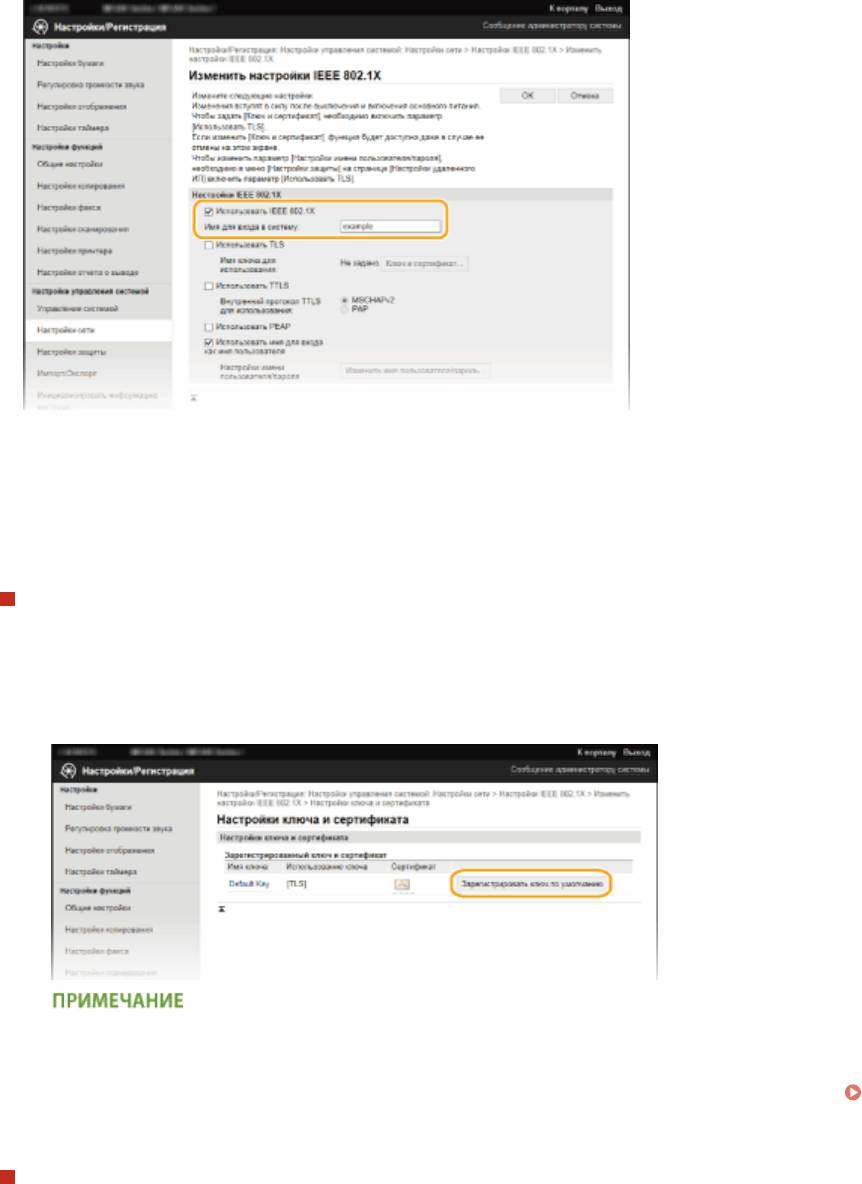

Установите флажок [Использовать IEEE 802.1X], введите имя пользователя в

5

т

екстовое поле [Имя для входа в систему] для входа в систему и задайте

необходимые параметры.

446

Безопасность

[Использовать IEEE 802.1X]

У

становите этот флажок для включения аутентификации IEEE 802.1X.

[Имя для входа в систему]

Введите имя (идентификатор EAP) длиной до 24 буквенно-цифровых символов, использующееся для

идентификации пользователя.

Настройка TLS

1

Установите флажок [Использовать TLS] и щелкните [Ключ и сертификат].

2

Щелкните [Зарегистрировать ключ по умолчанию] справа от пары ключей, которую нужно

использовать для аут

ентификации клиента.

Просмотр информации о паре ключей или сертификате

● Мо

жно проверить информацию о сертификате или подтвердить сертификат, щелкнув

соответствующую текстовую ссылку под [Имя ключа] или нажав значок сертификата.

Проверка пары ключей и цифровых сертификатов(P. 463)

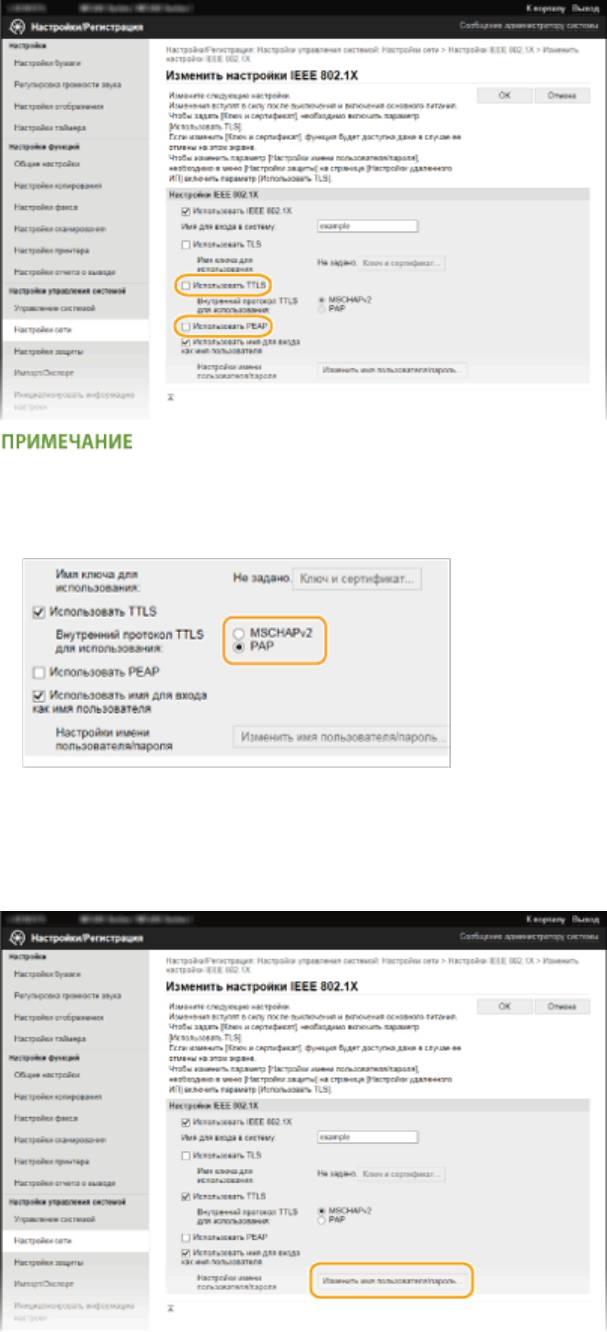

Настройка TTLS/PEAP

1

Установите флажок [Использовать TTLS] или [Использовать PEAP].

447

Безопасность

Внутренний протокол для TTLS

● Мо

жно выбрать на MSCHAPv2 или PAP. Для использования PAP нажмите кнопку с зависимой

фиксацией [PAP].

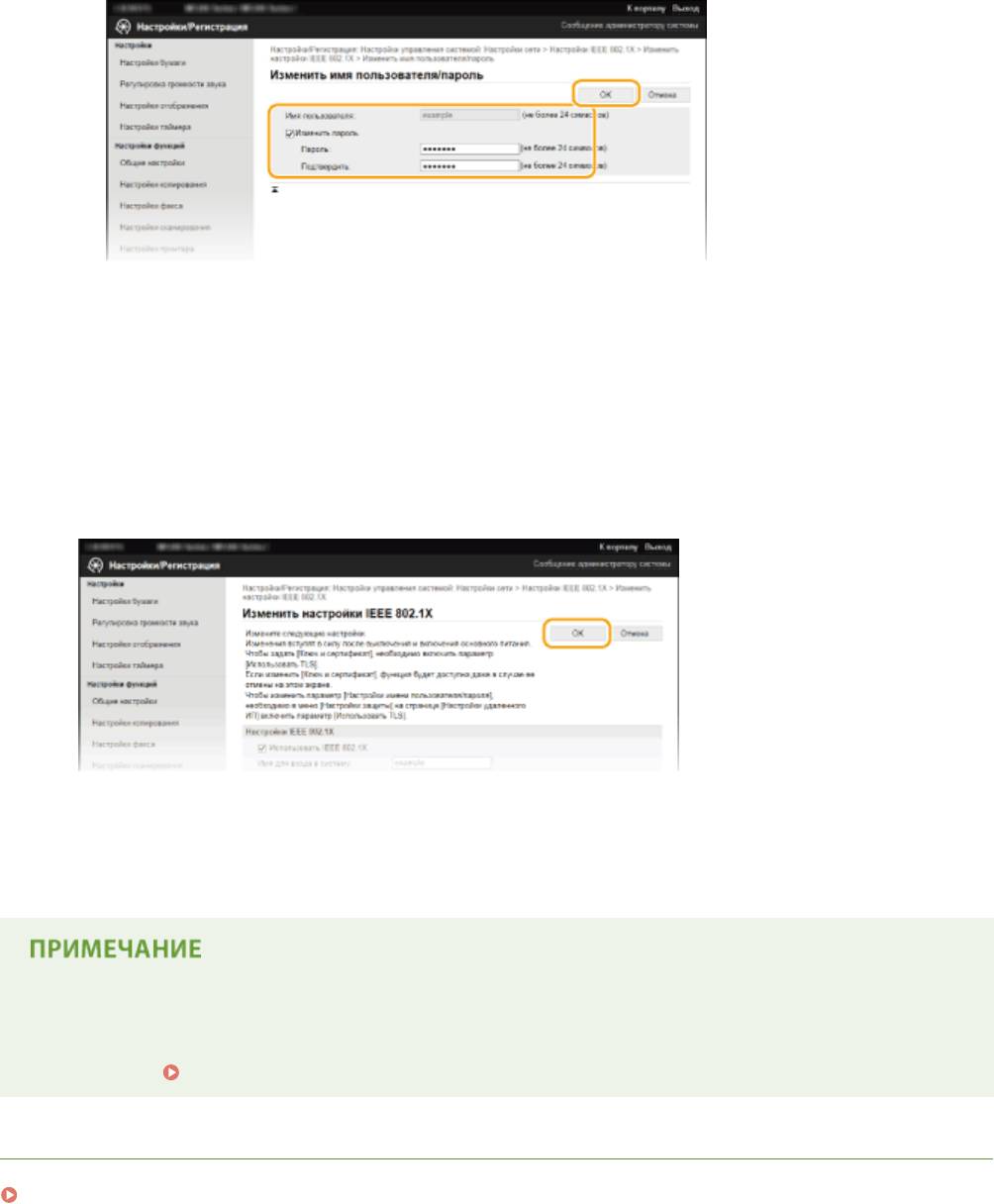

2

Нажмите [Изменить имя пользователя/пароль].

● Чт

обы задать имя пользователя, не совпадающее с именем, используемым для входа в систему,

снимите флажок [Использовать имя для входа как имя пользователя]. Отметьте галочкой, если

хотите использовать данное регистрационное имя в качестве имени пользователя.

3

Задайте имя пользователя/пароль и щелкните [OK].

448

Безопасность

[Имя пользователя]

Введит

е имя пользователя (не более 24 буквенно-числовых символов).

[Изменить пароль]

Чтобы задать или изменить пароль, установите флажок и введите новый пароль длиной до 24

буквенно-цифровых символов в обоих текстовых полях: [Пароль] и [Подтвердить].

Нажмите [OK].

6

Перезапустите аппарат.

7

● Выклю

чите аппарат и подождите как минимум 10 секунд, прежде чем включить его снова.

Использование панели управления

● Мо

жно также включить или отключить функцию аутентификации IEEE 802.1X в <Меню> на экране

<Главный>.

Настройки IEEE 802.1X(P. 500)

ССЫЛКИ

Настройка параметров для пар ключей и цифровых сертификатов(P. 450)

449

Безопасность

Настройка параметров для пар ключей и цифровых

сер

тификатов

1840-08A

Для шифрования данных, пересылаемых у

даленному устройству необходимо заранее переслать ключ

шифрования по незащищенному каналу сети. Эту проблему можно решить с помощью шифрования с общим

ключом. Шифрование с общим ключом обеспечивает безопасный обмен данными с помощью защиты важной

информации от хакерских атак в виде анализа трафика, перехвата сигналов и злонамеренного изменения

данных, передающихся по сети.

Пара ключей

Пара ключей состоит из открытого ключа и секретного ключа, которые требуются для

шифрования и расшифровывания данных. Поск

ольку данные зашифрованы одним из

ключей и не могут быть расшифрованы без наличия другого ключа, метод шифрования с

общим ключом обеспечивает безопасную передачу данных по сети. Пара ключей

используется для обмена зашифрованными данными по протоколу TLS или TLS

аутентификации IEEE 802.1X. На аппарате можно генерировать до пяти ключей (включая

предварительно установленные пары) (

Использование пар ключей и цифровых

сер

тификатов, выданных центром сертификации (СА)(P. 459) ). Пару ключей можно

создать с помощью аппарата (

Создание пар ключей(P. 452) ).

Сертификат CA

Цифровые сертификаты, включая сертификаты CA, схожи с другими формами

идентификации, например водит

ельскими правами. Цифровой сертификат содержит

цифровую подпись, позволяющую аппарату определять операции анализа и

злонамеренного изменения данных. Технологии шифрования затрудняют

использование цифровых сертификатов злоумышленниками. Цифровой сертификат,

содержащий общий ключ, выданный центром сертификации (CA), также называется

сертификат CA. Сертификаты CA используются для проверки устройства, с которым

связан аппарат, в таких функциях, как печать из виртуального принтера Google или

аутентификация IEEE 802.1X. Можно зарегистрировать до 67 сертификатов CA, включая 62

сертификата, предустановленных на аппарате (

Использование пар ключей и

цифровых сер

тификатов, выданных центром сертификации (СА)(P. 459) ).

◼ Т

ребования к ключам и сертификатам

Сертификат, включенный в пару ключей, сгенерированных на аппарате, соответствует стандарту X.509v3. При

установке пары ключей или сертификата CA с компьютера убедитесь, что они соответствуют следующим

требованиям.

Формат

*1

● Пара клю

чей: PKCS#12

● Сертификат CA: X.509v1 или X.509v3, DER (шифрование с двоичным кодом),

PEM

Расширение файла ● Пара ключей: .p12 или .pfx

● Сертификат CA: «.cer»

*1

Т

ребования для сертификата в паре ключей соответствуют требованиям для сертификатов CA.

*2

SHA384-RSA и SHA512-RSA доступны только для ключа RSA длиной от 1024 бит.

450

Безопасность

Алгоритм шифрования с открытым ключом

RSA (512, 1024, 2048 или 4096 бит)

(и длина клю

ча)

Алгоритм подписи сертификата

*2

*2

SHA1-RSA, SHA256-RSA, SHA384-RSA

, SHA512-RSA

, MD5-RSA или MD2-RSA

Алгоритм отпечатка сертификата SHA1

*1

Т

ребования для сертификата в паре ключей соответствуют требованиям для сертификатов CA.

*2

SHA384-RSA и SHA512-RSA доступны только для ключа RSA длиной от 1024 бит.

● Аппарат не поддер

живает использование списка отозванных сертификатов (CRL).

451

Безопасность

Создание пар ключей

1840-08C

Для обмена зашифрованными данными по про

токолу TLS (Безопасность транспортного уровня) можно

сгенерировать пару ключей для аппарата. При обращении к устройству посредством Удаленного ИП можно

использовать протокол TLS. На аппарате можно генерировать до пяти ключей (включая предварительно

установленные пары). С парами ключей, созданных в «Связь с сетью», используются самозаверяющие

сертификаты. При помощи «Ключ и запрос на подпись сертификата (CSR)» можно обратиться за выданным CA

цифровым сертификатом для пары ключей, созданных аппаратом.

Генерация ключа для передачи данных по сети(P. 452)

Генерирование ключа и запроса на подпись сертификата (CSR)(P. 454)

Генерация ключа для передачи данных по сети

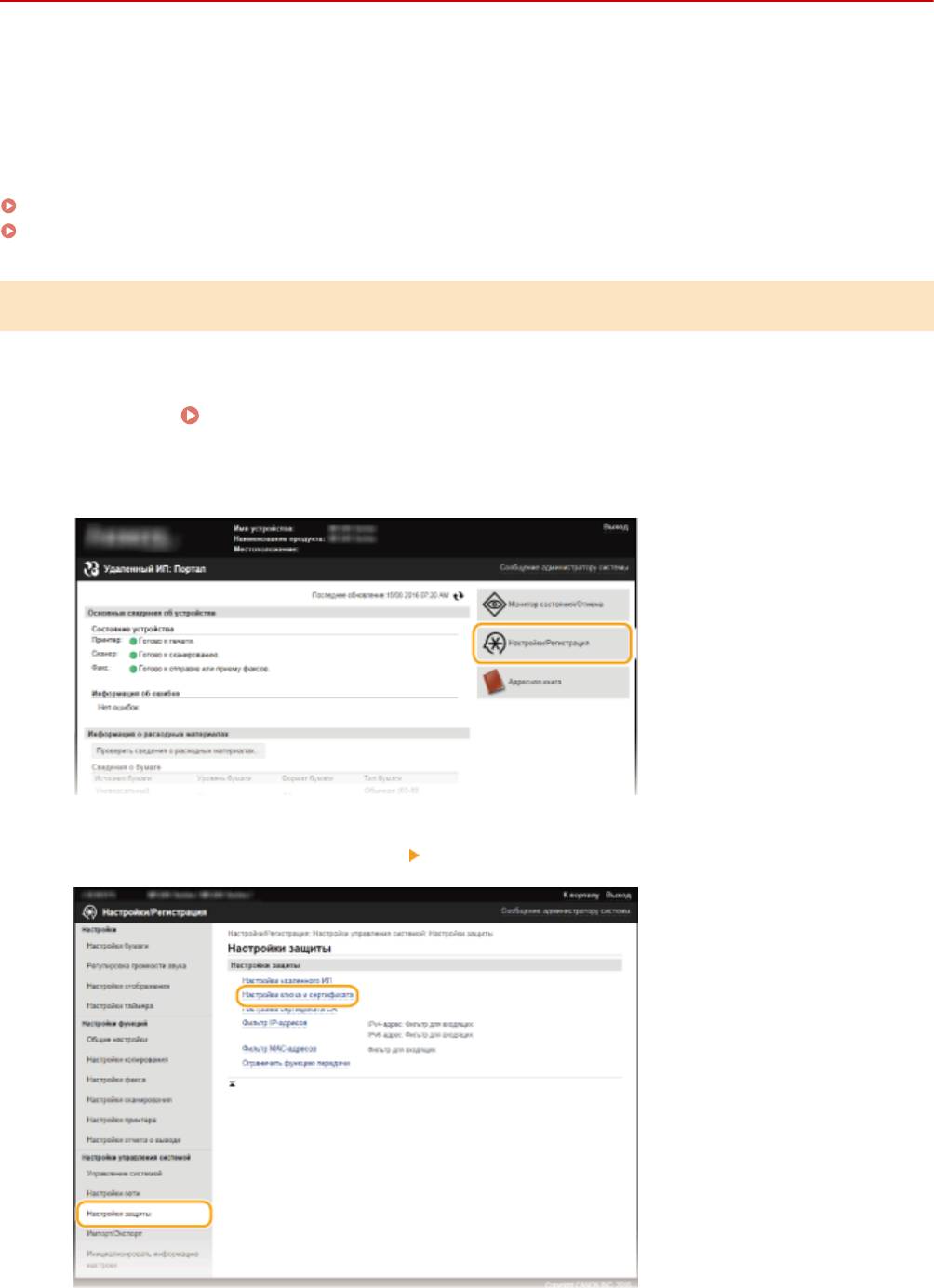

Запустите Удаленный ИП и войдите в систему в режиме администратора

1

сист

емы.

Запуск Удаленного ИП(P. 467)

Нажмите [Настройки/Регистрация].

2

Нажмите [Настройки защиты] [Настройки ключа и сертификата].

3

452