ZyXEL Communications ZyXEL ZyWALL 70: 7 Межсетевой экран

7 Межсетевой экран: ZyXEL Communications ZyXEL ZyWALL 70

РУССКИЙ

97

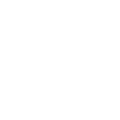

В

следующем

примере

разрешается

доступ

из

глобальной

сети

к

серверу

HTTP (web-

сервер

)

в

DMZ.

Этот

сервер

имеет

частный

IP-

адрес

10.0.0.20.

7 Межсетевой экран

ZyWALL

можно

использовать

,

не

выполняя

настройку

межсетевого

экрана

.

Параметры

межсетевого

экрана

ZyWALL

предустановлены

так

,

чтобы

обеспечивать

защиту

локальной

сети

от

атак

из

сети

Интернет

.

По

умолчанию

трафик

в

локальную

сеть

не

пропускается

,

пока

сначала

от

нее

не

поступит

запрос

. ZyWALL

разрешает

доступ

к

DMZ

из

глобальной

сети

или

локальной

сети

,

но

блокирует

трафик

от

DMZ

в

локальную

сеть

.

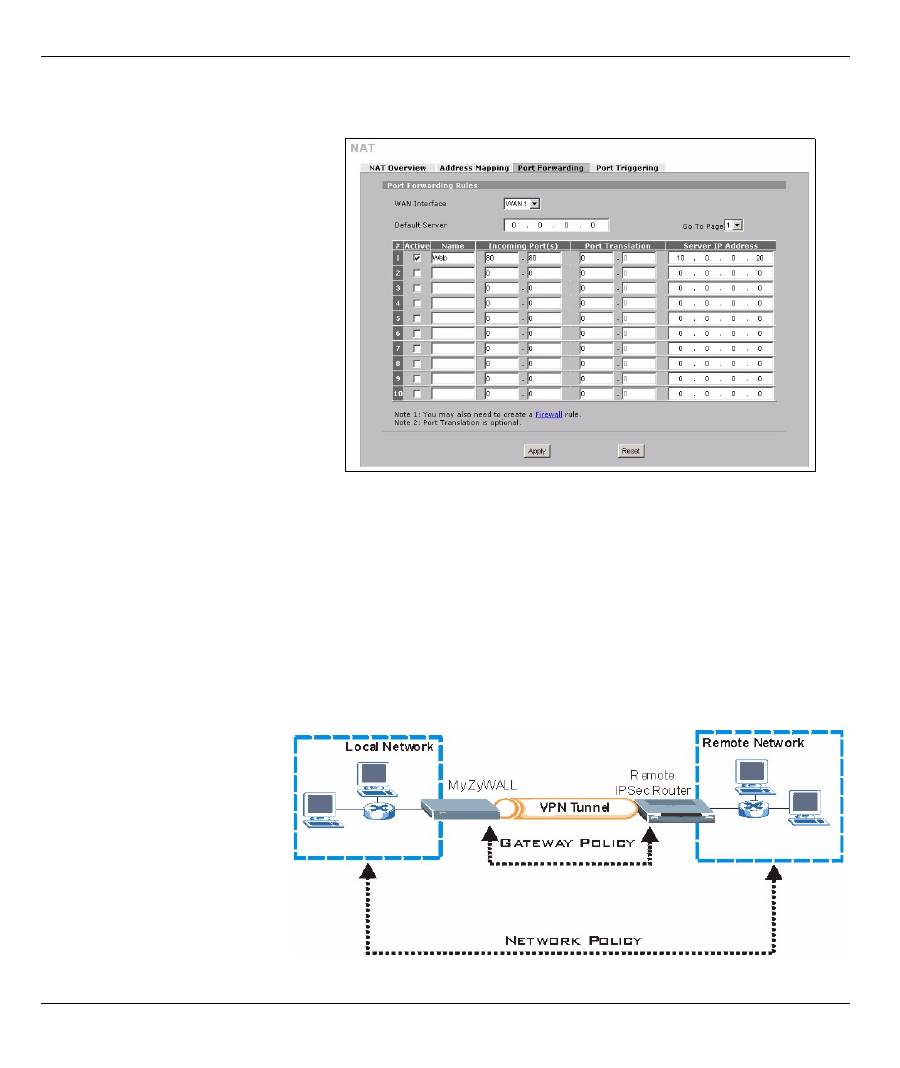

8 Настройка правил виртуальной частной сети (VPN)

Туннель

VPN (Virtual Private

Network -

виртуальная

частная

сеть

)

обеспечивает

защищенное

соединение

к

другому

компьютеру

или

сети

.

Стратегия

шлюза

определяет

маршрутизаторы

IPSec

на

каждом

конце

туннеля

VPN.

1

В

Панели

навигации

щелкните

ADVANCED (

ДОПОЛНИТЕЛЬНО

)

,

затем

NAT

и

затем

Port

Forwarding (

Переадресация

портов

)

.

2

Установите

флажок

Active

(

Включить

)

.

3

Введите

имя

правила

.

4

Введите

номер

порта

,

который

используется

службой

.

5

Введите

IP-

адрес

HTTP-

сервера

.

6

Щелкните

Apply (

Применить

)

.

РУССКИЙ

98

Сетевая

политика

определяет

устройства

(

за

маршрутизаторами

IPSec),

которые

могут

использовать

туннель

VPN.

Следующая

схема

объясняет

основные

поля

в

окнах

Мастера

.

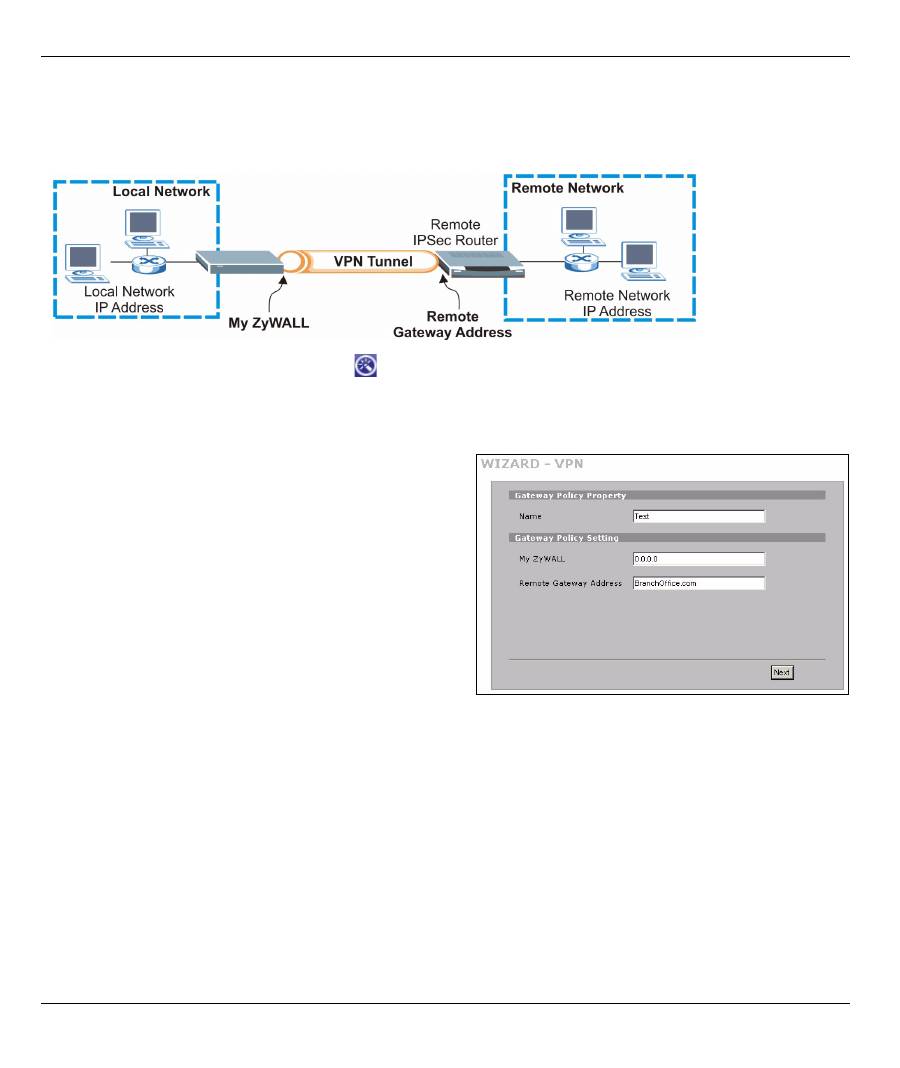

1

Щелкните

на

значке

Wizard

(

Мастер

) (

)

в

окне

HOME

(

ДОМАШНЯЯ

),

а

затем

на

ссылке

VPN Setup

(

Настройка

VPN),

чтобы

открыть

мастер

настройки

.

ПРИМЕЧАНИЕ

:

Если

щелкнуть

Back (

Назад

)

,

настройки

не

сохраняются

.

2

Это

окно

используется

для

настройки

стратегии

шлюза

.

Name (

Имя

)

:

Введите

имя

для

идентификации

стратегии

шлюза

.

Remote Gateway Address (

Адрес

удаленного

шлюза

)

:

Введите

IP-

адрес

или

доменное

имя

удаленного

маршрутизатора

IPSec.

РУССКИЙ

99

3

Это

окно

используется

для

настройки

политики

сети

.

Флажок

Active (

Включить

)

должен

быть

установлен

.

Name (

Имя

)

:

Введите

имя

для

идентификации

политики

сети

.

Выберите

Single (

Один

)

и

введите

IP-

адрес

.

Выберите

Range IP (

Диапазон

IP)

и

введите

начальный

и

конечный

IP

адреса

для

конкретного

диапазона

IP-

адресов

.

Выберите

Subnet (

Подсеть

)

и

введите

IP-

адрес

и

маску

подсети

для

определения

IP-

адресов

в

сети

по

маске

подсети

.

ПРИМЕЧАНИЕ

:

Убедитесь

,

что

удаленный

маршрутизатор

IPSec

использует

те

же

настройки

безопасности

,

что

будут

настроены

в

следующих

двух

окнах

.

Режим

согласования

:

Выберите

Main Mode (

Основной

режим

)

для

защиты

конфиденциальности

.

Выберите

Aggressive Mode (

Рискованный

режим

)

,

чтобы

разрешить

множество

входящих

подключений

с

динамическими

IP-

адресами

и

различными

паролями

.

ПРИМЕЧАНИЕ

:

Несколько

безопасных

соединений

,

подключаемых

через

шлюз

системы

безопасности

должны

иметь

одинаковый

режим

согласования

.

Encryption Algorithm

(

Алгоритм

шифрования

)

Выберите

3DES

или

AES

для

более

надежного

(

или

менее

)

шифрования

.

Authentication Algorithm

(

Алгоритм

аутентификации

)

Выберите

MD5

для

минимального

уровня

безопасности

или

SHA-1

для

максимального

.

Key Group

(

Ключевая

группа

):

Выберите

DH2

для

минимального

уровня

безопасности

.

SA Life Time (

Время

существования

защищенного

соединения

)

:

Установите

,

как

часто

ZyWALL

выполняет

согласование

защищенного

соединения

по

протоколу

IKE (

минимум

180

секунд

).

Малое

время

соединения

увеличивает

уровень

безопасности

,

но

при

процедуре

согласования

туннель

VPN

временно

не

доступен

.

Pre-Shared Key (

Предварительно

согласованный

ключ

)

:

Используется

от

8

до

31

символа

ASCII

с

учетом

регистра

или

от

16

до

62

шестнадцатеричных

символов

("0-9", "A-F").

Перед

шестнадцатеричным

ключом

введите

"0x” (

ноль

x),

эти

символы

не

считаются

частью

ключа

из

16 - 62

символов

.

Encapsulation Mode

(

Режим

инкапсуляции

)

:

Режим

Tunnel (

Туннель

)

совместим

с

NAT,

режим

Transport (

Транспорт

)

не

совместим

.

IPSec Protocol

(

Протокол

IPSec)

:

ESP

совместим

с

NAT,

AH

не

совместим

.

РУССКИЙ

100

Perfect Forward Secrecy (PFS) (

Идеальная

прямая

безопасность

)

:

None (

Нет

)

позволяет

быструю

настройку

IPSec,

но

DH1

и

DH2

повышают

уровень

безопасности

.

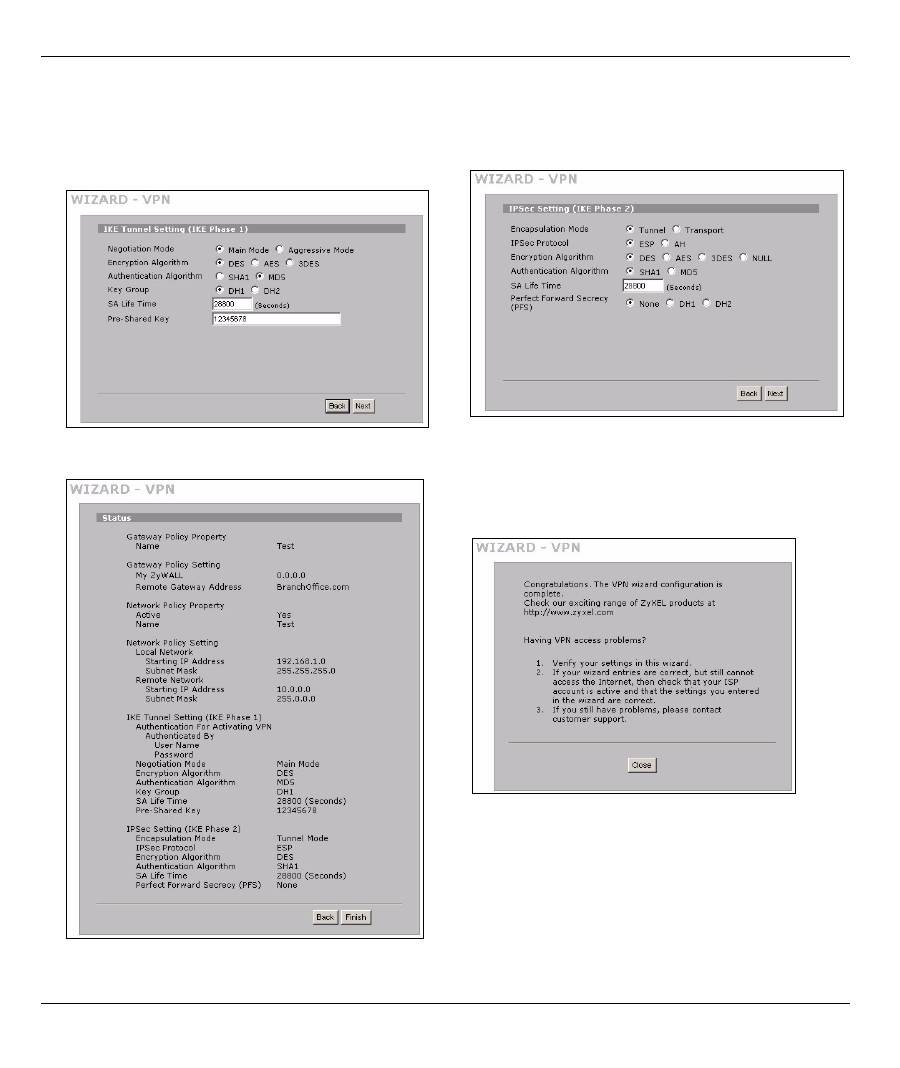

4

Это

окно

используется

для

настройки

параметров

туннеля

IKE (Internet Key Exchange

-

протокол

обмена

ключами

).

5

Это

окно

используется

для

настройки

параметров

IPSec.

6

Проверьте

настройки

VPN.

Щелкните

Finish

(

Готово

)

для

сохранения

настроек

.

7

В

последнем

окне

щелкните

Close (

Закрыть

)

для

завершения

работы

Мастера

настройки

VPN.

Для

включения

правила

VPN

и

установления

соединения

VPN

переходите

к

следующему

разделу

.

Оглавление

- Overview

- 2 Accessing the Web Configurator

- 3 Bridge Mode

- 4 Internet Access Setup and Product Registration

- 5 DMZ

- 6 NAT

- 7 Firewall

- 9 Anti-Spam Setup

- 10 Troubleshooting

- Procedure to View a Product’s Certification(s)

- Übersicht

- 2 Zugriff auf den Web-Konfigurator

- 3 Bridge Modus

- 4 Einrichten des Internetzugriffs und Produktregistrierung

- 5 DMZ

- 6 NAT

- 7 Firewall

- 9 Anti-Spam Setup (Anti-Spam einrichten)

- 10 Problembeseitigung

- Schritte zum Ansehen der Produktzertifizierung(en)

- Vista previa

- 2 Acceso al configurador Web

- 3 Modo puente (bridge)

- 4 Configuración del acceso a Internet y registro del producto

- 5 DMZ

- 6 NAT

- 7 Cortafuegos

- 9 Configuración Anti-Spam

- 10 Solución de problemas

- Procedimiento para ver la(s) certificación(es) del producto

- Présentation

- 2 Accéder au Configurateur Web

- 3 Mode Pont

- 4 Installation de l'accès à Internet et inscription du produit

- 5 DMZ

- 6 NAT

- 7 Pare-feu

- 9 Paramétrage de l’Anti-Spam

- 10 Dépannage

- Procédure pour Afficher la (les) certification(s) d'un produit

- Cenni generali

- 2 Accesso allo strumento di configurazione Web

- 3 Modalità Bridge

- 4 Configurazione dell'accesso a Internet e Registrazione del prodotto

- 5 DMZ

- 6 NAT

- 7 Firewall

- 9 Configurazione della funzione Anti-Spam

- 10 Risoluzione dei problemi

- Procedura per visualizzare le certificazioni di un prodotto

- Обзор

- 1 Подключение оборудования

- 2 Доступ к Web- конфигуратору

- 3 Режим межсетевого моста

- 4 Настройка доступа в Интернет и регистрация изделия

- 5 DMZ

- 6 NAT

- 7 Межсетевой экран

- 9 Настройка Анти - Спама

- 10 Поиск и устранение неисправностей

- Порядок просмотра сертификата ( ов ) на изделие

- 概述

- 2 访问网络状态设置程序

- 3 桥接模式

- 4 互联网访问设置以及产品注册

- 5 DMZ

- 7 防火墙

- 9 防垃圾邮件设置

- 10 故障排除

- 概觀

- 2 存取網路組態設定程式

- 3 橋接模式

- 4 網際網路存取設定以及產品註冊

- 5 DMZ

- 7 防火牆

- 9 防垃圾郵件設定

- 10 疑難排解